5 самых опасных вирусов для Android

Triada

Начнём со «свежака» — Триаду сегодня можно считать самым новым и «пуленепробиваемым» вирусом для смартфонов. Его и обнаружили-то только в марте 2017 года.

Уникален он своей близостью к классическим вирусам, а не троянам-вымогателям, как это обычно бывает на Android. Вам всё же нужно умудриться подхватить его из «непроверенных источников», а вот дальше начинается гораздо весёлый «боевичок»:

Triada — вирус, который не просто хулиганит в системе, а вклинивается в её жизненно важные участки

- Triada включается после того, как вы установите и дадите разрешения вашей любимой качалке музыки из ВКонтакте, например. После программа втихаря выясняет модель вашего смартфона, версию прошивки и Android, объём свободного места на накопителях и список установленных приложений. И отправляет эту информацию в интернет , на свои серверы. Этих серверов огромное количество, они разбросаны в различных странах, то есть, даже приехать и устроить «маски-шоу» по местоположению сервера со зловредом не получится.

- В ответ Triada получает инструкции (прямо-таки, индивидуальный подход к пациенту!), как лучше спрятать себя конкретно в этой разновидности Android и этом смартфоне, внедряется в каждое (!) из установленных приложений и берёт контроль над системными компонентами , чтобы скрыть себя в списке установленных приложений и запущенных процессов. После этого отдельно стоящая в системе часть вируса «заметает» за собой следы — он больше не работает как отдельное приложение, а согласовывает свои действия с помощью кусочков заражённой системы.

- Готово, система завоёвана! С этого момента смартфон превращается в «марионетку», которой злоумышленники отдают команды на расстоянии и принимают информацию на любой из доступных серверов. Сейчас Triada действует примитивно — выясняет данные вашей банковской карты, снимает с неё деньги, достаёт из входящих SMS нужные для оплаты коды, «рисует» ложные цифры о балансе владельцу.

Но с возможностью «распотрошить» любое установленное приложение или установить новое на расстоянии это только «цветочки» — особенность «Триады» заключается в том, что это модульный вирус, к нему можно будет прикрутить самые разные виды дистанционных трюков.

Как видите, вирусы для Android — это не только примитивные «ваш телефон заблокирован, с вас сто баксов», от которых можно избавиться удалением приложения. И, если в новых версиях Android хотя бы усложнён доступ к получению root и можно увидеть что-то подозрительное на этапе запроса прав приложением, то старые версии (Android 4.4, 4.3 и старее) абсолютно беззащитны перед новой заразой — спасёт только полная перепрошивка.

Marcher

Так называемый «банковский зловред» был разработан ещё в 2013 году, но его «звёздный час» настал только летом 2016 года. Знаменит хорошей маскировкой и «интернационализмом», если можно так сказать.

Marcher представляет собой простой троян, который не проворачивает ничего сверхъестественного, а просто подменяет собой служебные страницы огромного количества банков с помощью всплывающих окон. Механизм следующий:

- Троян проникает в систему вместе с заражённым приложением. Пик популярности Marcher пришёлся на «свежеукраденные» у Nintendo версии Super Mario Run. Если вы не помните, это такая супер-раскрученная «бегалка» от создателей Pokemon GO!

- Ищет на смартфоне банковские приложения и приложения интернет-магазинов выбирает «заготовки» в соответствии с тем, каким банком вы пользуетесь.

- Отправляет на смартфон «приманку» — сообщение в шторке уведомлений со значком банка/магазина и сообщением в стиле «на ваш счёт поступило N рублей»/«купон на скидку 75% для любого товара только сегодня!».

- Владелец смартфона кликает на уведомление. После чего троян открывает точнейшую копию, страницу, 1-в-1 похожую на ту, что вы привыкли видеть в официальном приложении. И говорит что-то в стиле «соединение с сетью прервано, повторите ввод данных банковской карты».

- Владелец смартфона вводит данные банковской карты. Тут-то денюжки тю-тю!

«Дружище, что-то я подзабыл номер твоей карты. Не напомнишь?»

Таким нехитрым образом троян подделывал процесс покупки авиабилетов, покупки товаров в интернет-магазинах и софта в Google Play и работу банковских приложений. Под раздачу попали пользователи банковских карт в Германии, Франции, Польши, Турции, США, Австралии, Испании, Австрии и Великобритании. Изначально вирус «точили» под Android 6.x, смартфонов под управлением других версий оказалось значительно меньше.

Даже не одиночка, а целый каскад троянов-«хамелеонов», не настолько криминально-суровых, как Triada, но в такой же степени болезненных для операционной системы. Антивирусные специалисты обратили внимание на зловредов в начале 2016 года, а в народ смартфоны зловред стал массово проникать уже в декабре 2016-го.

Loki — это такой организованный разбой по предварительному сговору в вашем смартфоне

Зловреды действуют настолько быстро и слаженно, что хочется аплодировать им стоя. Вы только взгляните на эту «многоходовочку»:

- Первый троян попадает в систему с безопасным приложением и вместе с ним же запускается. После этого сразу «запрашивает подкрепление», то есть, скачивает из своих источников второго троянца и устанавливает его с пачкой инструментов для получения root-прав. Мониторит систему, ждёт, когда пользователь смартфона выключит дисплей, и в этом режиме добывает root. После чего запускает своего «коллегу».

- Второй троян перехватывает root-права, получает доступ к разделу /system («заводским» файлам прошивки, которые сохраняются даже после сброса настроек), распаковывает из себя ещё парочку троянцев и распихивает их в «несгораемые» системные разделы.

- Третий троян оживает в этом самом разделе /system, в котором подменяет собой часть системы, ответственную за загрузку, и удаляет стандартные «потроха» Android. Если каким-то чудом владелец удалит все предыдущие вирусы и доберётся до третьего по счёту Loki, с его удалением «умрёт» прошивка смартфона.

- В это время четвёртый из каскада троянцев действует из защищенной системной папки, откуда скачивает ещё пачку вирусов, «крутит» рекламу или просто занимается накруткой счётчиков скачиваний приложений/посещений сайтов на инфицированном смартфоне. Блокирует скачивание и установку антивирусов, совершенствует свою защиту.

«Выкорчевать» из мозгов смартфона следы этой бурной деятельности невозможно, поэтому «лечится» заражение с помощью Loki только полной перепрошивкой с потерей всех данных.

Faketoken

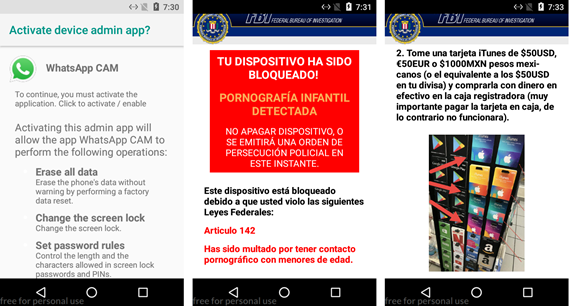

Если предыдущие трояны намеренно действуют исподтишка, чтобы пользователь смартфона до последнего момента не догадывался о заражении, то Faketoken в своём подходе прост и прямолинеен, как опытный гопник — требует предоставить ему права на любые действия со смартфоном, а если владелец отказывается, в дело вступает алгоритм «слышь, ты чё не понял? Тогда я повторю!».

/imgs/2018/11/24/15/2465983/ca916d5abf1be07a0ad201b57fcaf474c44b7574.png)

/imgs/2018/11/24/15/2465984/b575eec58b2a60ac8fa8cc3584b18b18e3827f85.jpg)

/imgs/2018/11/24/15/2465985/3dbede503319242248ecdcd7796ef876d65c0487.png)

- Сначала пользователь вынужденно даёт права администратора вирусу

- Устанавливаете вы, значит, приложение с привычным ярлычком с какого-нибудь сайта vasyapupkinsuperwarez.net. Запускаете, и после этого вас начинают «пытать».

- Троян открывает системное окно с запросом прав администратора. В лучших демократических традициях у владельца смартфона есть два варианта — разрешить трояну доступ к системе, либо не разрешить. Но в случае отказа Faketoken снова откроет окно с запросом системных прав , и будет делать это постоянно, до тех пор, пока пользователь смартфона не капитулирует.

- После этого методом всё того же терморектального криптоанализа троян добывает себе права на отображение всплывающих окон и подмену собой стандартного приложения для отправки SMS.

- После успеха в завоеваниях троян связывается со своим управляющим сервером в интернете и скачивает оттуда шаблонные фразы на 77 языках, которыми потом будет шантажировать пользователя мобильника.

- Затем с помощью заготовленных фраз Faketoken начинает гадить в системе полноэкранными сообщениями в стиле «подтвердите имя и пароль своего аккаунта в Gmail» и «у нас теперь в Google Play обязательно нужно привязывать карточку, введите необходимые данные». До победного конца, разумеется.

- Троян резвится в системе, отправляет и принимает SMS, совершает звонки, скачивает приложения. А напоследок — блокирует экран, шифрует все файлы во внутренней памяти и microSD и требует «выкуп».

Godless

Троян Godless впечатляет даже не своей, так сказать, функциональностью, а маскировкой — длительное время его наличие в приложениях не распознавала даже хваленая система антивирусной проверки в Google Play. Результат немного предсказуем — зловред заразил свыше 850 тысяч смартфонов по всему миру, причём почти половина из них принадлежит жителям Индии, что как бы намекает на происхождение трояна.

Скачиваешь себе фонарик из Google Play — подхватываешь неудаляемый вирус с шифрованием и root-правами

Функциональность трояна слабо отличается от его многочисленных коллег в 2016 году, новым стал только «зачин»:

- Пользователь смартфона загружает приложение из Google Play , включает его, в результате чего вместе с приложением запускается и троян. Вы только не подумайте что-то плохое о проверке Google, ведь в этом «комплекте» нет зловредного кода — зловредный код троян скачивает при первом запуске.

- Для начала Godless добывает на смартфоне root-права , бесплатно без SMS. С помощью примерно такого же набора средств, как в этих ваших Towelroot, например. Такие операции троян проводит при выключенном экране.

- После этого наглый троян отправляет себя в папку /system (откуда его уже не удалить без перепрошивки ) и шифрует себя при помощи AES-ключа.

- С полным комплектом прав доступа Godless начинает понемногу воровать личные данные пользователи со смартфона и устанавливать сторонние приложения. В первоначальных своих версиях троян, кстати, прятал с глаз пользователя стандартный Google Play и заменял его «пародией», через которую воровал имя и пароль от учётной записи.

Среди приложений, к которым чаще всего «прикручивали» Godless, были многочисленные «фонарики» и клоны известных игр для Android.

Что вообще стоит знать о вирусах

Первое, что нужно знать о вирусах для платформы Android: не все из них — это вирусы в исконном значении этого слова. Так нередко случается в живом языке: орнитологи различают филинов, сычей и сов, но в народе все эти птицы — «совы». Специалисты отличают хакеров от «детворы со скриптами» и кракеров, но для неспециалистов все эти категории людей остаются хакерами.

Со зловредными приложениями такая картина — технически они подразделяются на вирусы , черви , трояны , adware (навязчивую рекламу) и «страшилки» , но почти никого не заботят такие тонкости. Мол, вирусы — они и есть вирусы.

Различия между «сортами радости» следующие:

- Вирус — зловредная программа, которая незаметно проникает на компьютер благодаря уязвимости системы. И, что самое важное — не занимается вредительством самостоятельно, а заражает другие файлы в системе. Такой зловред в случае с Android должен бы был проникать после банального клика на рекламу или посещения сайта, а потом «переписывать» под себя Gmail, ВКонтакте и другие приложения таким образом, чтобы после удаления оригинального вируса заражённые приложения продолжали делать своё чёрное дело.

- Червь — делает плохое дело и жёстко, беспощадно, всеми возможностями распространяет самого себя по всем каналам связи. На компьютерах черви рассылали себя по e-mail, мессенджерам, локальной сети, флешкам — то есть, клонировали себя самым бесстыжим образом.

- Троян никогда не стучится в систему извне — вы устанавливаете и запускаете зловредную программу собственноручно. Так происходит, потому что трояны подменяют рядовые, привычные и известные всем приложения, а иногда их просто «пришивают» к вполне работоспособным программам. То есть, покупаете скачиваете полезную программу — и получаете вредоносную в подарок!

- «Страшилки» (scareware) — приложения, наводящие панику: «О боже, да у вас весь смартфон в вирусах и приложениях для прослушки спецслужбами всего мира! Скачайте наш антивирус и узнайте всю правду!». Скачиваете, запускаете, проводите так называемую проверку, после которой программа говорит: «Ужасающее количество вирусов в системе! Ваш телефон умрёт, если не удалить вирусы, но для этого Вы должны ввести данные своей банковской карты здесь и вот здесь». Такую прелесть зачастую игнорируют все антивирусы, потому что она ничего не взламывает и не ворует в системе — просто обманывает покупателя и просит денег.

Загрузка приложений не из Google Play — самый очевидный путь заражения андроидофона

Как вирусы попадают на телефон и действительно ли это опасно

Компьютерный вирус — это такая зараза, которая может подпортить жизнь любому пользователю. С тех пор, как смартфоны превратились в компьютеры, вирусы стали угрожать и им. Настоящий бум вирусов произошел тогда, когда смартфон стал связан с деньгами. В них появилась много платных сервисов, а пользователи начали привязывать к ним карты и включать автопополнение счета телефона. Это стало настоящим раздольем для тех, кто хочет заработать много нечестных денег. Но не все так страшно, и сам вирус на ваше устройство не попадет. Есть лишь несколько направлений, откуда он может появиться и просто надо чуть пристальнее за ними следить.

Вирус на телефоне может оказаться опаснее, чем кажется. А может и не оказаться.

Какие вирусы бывают для телефона

Как и обычный вирус, компьютерный является паразитирующей ”формой жизни”. Только обычный трудится на благо самого себя и своей популяции, а компьютерный — на благо того, кто его создал.

Воообще, вирус — это зловредный код, который встраивается в приложение или операционную систему и заставляет ее работать не так, как было задумано изначально. Именно поэтому вирусы делятся на разные типы. Как раз по принципу того, как они действует.

В основном вирусы длятся на ”поделки” и ”трояны”. Первые просто заменяют собой приложение. Он дублирует его иконку и расположение. Иногда даже заставку и главный экран. Все для того, чтобы пользователь до последнего не догадался, что запускает вирусное приложение. Его надо именно запустить и дать ему права, чтобы он начал работать. Иначе операционная система, скорее всего, просто не даст ему развернуться.

Трояны куда более хитрые. Их код просто встраивается в обычные приложения или операционные системы и работает вместе с ними, только периодически дает команду отправить данные куда-нибудь на сторону. В итоге, мошенники могут получить доступ к очень важным данным.

Наш смартфон хранит в себе слишком много информации. Это и интересно мошенникам.

Что может сделать вирус на телефоне

Так как телефон каждого современного пользователя связан с деньгами, вирусы могут быть достаточно опасными. Они могут совершать звонки, отправлять SMS на платные номера (и оператор будет не виноват, когда спишет с вас круглую сумму), активировать дорогие подписки и тому подобное. Также вирусы могут просто воровать данные. Например, фотографии, заметки, данные банковских карт или даже адресную книгу. В последнем случае кажется, что это не так страшно, но именно это является одним из каналов пополнения базы спамеров.

Иногда вирусы действуют более безобидно. Они просто активируют рекламу на вашем телефоне и вы постоянно сталкиваетесь с надоедливыми баннерами. Впрочем, некоторые хакеры идут дальше и заряжают ваше устройство вирусами, которые могут просто заблокировать его и не дать делать ничего, кроме ввода кода. Код этот, естественно, надо будет купить за несколько тысяч рублей.

Как вирус попадает на телефон

Самый главный, наверное, канал заражения вирусом — это APK. Не все приложения можно скачать из Google Play, поэтому пользователи часто скачивают именно такие файлы и устанавливают их. Замаскировать под них вирус проще простого. Часто ссылка на такой APK-файл приходит в СМС рассылке, которая на первый взгляд кажется полезной. Конечно, это не значит, что качать APK нельзя. Просто надо быть внимательными к источнику. Например, долгое время игру Fortnite нельзя было скачать в Google Play и она распространялась именно так. Взять ссылку с сайта разработчика в этом случае безопасно.

Конечно, Google Play тоже пестрит вирусами, несмотря на то, что цензоры стараются проверять их максимально тщательно. Но, как правило, вирусы в Google Play не такие страшные и риск скачать их не такой большой. Особенно, если вы не выходите за пределы используемых большинством людей приложений. Чаще всего они бывают в неизвестных играх, наборах заставок и приложениях, обещающих ”взрослый контент”. Что касается последнего, с подобными сайтами тоже надо быть осторожней. Да и вообще, не качать все подряд откуда не попадя.

Скачивая все подряд, можно скачать что-то плохое.

Опасен ли вирус на смартфоне

Чаще всего сам вирус на смартфоне безопасен, и чтобы он начал работать, его надо не просто скачать, а распаковать и установить. Только в этом случае он будет действительно опасен. Если вы еще и запустите это ”приложение”, дав ему все права, включая права на осуществление телефонных звонков и отправку СМС, то в этот момент он и может проявиться.

Стоит ли пользоваться антивирусами для телефона

Этим вопросом задаются люди с тех пор, как появились первые вирусы, если не первые компьютеры. Каждый решает для себя сам. Лично я считаю, что антивирусы не нужны, если соблюдать хотя бы минимальные требования ”гигиены”.

Если вы начинающий пользователь, то, возможно, в этом есть смысл, но надо понимать, что антивирус будет отбирать ресурсы системы и снижать время автономной работы. А еще непонятно, куда сам антивирус будет что-то отправлять. Если решите его поставить, главное выбирайте решение именитого производителя и не устанавливайте больше одной антивирусной программы.

Как понять, что на телефоне вирус

Прежде всего, вы заметите странное поведение устройства. Оно может начать тормозить, греться или просто меньше работать от батареи. Так же на размышления должны натолкнуть приложения, которые требуют слишком много прав. Например, если вы скачали игру, а она просит разрешение на осуществление телефонных звонков и не запускается, если не дать ей эти разрешения — это повод задуматься.

Microsoft запускает антивирус для Android. Почему это полный шлак

Впрочем, это тоже не самые верные признаки и иногда даже вполне приличные приложения могут себя так вести. Также они могут запрашивать и другие разрешения. Например, если кто-то захочет подсматривать за вами, то запросит разрешение на использование камеры. Если ему нужны будут файлы, то потребуется доступ к хранилищу данных и так далее.

Главное понимать, что приложения, которые вам подсунут через рассылку или вы скачаете на неизвестном сайте, почти наверняка окажутся вирусами. А еще надо понимать, что распознать качественно сделанный вирус очень сложно. Поэтому просто не надо качать все подряд и давать этому лишние права.

Что делать, если телефон заблокирован вирусом

Прежде всего надо вытащить симку, чтобы злоумышленники не смогли получить доступ к платным услугам. Еще хорошо бы отключить Wi-Fi, если есть такая возможность. Если возможности нет, надо просто отключить роутер, пока не разберетесь с проблемой. Главное помните, что платить никому ничего не надо. Скорее всего, это не поможет и телефон вам никто не разблокирует.

В какой-то момент ваш смартфон может начать работать против вас.

После того, как отключили связь, попробуйте перезагрузить телефон в безопасном режиме. Если банер пропадет, то отключите права администратора у всех приложений и удалите те, которые вы не устанавливали. После этого можно попробовать перезагрузить телефон в обычном режиме и посмотреть, что получится.

А вы знали, что мы объединили все раши сайты в один крутой канал в TikTok? Если нет, заходите посмотреть. Если да, тоже заходите!

Если это не помогает, то останется только сбросить телефон до заводских настроек. Это должно помочь, но удалит все данные, которые не были синхронизированы с облаком или компьютером. Поэтому делайте резервные копии и будьте бдительными. Тогда ни одна зараза не пройдет. Да и в обычной жизни будьте внимательнее и носите маски в общественным местах. Борьба с вирусами и в обычной жизни, и в компьютерной очень похожа.

«Безопасный» смартфон: как спастись от вирусов и хакеров?

Если гаджеты фирмы Apple практически неуязвимы для хакеров, то об устройствах с ОС Android этого сказать нельзя. Как же меры можно предпринять, чтобы снизить риск взлома смартфона?

Сейчас смартфон для человека – что-то вроде личного психолога. Именно мобильному гаджету пользователь предпочитает доверять все свои тайны – разумеется, предполагая, что тот не «проговорится». Однако хакерский взлом смартфона – дело осуществимое и, если речь идёт не об устройстве Apple, довольно-таки простое. Пользователь не может быть уверенным на 100%, что его персональные данные не окажутся у третьих лиц – но он способен предпринять ряд мер, которые существенно снизят риск взлома.

При помощи каких действий можно повысить безопасность гаджета, вы узнаете, прочитав эту статью.

Блокировка экрана: защищает ли?

Автоматическая блокировка экрана – это самая банальная мера безопасности, но при этом и самая действенная. Даже если речь идёт о простейшем PIN-коде из 4-х цифр от 0 до 9, то возможны аж 10 000 различных вариантов. Злоумышленнику предстоит запастить терпением, чтобы перебрать все возможные комбинации – хотя почти наверняка он запутается уже на первой сотне.

Устанавливая в качестве PIN-кода число «со значением» (например, год рождения), пользователь значительно упрощает жизнь взломщику. Строго рекомендуется применять только случайные числа – те, которые ничего не значат.

Допустимо использовать и другие способы разблокировки экрана — в том числе:

Пароль. Пароль отличается от PIN-кода тем, что не ограничен по длине и может включать в себя не только цифры, но также буквы и прочие символы – вроде «собаки». Поставить пароль на разблокировку вместо PIN-кода удастся на всех девайсах, современных и не очень – например, на iPhone 4S, гаджете 6-летней давности, сделать это проще простого.

Графический паттерн. Чтобы разблокировать устройство, пользователю нужно начертить пальцем на экране узор, последовательно соединив точки.

Этот способ разблокировки наиболее любим пользователями, однако не способен гарантировать безопасность по ряду причин: во-первых, потому что подсмотреть бесхитростную последовательность и запомнить её для злоумышленника не составит труда, во-вторых, потому как от постоянного ввода одного и того же узора на экране может остаться след, по которому восстановить паттерн будет достаточно просто.

Отпечаток пальца. Наличие дактилоскопа в современном смартфоне не является чем-то из ряда вон выходящим – даже бюджетные модели производители начали оснащать соответствующими датчиками.

Разблокировка при помощи отпечатка пальца является сейчас, пожалуй, лучшим способом. Однако прогресс на этом отнюдь не останавливается — например, Samsung Galaxy S8 получил сканер радужной оболочки глаза. Это позволило представителям корейской компании назвать S8 «самым защищённым смартфоном» — всё-таки с пальца можно сделать слепок, а вот новый сенсор обмануть точно никак не получится.

Совет: если вы храните на смартфоне данные предельной важности, используйте комбинацию нескольких способов разблокировки. Можно, скажем, настроить гаджет так, чтобы после ввода ПИН-кода он требовал бы ещё и графический узор начертить.

Какие бы эксперты по программной безопасности ни делились советами, рекомендация обязательно «запаролить» гаджет звучит одной из первых. Даже если злоумышленники, в нечистые руки которых попал смартфон, проявят настойчивость и сумеют разгадать пароль, пользователь выиграет время – и в течение этого времени сможет стереть конфиденциальную информацию удалённо.

Что такое двухэтапная аутентификация и как она помогает?

Двухэтапная аутентификация – это система, которой активно пользуются банки и социальные сети. Суть системы заключается в появлении дополнительного уровня защиты. Можно вспомнить «Сбербанк Онлайн» как самый красноречивый и наглядный пример – пользователь услуг банка указывает пароль от Личного Кабинета, а затем подтверждает вход в аккаунт ещё и при помощи кода, который поступает в СМС-сообщении следом. Вот и два этапа: первый – пароль, второй – телефонный код.

Двухэтапная аутентификация является одним из самых надёжных способов защитить себя от взлома AppleID или учётной записи Google!

Даже если хакер сможет дистанционно взломать аккаунт, разгадав пароль, он столкнётся с необходимостью указать телефонный код – который узнать ему уже никак не удастся. Пользователь же, получив сообщение с кодом, которое не заказывал, расценит это как тревожный «звоночек» и при первой же возможности поменяет пароль от аккаунта.

Владельцы гаджетов с iOS 9 и выше могут настроить на своих iPhone двухфакторную аутентификацию вместо двухэтапной проверки. Apple отмечает, что при двухфакторной аутентификации используются более современные методы генерации и выдачи 4-значных кодов.

Как защитить смартфон от вирусов при помощи ПО безопасности?

Есть ли толк от того, что на смартфоне установлено ПО безопасности – вопрос, однозначного ответа на который эксперты не могут найти до сих пор. Риск заражения вирусом устройства Apple очень низок, потому как Айфоны и Айпады функционируют под управлением закрытой операционной системы iOS. Гаджеты с ОС Android заражаются куда чаще, потому как на них можно загружать программы и контент из сторонних источников – следовательно, они в антивирусах нуждаются.

От первых мобильных антивирусов было больше вреда, чем пользы. Разработчики защитного ПО не сильно заботились о том, чтобы адаптировать антивирусные программы под смартфоны – они просто копировали функционал с десктопных версий. Как итог, антивирусы «пожирали» драгоценные мегабайты «оперативки» и миллиамперы заряда – гаджеты с установленным защитным ПО неприятно подтормаживали. Современные мобильные антивирусы – совсем другое дело. Они потребляют существенно меньше ресурсов, почти не расходуют заряд аккумулятора и могут похвастать гибкими настройками.

В Google Play защитных программ уйма – есть как платные, так и распространяемые на безвозмездной основе. Исследование, проведённое российским порталом www.comss.ru, позволило определить топ самых любимых пользователями мобильных антивирусов в 2016 году:

Лидерские позиции занимают сразу 2 продукта от Dr.Web. Антивирус Light является бесплатной версией с рекламой и урезанным функционалом – которого, впрочем, достаточно, чтобы:

- Вернуть работоспособность устройству при его полной блокировке троянцем-вымогателем. Детектировать неизвестные вредоносные файлы при помощи эффективного алгоритма Origins Tracing. Быстро проверить файловую систему при попытке сохранения файла — задействуя монитор SpiDer Guard. Дистанционно стереть данные с потерянного устройства при помощи функции «Антивор».

Dr.Web Security Space – программа с полным функционалом – имеет пробный период продолжительностью в 2 недели. По окончании этого периода пользователю нужно оплатить подписку минимум на 1 год.

Популярность антивируса Dr.Web, очевидно, обусловлена наличием бесплатной версии. Программа от Касперского, а также антивирусы ESET NOD32 и Avast! имеют даже более высокие оценки в Google Play, однако все они распространяются по модели freemium – то есть предлагают попользоваться полным функционалом в течение ограниченного периода времени, а потом, если понравится, приобрести подписку. Сразу отказываться от платного варианта не следует – ведь стоимость годовой подписки на антивирусное ПО, как правило, значительно ниже цены услуг мастеров сервисных центров, к которым приходится обращаться за очисткой ОС от «троянов» и прочих вирусов.

Как повысить безопасность смартфона: другие советы

Эксперты ESET и Лаборатории Касперского дают пользователям и другие советы по поводу того, как обезопасить свой смартфон от взлома, а себя – от потери важных данных:

Используйте менеджеры паролей. Запомнить пароли от всех порталов, на которых зарегистрирован – задача не из простых. Многие пользователи, дабы не забивать голову, устанавливают один и тот же пароль везде. Это большая ошибка: злоумышленнику будет достаточно взломать страницу человека в соцсети – и вот он уже имеет доступ к почтовым ящикам и электронным кошелькам своей жертвы. Куда безопаснее использовать менеджер паролей – программу, которая под мастер-кодом хранит пароли от всевозможных сайтов.

Самыми надёжными и эффективными менеджерами паролей считаются LastPass и 1Password.

Следите за Bluetooth и NFC. Если пользователь не собирается передавать данные или оплачивать покупки бесконтактным путём, ему лучше отключить и Bluetooth, и NFC. Так ему удастся не только снизить риск подвергнуться компьютерной атаке, но и сэкономить заряд батареи.

Избегайте публичного Wi-Fi. Покрытие 3G / 4G сейчас есть во всех общественных местах – лучше потратить мегабайты трафика на загрузку или онлайн-просмотр контента, чем ставить безопасность своего гаджета под угрозу, подключаясь к беспарольным Wi-Fi раздачам.

Если без общественного Wi-Fi никак не обойтись, то рекомендуется подключаться к нему через VPN, при помощи которого можно зашифровать трафик, скрыть IP-адрес гаджета и его местоположение.

Своевременно обновляйтесь. Обновления ОС, как правило, содержат патчи системных уязвимостей. С каждым обновлением «операционка» гаджета становится всё более защищённой.

Следите за тем, что разрешаете приложениям. Если, скажем, небольшая программка для смены обоев запрашивает доступ к геолокации и контактам, стоит задуматься – может быть, лучше предпочесть менее требовательный аналог и не переживать по поводу безопасности личных данных? Прочитайте нашу статью о разрешениях для приложений, где рассказано об этом подробнее.

Заключение

Пользователю не нужно принимать каких-либо трудоёмких и дорогостоящих мер ради того, чтобы повысить безопасность смартфона. Поставить автоблокировку и быть внимательным при загрузке контента и подключении к Wi-Fi-сетям – это уже 90% дела. Для пущей уверенности в том, что гаджет не подвергнется взлому или заражению, можно загрузить и установить антивирусную программу – однако нужно быть готовым к тому, что эффективное защитное ПО будет стоить денег и что заплатить, скорее всего, придётся за год вперёд.

Мобильная вирусология: что ищут трояны в наших смартфонах?

По данным опроса на сайте, четверть читателей 4PDA сталкивались с вредоносным ПО на Android. Как получается, что так много пользователей наткнулись на трояны и прочую «малварь», когда Google регулярно удаляет подозрительные программы в Маркете? 4PDA обратились к специалистам в области безопасности и выяснили, с каким вредоносным ПО можно столкнуться на Android-смартфоне и за какой информацией охотятся вирусописатели.

Чтобы понять масштабы разгула мобильного вредоносного ПО, приведём статистику за 2016 год, составленную аналитиками антивирусной компании Dr.Web:

- 50 000 000 пользователей загрузили из Google Play приложение TouchPal с агрессивной рекламой

- 3 200 000 раз скачали из Google Play троянец Android.Spy.277.origin

- 155 приложений из Google Play с троянцем Android.Spy.305.origin скачали 2 800 000 пользователей

- 1 000 000 человек скачали из Google Play заражённое приложение Multiple accounts

Возможно, парочка представителей этой статистики прямо сейчас копошится внутри вашего смартфона. Испугались? Ладно, шутки в сторону. Корпорация Google утверждает, что с каждым апдейтом ОС закрывается очередная пробоина в системе. Что же происходит на самом деле?

По данным бюллетеня по безопасности Android в патче за декабрь 2016 года было закрыто 74 уязвимости, 11 из которых были критическими. Они позволяли получать права суперпользователя и дистанционно выполнять произвольный код вирусописателя. Выпускаются подобные патчи безопасности раз в месяц, и рассчитывать на них могут разве что владельцы смартфонов от Google — линейки Nexus, Pixel и бюджетной Android One. Появление патчей безопасности для мобильных устройств других производителей никто не гарантирует.

Как показывает статистика, всё залатать невозможно — даже после свежих обновлений в системе всё равно останется парочка неизвестных пока дыр, куда просочатся злоумышленники.

В зоне риска

Мы привыкли считать, что наших знаний хватает для того, чтобы не стать жертвами вредоносных приложений. К тому же, если набор используемых приложений давно устоялся, то беспокоиться, вроде бы, не о чем. Но на все правила есть исключения. В каких ситуациях риск заражения всё же реален?

Устаревшие ОС

В первую очередь на крючке оказываются пользователи старых версии ОС Android. По официальным данным на февраль 2017 года, 68% Android-смартфонов в мире работают на версии Lollipop 5.1 и ниже. Как бы ни ругали компанию Google, толк от её заплаток есть — всё же они закрывают большинство известных дыр. Вот только закрывают они, как правило, уязвимости для последних версий Android и только для устройств от Google. Впрочем, даже владельцам регулярно обновляемых устройств не стоит полностью полагаться на штатные механизмы защиты.

Не успела заработать шестая версия Android, как авторы трояна Gugi (Trojan-Banker.AndroidOS.Gugi.c). научились обходить защиту, и обналичивать банковские карты простодушных пользователей. В 2016 93% пострадавших находились в РФ (примерно 5 000 человек).

Среди 14000 опрошенных пользователей 4PDA, большинство использует Android 6.0.

Среди 14000 опрошенных пользователей 4PDA, большинство использует Android 6.0.

Неофициальные источники

Ругать за установку приложений из неофициальных источников глупо, в конце концов, свободное скачивание — одно из преимуществ Android над iOS. «Тёмный» софт, оставленный на развалах файлообменников, принимает любую форму: программа может прикинуться игрой или полезным приложением.

В феврале 2016-го компания Trend Micro обнаружила троян, который умел внедряться в корневую систему телефона. Пользователь скачивал файл, запускал его, а гадость под названием ANDROIDOS_LIBSKIN.A собирала информацию об аккаунте и отправляла её на удалённый сервер. Как отмечает Trend Micro, за несколько дней вирус расползся по 169 странам, в том числе и России: была собрана огромная база личных данных. Как и в каких целях её использовали или используют, пока остаётся неизвестным.

Специалисты Dr.Web отмечают, что опасность этой вредоносной программы была заложена в саму архитектуру платформы Android. Средства защиты по умолчанию не могут лечить системные области, чем и пользуются злоумышленники. И не все антивирусы имеют возможность лечения системных областей — в линейке Dr.Web, например, лечить их может только Dr.Web Security Space.

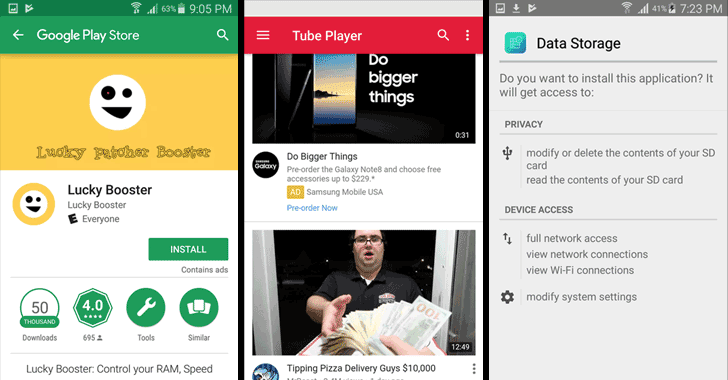

Официальный маркет

Впрочем, даже если вы проявляете известную осторожность и «отовариваетесь» только в Google Play, это тоже не даёт гарантий.

В марте 2016-го специалисты «Доктор Веб» обнаружили в Google Play сотню программ, заражённых рекламным троянцем Android.Spy.277.origin. Вредоносное приложение пугало пользователей сообщением, что аккумулятор смартфона повреждён, а для восстановления его работоспособности нужно как можно скорее скачать специальную программу. Пока пользователь разбирался с проблемой, троянец помещал рекламные сообщения в панель уведомлений и создавал на главном экране ярлыки, ведущие на приложения в Google Play. И это только одна история из ряда подобных.

Неопытные пользователи

Больше других подвергнуться атакам злоумышленников рискуют дети: они любят загружать из Google Play всё подряд и кликать по ссылкам без разбора. Меры предосторожности в виде запроса пароля при покупке здесь не помогут: вредоносные приложения обычно бесплатные и имеют максимально привлекательные названия и скриншоты (а порой и достаточно высокие места в поисковой выдаче).

Летом 2016 года в магазине Google Play появился троян, «переодевшийся» под популярную игру Pokemon Go. Прежде чем Google успели удалить приложение, его скачали 500 000 пользователей.

Социальный инжиниринг

Большие проблемы с безопасностью возникают у тех, кто плохо разбирается в софте и всерьёз воспринимает рекламные SMS-рассылки и мигающие баннеры.

«Привет, нашёл интересное фото с тобой» — доверительно рассказывает некий аноним, а потом присылает ссылку. Вероятность того, что какой-то доброжелатель решил поделиться компроматом, довольно низкая. По ссылке будет ждать цифровой диверсант, который непременно попытается взять управление вашей техникой под свой контроль или украсть ваши деньги.

Классификация угроз

Вирусные приложения могут быть разного профиля — от сравнительно безобидного рекламного кликера до опасного трояна, способного опустошить банковскую карту. Поскольку врага надо знать в лицо, мы составили классификацию основных типов вредоносного ПО. Разберёмся, зачем вирусописатели из года в год продолжают совершенствовать и развивать вирусы для смартфонов.

Рекламщик

Такие приложения обещают, например, показать, кто посещал вашу страницу в социальной сети, и насильно впихивают рекламу. Работают «рекламщики» по следующей схеме: сами качают определённые приложения (за это авторы программ платят как за продвижение), сами кликают по рекламе (за это тоже платят), сами открывают в браузере страницы (да, и за это платят). В целом, если вы словили такую напасть, хвататься за сердце рано — при условии, конечно, что она показывает только рекламу. Но трафик не резиновый, и просто неприятно, когда за счёт вас так нагло наживаются мошенники.

Зомби (ботнет)

В сентябре предыдущего года Dr.Web наткнулись в Google Play на троян Android.Sockbot.1. Эта штуковина владеет цифровым аналогом магии вуду: превращает заражённое устройство в зомби. Точнее — в прокси-сервер, который позволяет распространителям вредоносного кода анонимно соединяться с другими компьютерами. А ещё — воровать трафик и использовать устройство для DDoS-атак. Посмотрите на свой смартфон внимательнее — возможно, прямо сейчас он с товарищами по несчастью берёт штурмом корейские серверы. Лично вам это почти никак не угрожает (в тюрьму не посадят), а вот производительность, автономность смартфона и мобильный трафик всерьёз пострадают.

Вымогатель

Схема ещё с прошлого десятилетия: вы скачиваете какую-то дрянь, которая получает root-доступ к смартфону. Вредоносное приложение блокирует ваши попытки запустить другие приложения и предупреждает, что вы нарушили закон, поэтому соблаговолите заплатить штраф. Как правило, деньги предлагается отправить на телефонный номер, а код разблокировки посмотреть на чеке. Сегодня вирусописатели модифицировали схемы: создаются приложения, которые после установки самостоятельно скачивают другое вредоносное ПО, маскируя его под системные утилиты. Так что, если пользователь удалит «нулевого пациента», т.е. первое приложение, с которого пошло заражение, вредоносный код продолжит жить на смартфоне и вымогать деньги.

Доносчик

Цель этой программы — аккуратненько и тихо докладывать обо всём, что происходит внутри смартфона, собирать базу данных. Это могут быть пароли от социальных сетей и банковских приложений, компрометирующие фотографии, переписки, номера телефонов, геолокации — любые данные, которые вы по своей наивности считаете закрытыми от чужих глаз. Конечно, если вы политик, спортивная звезда или голливудская актриса, шансы, что ваши фото заинтересуют злоумышленников, возрастают многократно. Но практика показывает, что приватные фотографии и другую информацию крадут и у самых обычных людей. Затем их публикуют в сети или используют для шантажа. Приятного мало.

Письмо счастья

Специалисты Dr.Web в итоговом отчёте за 2016 год отметили мощную заразу, рассылаемую по старинке — через сообщения. Самый массовый троянец называется Mazar Bot. Схема такая: пользователь открывает ссылку, присланную, подчеркнём, от знакомого, и серьёзно попадает. Такие трояны создаются для получения root-доступа, а значит в «руках» Mazar Bot оказывается невиданная власть: SMS-ки, звонки на номера из списка контактов, изменение настроек смартфона, выход в сеть или просто возможность удалить вашу учетку и все данные.

Банковский служащий

Самая опасная разновидность троянов для пользователей — банкёры. Эти вирусы всеми способами пытаются перехватить реквизиты карты, чтобы потом вычистить содержимое банковского счёта. В прошедшем году Android-банкёры в основном проникали на смартфоны и планшеты при помощи рекламной платформы Google AdSence.

Полевые исследования

Мы раздобыли на просторах Интернета apk-файл с вредоносным кодом и заразили с его помощью тестовый смартфон. А затем «натравливали» на него антивирусную программу. Для проведения эксперимента нам потребовалась полная версию Dr.Web Security Space для Android. Преимущество платной версии — возможность лечить руткиты (если аналитик решил, что лечение не превращает телефон в кирпич, разумеется), а также возможность файерволлом заблокировать любой вирус.

Тестовая платформа

- Процессор: Qualcomm Snapdragon 800

- Оперативная память: 3 ГБ

- Версия Android: 5.0 Lollipop

Вредоносное ПО

- Тип: троян+adware

- Название: Android.Spy.332.Origin

- Маскировка: системный сервис

Антивирусное приложение

- Dr.Web Security Space

Скорость работы антивируса

Для максимальной эффективности Dr.Web должен быть постоянно запущен в фоне. Заметного влияния на производительность и автономность устройства он не оказывает — это весьма важно для мобильных гаджетов. Обнаружение единичной угрозы (например, при загрузке файла через браузер) занимает у программы считанные мгновения. Но, если вы решите просканировать смартфон целиком, то, в зависимости от количества установленных приложений, процесс может занять несколько минут.

Качаем вредоносный код из Интернета

Наиболее распространённый способ попадания вредоносного ПО на смартфон — скачивание программ через браузер. Что ж, попробуем сделать именно так: откроем веб-страницу и кликнем по ссылке на заражённый файл. Через мгновение, как файл загрузился, появилось всплывающее окно Dr.Web, сигнализирующее об опасности. Проблемный файл можно тут же удалить или переместить в карантин. Первая попытка заразить смартфон не удалась.

Установка вируса из apk-файла

Другой путь попадания вредоносных приложений на смартфон — установка из apk-файла, предварительно загруженного во внутреннюю память гаджета. В этом случае мгновенной реакции Dr.Web ждать не стоит, но, если вы выработаете полезную привычку проверять загруженный на смартфон файлы встроенным сканером, у троянцев останется мало шансов. Чтобы сделать это, достаточно открыть антивирусное приложение Dr.Web, кликнуть по надписи «Выборочная проверка» и указать нужные папки или файлы. Спустя несколько секунд вы получите отчёт со списком всех найденных вирусов. Таким образом, и вторая попытка заразить смартфон успехом не увенчалась.

А если вредоносное приложение уже установлено?

Мы всё-таки проигнорировали все предупреждения Dr.Web и Android и установили вирус на свой гаджет. Даже после этого антивирусная программа пытается предупредить вас об опасности, показав очередное предупреждение. И, хотя вредоносное ПО уже установлено, его вполне можно удалить до того, как она начнёт выполнять свои функции. Попытка заразить гаджет снова провалилась.

Вредоносное ПО в прошивке

Наконец, представим, что вирус окопался в системном разделе смартфона. Просто удалить его невозможно, в некоторых случаях не помогает даже аппаратный сброс устройства. Такое случается, если вирусное ПО было интегрировано в прошивку устройства. В таком случае понадобится полная версия Dr.Web, которая умеет лечить. Для этого, правда, антивирусу потребуется root-доступ. Узнать, как получить права суперпользователя на конкретном смартфоне, можно на нашем форуме в теме, посвящённой прошивке вашего аппарата.

Выводы

Мы убедились, что с антивирусом у троянцев не осталось шанса попасть внутрь Android-устройства и навредить владельцу, его деньгам и его личной информации. Даже в крайних случаях, когда вредоносное ПО пропишется в системном разделе гаджета, Dr.Web быстро находит его и обезвреживает.

Помните, что главное ограждение от троянов, шпионов и прочей нечисти — ваша голова, будьте внимательней. Советуем предупредить близких, чтобы не открывали ссылки от непонятных людей и не качали «мутные» программы из маркетов. По возможности, регулярно проверяйте свой смартфон на уязвимости и помните, что любой загруженный APK лучше заранее просканировать антивирусом. При соблюдении этих несложных правил ваши шансы не оказаться обокраденным возрастут.

Авторы текста: Илья Божко, Владимир Терехов

У вас в смартфоне дыра

Как крадут деньги через смартфоны и что с этим делать

У четырех из пяти россиян в возрасте 16—45 лет есть смартфон. Скорее всего, у вас тоже. Но вряд ли хотя бы один из пяти осознает, что смартфон — короткий путь к секретной информации. Через мобильные устройства злоумышленники добираются до личной переписки, банковских данных, паролей и денег.

Мобильный фишинг — новый тренд в мошенничестве. Разобраться в этой теме нам помог эксперт «Лаборатории Касперского» Виктор Чебышев, который знает о мобильных угрозах всё.

Кто в зоне риска

Жертвой мошенников может стать каждый пользователь смартфона на Андроиде. Основная проблема Андроида в том, что на него можно поставить программу из любого источника, в том числе пиратского. С июля по сентябрь 2015 эксперты из «Лаборатории Касперского» обнаружили 320 тысяч новых мобильных вредоносных программ для этой платформы.

В зоне риска любители бесплатных игр, программ и порно. Если вы набрали в Гугле «Angry Birds скачать бесплатно» или зашли на порносайт, где вам предложили «бесплатный доступ через приложение», — вы на пороге заражения.

Немного спокойнее могут себя чувствовать владельцы Айфонов. На эту платформу приходится только 0,2% вирусов и троянов. Однако это не значит, что Айфоны защищены: именно ложное ощущение безопасности делает их владельцев уязвимыми. Украсть деньги можно и через Айфон.

Главный фактор риска — это сам человек. Если он невнимателен, не понимает основ информационной безопасности и любит халяву, то он — идеальная жертва мошенников.

Больше всех рискуют любители халявы

Как цепляют вирусы

Открывают ссылки из смс. Вирусы умеют отправлять сообщения от имени реальных контактов. Вы думаете, что получили смс от родственника, и переходите по ссылке, скачиваете программу, а в ней вирус.

Не ходите по ссылкам, если не уверены в их надежности. Если ссылка пришла от знакомого, переспросите, действительно ли он отправил сообщение.

Переходят по ненадежной ссылке в интернете. Пользователи ищут интересный контент: бесплатную музыку, фильмы, игры, порно. Щелкают по ссылке, что-то скачивают, открывают, получают вирус.

Не ищите халяву или хотя бы делайте это с компьютера. На маленьком экране смартфона сложнее распознать подозрительный сайт и выше риск нажать не туда.

Открывают файлы и зловредные ссылки в социальных сетях. Здесь люди тоже попадают в западню в поисках контента. Например, посещают сообщества с играми и переходят по ссылкам в поисках бесплатных развлечений.

Устанавливайте приложения только из официального магазина: для Андроида это Гугл-плей

Попадают на страницы злоумышленников со взломанного сайта. Например, заходишь читать отраслевые новости на знакомый сайт, как вдруг автоматически скачивается какая-то вроде полезная программа.

Не запускайте непонятные файлы, даже если они скачались со знакомого сайта. Если что-то скачалось само, скорее всего, это вирус

Совет от «Лаборатории Касперского»

Чтобы заразиться, достаточно открыть файл, полученный из ненадежного источника. После этого программа устанавливается и невидимо, в фоновом режиме выполняет всё, что в нее заложил автор.

Необходимость открыть файл — слабая защита для пользователя. Люди запускают и подтверждают всё что угодно — особенно когда ищут действительно интересный для них контент, например порно. Поэтому лучше не допускать, чтобы файл с вирусом попал на смартфон.

Лучше всего использовать комплексное решение для борьбы с вредоносными программами, например Kaspersky Internet Security для Android. Такой инструмент защищает сразу по всем фронтам: не только выявляет вирусы, но и проверяет смс, инспектирует ссылки в браузере и загружаемые файлы, а также периодически сканирует телефон на предмет угроз.

Антивирус — это еще и единственный способ обнаружить, что телефон уже заражен, и вылечить его.

Программы, которые отправляют платные смс

Вирус, который рассылает смс на платные номера, — самый простой сценарий. Злоумышленнику не нужны даже банковские данные жертвы. Программа незаметно отправляет сообщения на короткий номер, и деньги со счёта уходят мошеннику.

В описание некоторых смс-вирусов авторы даже включали мелкий текст, по которому пользователь соглашался на платную подписку. Конечно, этого никто не читал, но формально получается, что жертва давала согласие на списание денег.

Чтобы защитить абонентов, операторы ввели двойное подтверждение платных смс: это когда после отправки сообщения вам приходит запрос и вы должны подтвердить его еще одним смс. Второе сообщение уже никак нельзя замаскировать, его должен отправить лично пользователь. Воровать деньги через платные смс стало сложнее, и популярность этих вирусов пошла на спад.

Если пришел запрос на подтверждение платного смс, а вы ничего не отправляли, проверьте телефон антивирусом, он может быть заражен. Если у вас стали быстро кончаться деньги на счете, посмотрите на историю списаний в личном кабинете мобильного оператора.

Не подтверждайте платные услуги, которые вы не заказывали

Программы, которые перехватывают смс от банка

Когда вы покупаете что-то по карточке в интернете, банк присылает смс с кодом подтверждения. Хакеры заражают телефоны вирусами, которые перехватывают такие коды.

К счастью, одного кода из смс мошеннику недостаточно, чтобы украсть деньги со счёта. Нужны данные карты, чтобы провести по ним платеж и подтвердить его кодом из перехваченного смс.

Поэтому обычно сначала мошенники добывают данные карты, а потом уже заражают смартфон. Например, размещают QR -код со ссылкой на вредоносную программу и пишут, что там лежит приложение для скидок.

Как не попасться на удочку хакеров

Вирусописатели ведут целые базы зараженных смартфонов — ботнеты. Вредоносные программы на этих устройствах дремлют на случай, если когда-то понадобятся злоумышленникам. Например, когда у мошенника есть данные карты жертвы, но нет доступа к ее телефону, он идет в ботнет. Если найдет там нужное устройство, то активирует и использует вирус.

Берегите данные карты. Когда что-то покупаете в интернете, риск нарваться на вирус выше обычного

Программы, которые маскируются под мобильный банк

Когда вы запускаете мобильный банк, зловредная программа замечает это, перехватывает управление и уводит вас к себе. После этого программа выбирает подходящее оформление и маскируется под банковское приложение. Вы не замечаете подвоха, вводите в приложении данные карты, и они утекают к мошеннику.

Помимо банков такие программы маскируются под магазины приложений, например Гугл-плей. В них пользователи тоже охотно вводят данные карточки.

Число поддельных мобильных банков растет быстрее всего: в 3 квартале 2015 в «Лаборатории Касперского» нашли в 4 раза больше таких программ, чем за предыдущие три месяца. Сейчас эксперты знают 23 тысячи программ, маскирующихся под приложения банков.

Будьте внимательны, когда открываете мобильный банк. Если видите что-то необычное при запуске или во внешнем виде приложения, это симптом. Если приложение требует лишнюю информацию, например номер карты, бейте тревогу.

Аккуратнее с приложениями банков. Помните: банк никогда не спросит у вас данные карты или пароль

Программы, которые используют смс-банк

У некоторых банков есть функция, когда командой в смс-сообщении клиенты переводят деньги, оплачивают услуги и совершают прочие операции. Это удобно, но, если телефон заражен, зловредная программа такой командой переведет деньги на интернет-кошелек или счет мобильного телефона злоумышленника.

Оцените, готовы ли держать такую брешь. Возможно, проще отключить эту услугу. Если смс-банк вам необходим, ставьте антивирус.

Пользуетесь смс-банком? Ставьте антивирус

Программы, которые получают права суперпользователя

Обычно права суперпользователя — так называемый рутинг телефона — получают продвинутые пользователи, чтобы снять ограничения производителя и свободно манипулировать функциями смартфона.

К сожалению, хакеры постоянно находят уязвимости в мобильных операционных системах. В том числе такие, которые позволяют безобидным с виду приложениям сделать рутинг смартфона без ведома пользователя.

Например, вы скачиваете из магазина приложение «Фонарик». Оно не просит доступ ни к каким системным возможностям, ему даже смс неинтересны. Но если у вас несвежая операционная система, если в ней уязвимость, то «Фонарик» сделает рутинг смартфона, а вы даже не заметите.

После этого злоумышленник получит полный доступ к устройству и всем приложениям. Он зайдет в мобильный банк и украдет оттуда номера карт и пароли.

Борьбу с такими вирусами осложняет то, что многие производители годами не обновляют программное обеспечение на своих телефонах, поэтому уязвимости, которые находят хакеры, никто не устраняет. Особенно это касается дешевых устройств.

Опасные программы встречаются даже в официальных магазинах. Чтобы снизить риск, обращайте внимание на рейтинг приложения, отзывы и количество скачиваний. И не забывайте обновлять антивирус.

Обновляйте антивирус и операционную систему на смартфоне. Не ставьте странные приложения без рейтинга и отзывов

Современные угрозы для мобильных устройств и методы защиты

Многие современные пользователи все чаще выбирают мобильные устройства в качестве своего основного способа коммуникации с Сетью. С помощью смартфонов и планшетов сейчас можно удовлетворить практически любые нужды в интернете. Тут вам и различные приложения (Instagram, Twitter, VK, Facebook), встроенная камера, и удобство переносимости девайса. Совершенно неудивительно, что киберпреступники взяли на прицел мобильные платформы, куда постепенно мигрирует неискушенный в области ИБ народ.

Введение

Следует помнить, что основаная задача современных киберпреступников — получение прибыли, времена, когда вредоносные программы разрабатывали для развлечения или деструктивных действий давно в прошлом. Следовательно, злоумышленники сосредотачиваются на методах получения прибыли за счет мобильных устройств обычных пользователей. Но что это за методы, как от них защититься? Это мы рассмотрим ниже.

Программы-вымогатели для мобильных устройств

Вредоносные программы, требующие выкуп, стали крайне распространенным классом злонамеренных программ для настольных компьютеров. Учитывая этот успех, злоумышленники решили использовать похожие схемы в случае с мобильными устройствами. Как правило, они блокируют работу девайса, требуя с жертвы выкуп, после выплаты которого возвращают пользователю контроль над смартфоном или планшетом.

Также преступники выбирают в качестве целей истории звонков, контакты, фотографии или сообщения, что практически всегда вынуждает пользователя заплатить затребованную сумму.

Среди наиболее опасных представителей вымогателей для мобильных устройств является DoubleLocker — первый мобильный шифратор, использующий службу специальных возможностей. Вредоносная программа оснащена сразу двумя инструментами для вымогательства: она шифрует данные в памяти устройства, а также может изменить PIN-код на произвольный.

Использование службы специальных возможностей Android Accessibility Service (облегчает работу с устройством для людей с ограниченными возможностями) — одно из наиболее опасных нововведений, которые взяли на вооружение киберпреступники. Таким образом, злоумышленники успешно атакуют самую популярную мобильную платформу — Android.

Также на Android нацелен Android/Locker.B, который блокирует доступ к операционной системе зараженного устройства и меняет PIN-код экрана блокировки. Этот зловред маскируется под программу для работы с камерой в WhatsApp, антивирус для Android, мобильное приложение Dropbox или Flash Player.

Android/Locker.B отличался еще и тем, что требовал выкуп подарочными картами iTunes.

Рисунок 1. Вымогатель для Android/Locker.B

Ботнеты

Ботнеты, состоящие из взломанных смартфонов и планшетов — еще одна популярная киберугроза для владельцев таких девайсов. Зараженные устройства, являющиеся частью ботнетов, находятся под контролем злоумышленников, которые в любой момент могут приказать им инициировать DDoS-атаку на какой-либо ресурс, либо начать массовую рассылку спам-писем.

Очередная вредоносная программа для Android RottenSys могла превращать зараженные устройства в часть ботнета. RottenSys маскируется под приложение или службу, обеспечивающую безопасность Wi-Fi, зловред запрашивал соответствующие разрешения в системе. Эксперты насчитали 316 вариантов RottenSys, каждый из которых настроен на определенные каналы распространения.

Похожие приложения, превращающие Android-устройства в ботов, также были обнаружены в официальном магазине Google Play. Это были приложения, якобы предлагающие скины для Minecraft, но при этом зараженные зловредом Sockbot. Этому вредоносу удалось заразить от 600 000 до 2,6 миллионов владельцев мобильных устройств.

Sockbot создавал прокси-сервер с поддержкой SOCKS-proxy для формирования ботнета. Предположительно, за этими приложениями стоит разработчик, известный как FunBaster. Он обфусцировал код приложения, зашифровав ключевые строки, это объясняет то, как этим приложениям удалось попасть в Google Play. Более того, FunBaster подписывает каждое приложение с использованием ключа другого разработчика.

Также и WireX (детектируется как Android Clicker) — широкомасштабный ботнет, состоящий из десятков тысяч взломанных смартфонов Android. Эта вредоносная программа была также загружена из Play Store, предназначалась она для проведения DDoS-атак на уровне приложений.

WireX заразил более 120 000 смартфонов Android, исследователи отметили, что в масштабной DDoS-атаке принимали участие 70 000 зараженных мобильных устройств из более чем 100 стран. В ходе дальнейшего расследования исследователи безопасности обнаружили более 300 вредоносных приложений в официальном магазине Play Store Google, включающих вредоносный код WireX. Эти приложения маскируются под видеоплееры, рингтоны или инструменты для управления хранилищами.

Рисунок 2. Ботнет WireX для Android

Вредоносные приложения

Еще одной киберугрозой, поджидающей пользователей мобильных устройств, являются вредоносные приложения, они тоже постоянно развиваются. Такие программы могут осуществлять самую разнообразную злонамеренную активность на устройстве жертвы, например, без его ведома совершать покупки в магазинах приложений. Деньги пользователя в таких случаях идут прямиком в карман злоумышленников. Порой таким приложениям даже не требуется взаимодействия с пользователем, что по-настоящему пугает.

Более того, вредоносные программы стали внедряться на уровне прошивки некоторыми производителями дешевых Android-устройств. Таких девайсов с «подарком» исследователи насчитали 140. Эти вредоносные программы запускаются из директории «/system» с полными root-правами, их основной задачей является подключение к удаленному серверу, загрузка XML-файла и установка одного или нескольких приложений.

Поскольку эти программу внедряются в прошивку, они могут установить в систему любое приложение, которое пожелает киберпреступник. При этом никакого взаимодействия с пользователем девайса не требуется.

Среди злонамеренных приложений есть и те, что маскируются под легитимный софт. Недавно, например, был обнаружен вредонос, атакующий пользователей Android, который при этом маскировался под Google Maps. После загрузки эти приложения пытались замаскироваться, отображая пользователю официальную иконку Google Maps или логотип Google Play Store.

Рисунок 3. Иконка вредоносного приложения, маскирующегося под Google Maps

Различные уязвимости в мобильных операционных системах только усложняют ситуацию. Многие киберпреступники отслеживают появление новых брешей, некоторые даже организуют стартапы, которые предлагают до $3 млн за 0-day эксплойты для Android и iOS.

А с помощью недостатков в безопасности устройств можно сделать многое — например, обнаруженная в апреле уязвимость «Trustjacking» позволяла злоумышленникам удаленно управлять iPhone. Trustjacking можно было использовать, заманив пользователя на сайт, на котором размещен специальный код.

Иногда не спасают и меры безопасности, разработанные корпорациями Google и Apple для своих магазинов Google Play и App Store. Так, в Google Play эксперты наткнулись на шпионскую программу, которая пыталась замаскироваться под мессенджер. После установки мессенджер загружал второе приложение, которое собирало информацию о местоположении устройства, сохраненные звонки, аудио- и видеозаписи, текстовые сообщение и другую частную информацию пользователей.

С ростом популярности криптовалют, а также их курса, злоумышленники заинтересовались программами-майнерами, добывающими для хозяина криптовалюту за счет устройств обычных пользователей. В том же Google Play исследователи нашли легитимные программы, которые были оснащены скрытыми майнерами.

Сбор конфиденциальных данных также интересует преступников, поэтому они разрабатывают приложения вроде KevDroid, который может записывать звонки, совершаемые пользователем по мобильному устройству под управлением операционной системы Android.

Многие придерживаются мнения, что по части защиты от вредоносных приложений система iOS справляется куда лучше, чем ее основной конкурент. Бывший глава Владивостока Игорь Пушкарев, находящийся под следствием, как-то призвал граждан не пользоваться мобильной операционной системой Android. По мнению Пушкарева, эта система крайне недостойно защищена.

Бесконтактные платежи (Tap and Pay)

Все же уже слышали про NFC («коммуникация ближнего поля», «ближняя бесконтактная связь»)? Если объяснять простым языком, эта технология призвана расширить стандарт бесконтактных карт, позволяя пользователям оплачивать покупки с помощью своего мобильного устройства. Таким образом, к смартфонам прикрепляется банковский счет или кредитная карта, что еще больше привлекает мошенников.

Для кражи денежных средств пользователей в случае использования NFC злоумышленники прибегают к методу «bump and infect», который использует уязвимости в NFC. Этот метод уже зарекомендовал себя в прошлом, позволив преступникам похитить деньги со счетов граждан, использование «bump and infect» особенно характерно для таких мест, как торговые центры, парки или аэропорты.

Методы защиты мобильных устройств от киберугроз

В этом разделе мы не напишем ничего кардинально нового, все эти рекомендации вы наверняка уже слышали и до нас. Однако мы освежим в памяти основы безопасной работы с мобильными устройствами, которые гарантируют простым пользователям тот минимум защищенности их информации, который в нынешней ситуации просто необходим.

Следует помнить о следующих нюансах:

- Возможно, если мы говорим о простых пользователях, нелишним будет установить на мобильное устройство антивирусную программу. С постоянно развивающимися вредоносами для мобильных девайсов к своим смартфонам и планшетам нужно относиться уже как десктопному компьютеру, который большинство пользователей непременно снабжают антивирусом какого-либо производителя.

- Создавайте более сложные пароли. Если у вас в привычку все еще входит использование в качестве паролей имена ваших питомцев, то срочно меняйте такой подход. Придумывайте пароли длиной не менее 8 символов, не забудьте, что там должны присутствовать буквы, цифры и символы. Крайне не рекомендуется использовать слова, которые легко отгадать — например, имя вашего ребенка или собаки.

- Постоянно обновляйте программное обеспечение. Также не будет лишним следить за тем, чтобы программы на вашем устройстве были актуальных версий, так как выходящие обновления устраняют те или иные уязвимости, с помощью которых злоумышленники могут получить доступ к вашим файлам.

- Проверяйте банковские выписки и мобильные платежи. Убедитесь, что вы держите под контролем ваши транзакции, регулярно проверяйте мобильные платежи и банковские выписки на наличие подозрительных покупок, сделанных с помощью ваших мобильных устройств.

Кроме этого — но это, скорее, для параноиков — отключайте неиспользуемые функции. Например, GPS, Bluetooth или Wi-Fi лучше держать включенными лишь тогда, когда вы ими пользуетесь. И по возможности не храните персональные данные (пароли и другие учетные данные) на мобильном устройстве.

Выводы

Очевидно, что киберпреступники уже давно расценивают мобильные устройства как одну из приоритетных целей, масло в огонь подливает и внедрение технологий вроде NFC, которые делают эти девайсы еще более лакомым куском для мошенников. Всегда помните, что злоумышленников интересуют две вещи: ваши денежные средства, ваши личные данные (которые потом также можно продать, либо использовать для кражи денег). Исходя из этого, сделайте вывод, что можно хранить на устройстве, а что лучше доверить более защищенным платформам.

Немецкий суперкомпьютер определил наиболее эффективные препараты против коронавируса

6 мая 2020 , 18:29 Источник: Медикфорум

Немецкие ученые из Университета Майнца проанализировали эффективность лекарственных препаратов в борьбе с коронавирусом с помощью суперкомпьютера MOGON II. Он нашел четыре самых лучших лекарства.

Устройство провело 30 млрд одиночных вычислений с 42 000 различных медицинских веществ, описанных в открытых источниках информации и базах данных. “И у нас фантастические результаты. Мы нашли ряд уже одобренных лекарств для лечения гепатита С, которые могут дать многообещающие результаты в лечении COVID-19”, – рассказывает профессор Томас Эфферт. Компоненты симепревира, паритапревира, гразопревира и велпатасвира хорошо противостоят SARS-CoV-2 и могут предотвращать заражение им. Как отметил профессор, результаты надо подтвердить лабораторными экспериментами и клиническими испытаниями.

Ранее Международная группа ученых выяснила, что антитела, полученные от лам, могут обезвредить коронавирус нового типа.

Добавьте АН в свои источники, чтобы не пропустить важные события – Яндекс Новости

Комитет Совфеда предложил бесплатно обеспечивать лекарствами граждан с хроническими болезнями сердца

Источник в Минздраве рассказал, что в России должен быть 1% суперраспространителей COVID-19 от всех заболевших

Депутат Рады Волошин заявил, что остановить «СП-2» может только «колоссальный разрыв» США с Германией

Шведские учёные выяснили, что после перенесённого коронавируса существенно увеличивается риск сердечного приступа и инсульта

Общественники предложили сократить до минимума перечень отпускаемых в аптеках без рецепта лекарств

Медик Омарова заявила, что дети легче переносят постковидный синдром

Онищенко о росте заболеваемости коронавирусом в сентябре: «Это не злорадство, а констатация факта»

Пандемия вывела в лидеры фармацевтическую отрасль

Публицист Гаспарян прокомментировал итоги российско-молдавских переговоров словами «бессарабское словоблудие»

Самый мощный в мире компьютер поможет создать лекарство от коронавируса

«Дырку в космосе пыталась просверлить явно американская женщина»

В России усиливается неравенство зарплат – 165 тысяч рублей в месяц против 12 тысяч

Киевский публицист Волошина: достройка «Северного потока — 2» развязывает России руки для «полномасштабной войны с Украиной»

Во Франции, несмотря на протесты, власти придерживаются мер строгой вакцинации

Станьте членом КЛАНА и каждый вторник вы будете получать свежий номер «Аргументы Недели», со скидкой более чем 70%, вместе с эксклюзивными материалами, не вошедшими в полосы газеты. Получите премиум доступ к библиотеке интереснейших и популярных книг, а также архиву более чем 700 вышедших номеров БЕСПЛАТНО. В дополнение у вас появится возможность целый год пользоваться бесплатными юридическими консультациями наших экспертов.

- Введите свой электронный адрес, после чего выберите любой удобный способ оплаты годовой подписки