Нейроинтерфейс: управлять силой мысли

Нейроинтерфейс делает возможным то, что еще недавно считалось фантастикой – обмен информацией между мозгом и внешним устройством, то есть управление объектами силой мысли. В России есть несколько организаций, которые плотно занимаются изучением данной технологии. Уже в этом году нейроинтерфейс планирует выпустить в продажу концерн «Автоматика» Госкорпорации Ростех.

О том, как управлять реальностью силой мысли, об истории данной технологии и современных разработках – в нашем материале.

Нейроинтерфейс: посредник между мозгом и компьютером

Нейроинтерфейс (или интерфейс «мозг – компьютер») – так называется устройство для обмена информацией между мозгом и внешним устройством. В качестве объекта управления может выступать не только компьютер, но и любое другое электронное устройство: квадрокоптер, система «умного дома», промышленный робот или боевой дрон, экзоскелет и даже искусственные органы чувств.

Медицина на данный момент является основной областью применения нейроинтерфейсов. Здесь интерфейс «мозг – компьютер» открывает новые возможности в области протезирования и реабилитации инвалидов с различными моторными нарушениями. Например, после инсульта многие пациенты не могут говорить. В этой ситуации нейроинтерфейс выступает умным посредником между мозгом и внешней реальностью, единственным средством общения.

Парализованные пациенты с помощью такого устройства могут управлять протезом и инвалидной коляской или даже механическим экзоскелетом. Пожалуй, самое лучшее наглядное доказательство фантастических возможностей этой технологии произошло в 2014 году. Тогда Чемпионат мира по футболу в Бразилии открыл ударом по мячу Джулиано Пинто – человек с параличом нижних конечностей. Сделал он это с помощью экзоскелета, управляемого силой мысли.

Нейроинтерфейсы уверенно входят в повседневную жизнь и расширяют области использования. Сегодня к технологии «мозг – компьютер» начинает проявлять интерес не только медицина, но и развлекательная отрасль с ее компьютерными «игрушками», промышленное производство, устройства «умного дома», роботехника.

Согласно исследованию Allied Market Research, рынок интерфейсов «мозг – компьютер» растет опережающими темпами и уже в 2020 году составит порядка 1,46 млрд долларов.

История отношений «мозг – компьютер»

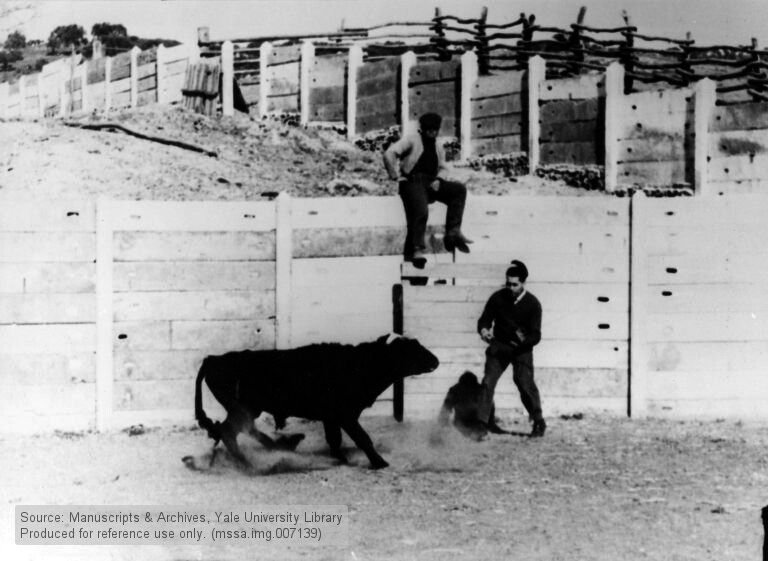

Можно сказать, что история интерфейса «мозг – компьютер» насчитывает более ста лет. Еще в 1875 году, задолго до изобретения самого компьютера, английский физиолог и хирург Ричард Кэтон обнаружил электрические сигналы на поверхности мозга животного. В 50-е годы прошлого века появился первый нейроинтерфейс. Им принято считать Stimoceiver – электродное устройство, которое управлялось по беспроводной сети с помощью FM-радио. Оно было изобретено испанским и американским ученым Хосе Дельгадо и испытано в мозге быка. Демонстрация возможностей нового устройства была очень эффектной – на арене для корриды. Дельгадо вышел против быка, а когда тот побежал на него, нажал кнопку на пульте управления – впервые удалось изменить направление движения животного с помощью нейроинтерфейса.

В 1998 году был внедрен первый нейроинтерфейс в мозг человека. Пациентом стал американский художник и музыкант Джонни Рей. Думая или представляя движения рук, Рей управлял курсором на экране компьютера.

Но настоящий прорыв случился несколько лет назад, когда появились достаточно мощные компьютеры и новые алгоритмы. Если раньше можно было расшифровывать только самые простые намерения, например, хочет человек пошевелить правой рукой или левой, то современный нейроинтерфейс может управлять даже отдельными пальцами протеза руки. Для этого нужно внедрить на участке мозга, отвечающем за движение рук, более 100 электродов.

Как это работает: не телепатия и не телекинез

Конечно, новые технологии предоставили новые невероятные возможности в этой сфере, но принципиальная идея нейроинтерфейса такая же, как и полвека назад. В интерфейсе «мозг – компьютер» нет ничего мистического: технология позволяет регистрировать электрическую активность мозга и преобразовывать ее в команды для внешних устройств.

«Это не телепатия и не телекинез: в нейроинтерфейсах мысленные команды человека расшифровываются по записи электрической активности его мозга, или электроэнцефалограммы. Той самой, которую записывают в каждой поликлинике», – объясняет психофизиолог Александр Каплан, завлабораторией нейрофизиологии и нейроинтерфейсов биологического факультета МГУ.

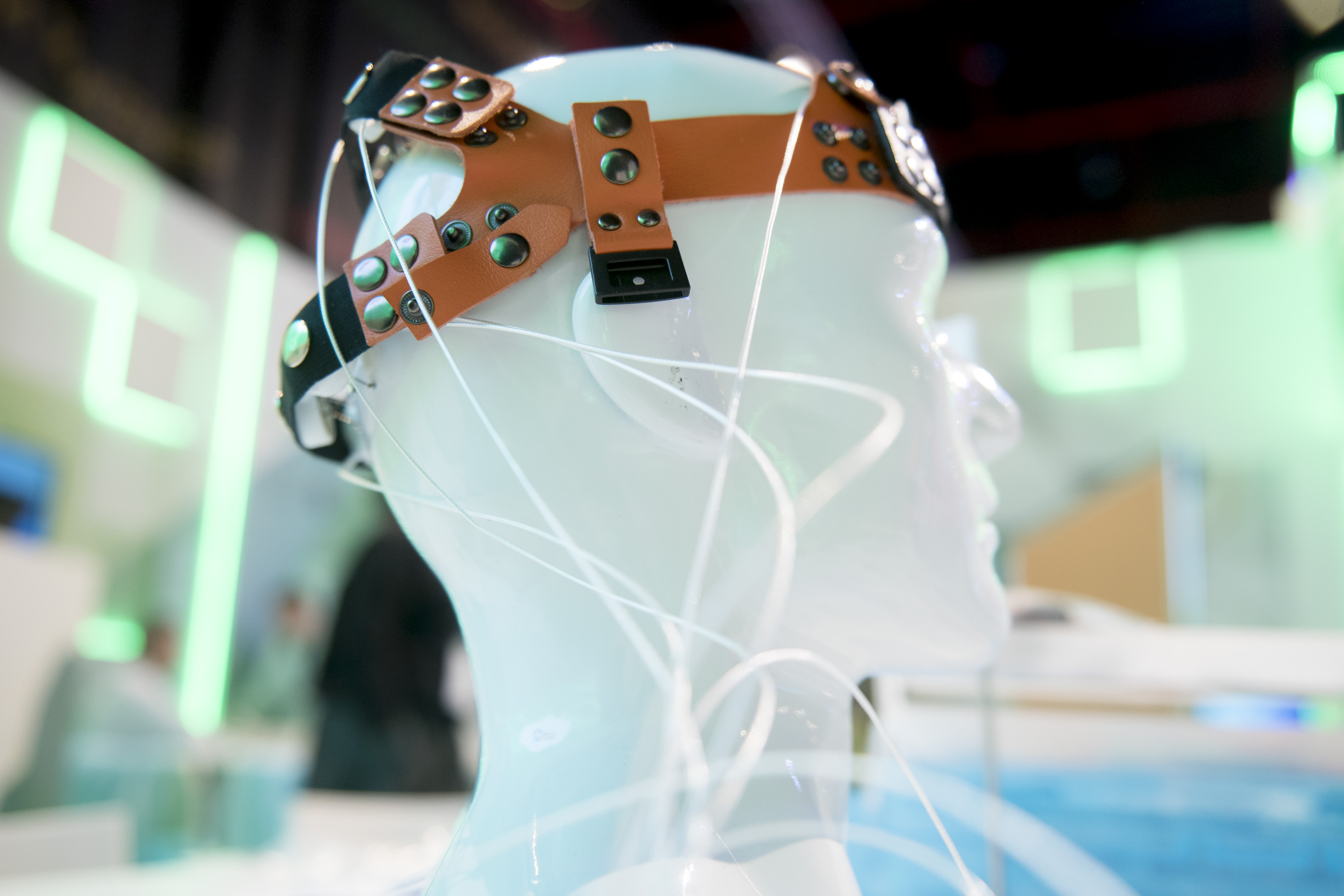

Считывание сигналов мозга производится с помощью инвазивных (вживляемых в мозг пациента) датчиков или неинвазивных датчиков, которые регистрируют ЭЭГ с поверхности головы.

Итак, для инвазивного нейроинтерфейса требуется операция: электроды вживляются прямо в кору мозга. Выглядят они как маленькая пластинка, примерно пять на пять миллиметров, которая покрыта сотнями иголочек-электродов. Они регистрируют электрическую активность отдельных нервных клеток в том месте, куда внедрены. Такие датчики отличаются более сильным сигналом, однако инвазийное вмешательство сопряжено с последствиями для здоровья человека. Даже отличные характеристики датчиков нового поколения могут вызвать ряд проблем: риск воспалений, необходимость повторной имплантации из-за отмирания нейронов и даже такие необъяснимые последствия, как эпилепсия. Поэтому такие интерфейсы используют в крайних случаях, для тяжелобольных пациентов, которым не могут помочь другие методы.

Неинвазивный нейроинтерфейс не предполагает вторжения в организм – электроды прикрепляют к коже головы. Несмотря на то что мозг располагается глубоко в черепе, электрические поля, создаваемые нервными клетками, улавливаются электродами на поверхности головы. Этот метод уже давно применяется при снятии электроэнцефалографии. С использованием нейрогарнитуры возможно построить интерфейс «мозг – компьютер», обеспечивающий точность распознавания команд пользователя до 95%.

В свою очередь, неинвазивные нейроинтерфейсы могут быть на «мокрых» и «сухих» электродах. В первом случае электроды с подушечками нужно смачивать и лишь затем прикреплять к голове. Как известно, жидкость служит проводником электричества и облегчает снятие данных. Однако у такого метода есть недостатки, и это не только мокрые волосы.

Нейроинтерфейсы на сухих электродах выглядят в виде шлема, который можно легко надеть без какой-либо дополнительной помощи и подготовки. Специальные электроды не требуют использования электропроводящего геля, при этом высокое качество регистрируемого сигнала обеспечивает система активного подавления помех. К примеру, подобный нейроинтерфейс разработал концерн «Автоматика» Госкорпорации Ростех.

BrainReader российского производства

Предсерийный образец шлема-нейроинтерфейса в прошлом году был представлен на выставке БИОТЕХМЕД. Над созданием технологии работал Институт электронных управляющих машин (ИНЭУМ) им. И.С. Брука, входящий в состав концерна «Автоматика».

В разработке реализован механизм адаптивной цифровой обработки электрической активности мозга и неинвазивный метод снятия данных на основе сухих электродов.

Одно из главных преимуществ – удобство применения. Интерфейс встроен в специальный шлем, который можно легко снять и надеть любой человек без дополнительной помощи. Сухие электроды не нужно смачивать электропроводящим гелем.

Точность обработки сигнала при этом не падает даже в местах большого скопления людей, в транспорте, в окружении большого числа передающих устройств. Специально для этого была создана программно-аппаратная платформа, обрабатывающая сигналы и «очищающая» их от помех. Электроды нейроинтерфейса – это, фактически, антенна, которая ловит весь эфир. При этом сигналы, идущие от мозга, слабее естественного шума. Специальный алгоритм обработки этих сигналов является одной из ключевых особенностей отечественной разработки.

Ожидается, что шлем-нейроинтерфейс выпустят в продажу уже в 2019 году. При этом «Автоматика» планирует вывести новинку и на международный рынок, под названием BrainReader. Как считают эксперты, устройство имеет хороший экспортный потенциал. Ближайший по характеристикам конкурент – американская нейрогарнитура – стоит примерно в три раза дороже.

Концерн «Автоматика» уже приступил к получению разрешительной документации для выхода на рынки стран Азии. Предложения от азиатских компаний, в частности из Индонезии и Малайзии, о дистрибуции BrainReader поступили по результатам участия в выставке Medlab AsiaPacific & Asia Health 2019, где возможности российского устройства вызвали большой интерес.

События, связанные с этим

Как пережить карантин: семь решений от Ростеха

Цифровой сервис: криптобиокабина ускорит получение загранпаспорта

Нейроинтерфейс: управлять силой мысли

Ловушка для дрона: как вывести из строя беспилотник

5 лучших сервисов мониторинга кражи личных данных

Кража личных данных Это явление, при котором кто-то ворует любую информацию, имеющую отношение к вашей личности, а затем использует ее для незаконных действий. Эта информация может включать Имя челове

Содержание:

Кража личных данных Это явление, при котором кто-то ворует любую информацию, имеющую отношение к вашей личности, а затем использует ее для незаконных действий. Эта информация может включать Имя человека, CNIC, SSN, Мобильный номер, Номер кредитной картыКража личных данных буквально означает, что кто-то притворяется вами и злоупотребляет вашей личностью для достижения своих целей. В нижеприведенных отрывках мы попытаемся пролить свет на это явление, указав наиболее распространенные варианты его использования.

Вам может быть интересно, если кому-то когда-нибудь удастся украсть какую-либо нашу личную информацию, то как он действительно может использовать ее в каких-либо злых целях. Что ж, почти все мы хорошо осведомлены о том, как наша личная информация может быть скомпрометирована в наши дни. Как только злоумышленники получат доступ к вашей личной информации, им станет очень просто использовать ее для неэтичных действий. Например, если кому-то удалось украсть ваш Детали банковского счета, то он может легко выполнять незаконные транзакции и может привести к потере миллионов.

Точно так же, если ваш мобильный телефон когда-либо украдут, это не только нанесет вам денежный ущерб, но и похититель сможет использовать его для своих личных сообщений. Это может привести к очень серьезным последствиям, поскольку Полиция могли преследовать этого преступника, и поскольку номер телефона, который он использует, зарегистрирован на ваше имя, вы можете попасть в преступление, о совершении которого даже не думали. Потому что полиция может легко связаться с вами после получения достаточной информации о вас от вашего оператора мобильной связи.

Иногда вы могли быть свидетелями таких событий, когда вход разрешен только тем людям, у которых есть свои ID карты. Преступник может захотеть ворваться в такое мероприятие, возможно, для террористической деятельности. Он может легко сделать это, украв удостоверение личности невиновного человека, а затем использовать его как пропуск. Эта деятельность не только подвергнет риску жизни других людей, но также может подвергнуть вас серьезной опасности, поскольку в конечном итоге вы будете считаться виновником только из-за неправильного использования вашей идентификационной карты.

Помимо этих угроз, существуют и другие угрозы, которые в наши дни связаны с платформами социальных сетей. Хакер может украсть ваш Facebook пароль, измените его, чтобы помешать вам получить доступ к своей учетной записи, а затем публиковать незаконный, неэтичный или запрещенный контент от вашего имени. Он также может удалить весь ваш список контактов, присоединиться к некоторым безнравственным группам в Facebook или даже отправить вредоносные ссылки вашим друзьям и семье. Это может привести к тому, что ваши друзья навсегда заблокируют вас, считая, что вы сошли с ума. Более того, Facebook может также ограничить вам доступ к вашей учетной записи для публикации запрещенного контента или может навсегда удалить вашу учетную запись. Эта ситуация актуальна для всех ваших учетных записей в социальных сетях.

Что такое служба мониторинга кражи личных данных?

В Служба мониторинга кражи личных данных относится к программному обеспечению или системе, которая может внимательно следить за всеми нашими важными операциями, такими как финансовые отчеты, публичные отчеты, социальные сети и т. д., чтобы предотвратить любые крупные убытки. Здесь следует отметить, что служба мониторинга кражи личных данных не может предотвратить кражу вашей личности злоумышленником, однако она может выявить это преступление на ранней стадии и своевременно проинформировать вас, чтобы вы могли принять необходимые меры для смягчения связанных с этим рисков. потеря. Тем не менее, некоторые из этих услуг также помогают вам вернуть украденные объекты, и они также предлагают своего рода страховку.

Особенности хорошей службы мониторинга кражи личных данных:

Функции, которые вы должны учитывать при выборе службы мониторинга кражи личных данных, указаны ниже:

- Поскольку любой может стать жертвой атаки кражи личных данных, поэтому вместо того, чтобы покупать отдельную услугу для каждого из членов вашей семьи, вам следует попытаться получить такую услугу, которая предлагает Семейный план.

- Эта служба должна быть достаточно эффективной, чтобы отправлять вам регулярные обновления о тебе статус безопасности через электронные письма, Сообщения или звонки.

- Если вы когда-либо станете жертвой кражи личных данных, эта служба также должна помогать ты о том, как вернуть украденную информацию и гоправиться от потери. Следовательно, он должен не только отслеживать кражу личных данных, но и помогать вам защититься от этого.

- Он также должен обеспечивать какой-то денежная компенсация за вашу потерю.

- Эта услуга должна быть очень рентабельный и заслуживающий доверия.

1. Identity Guard

Identity Guard – очень эффективная служба мониторинга кражи личных данных, разработанная Аура. Этот сервис работает буквально круглосуточно, чтобы сохранить вашу личность в безопасности. Лучшее в этой услуге – то, что процесс ее использования чрезвычайно прост и понятен. Все, что вам нужно сделать, это пройти пять основных шагов, перечисленных ниже:

- Тебе надо зарегистрироваться для этой услуги.

- После успешной регистрации просто Создать список всех тех сущностей, для которых вам нужна защита.

- Начните защищать себя и свою личность с легкого отслеживания Лучшие практики предоставлено Identity Guard.

- Получите в реальном времени Оповещения о том, что что-то пошло не так.

- Восстановить ваш Идентичность и все, что вы потеряли в результате атаки кражи личных данных с помощью Identity Guard.

Эта служба мониторинга кражи личных данных постоянно хранит Сканирование все ваши драгоценные сущности. Именно поэтому они так быстро информируют вас о любой подозрительной активности. Как мы уже заявляли ранее, никакая служба мониторинга кражи личных данных не может предотвратить атаку кражи личных данных, однако, Identity Guard настолько бдителен в обнаружении угроз, что может защитить вас от любых серьезных потерь.

Из-за того, что за вами круглосуточно и без выходных, Identity Guard может отправлять вам Оповещения через Уведомления мобильного приложения и Электронные письма все время, чтобы вы могли быстро действовать, чтобы защитить себя. Эти предупреждения также классифицируются этой службой по состоянию на Критический, Умеренный, и Низкий риск в зависимости от типа риска, связанного с каждой незаконной деятельностью. Эта категоризация помогает вам решить, какие действия вы должны предпринять для снижения риска, а также какие предупреждения следует расставить по приоритетам, то есть какие предупреждения требуют вашего немедленного внимания и наоборот.

Еще одна вещь, которая делает Identity Guard отличным выбором, – это то, что он никогда не оставит вас одного в трудное время. Если в любой момент будет обнаружена атака кражи личных данных, эта услуга предоставит вам полную поддержку с начала до конца, пока проблема не будет решена. Эта услуга предоставляет Страховой полис на 1 миллион долларов а также компенсацию всего, что вы потеряли во время атаки с кражей личных данных.

Что касается цен на эту службу мониторинга кражи личных данных, то она предлагает нам следующие два плана:

- Индивидуальный план Индивидуальный план делится на три категории: План стоимости, Премьер план, и Общий план. Стоимость тарифного плана составляет $7.50 в месяц, план Premier стоит $20.83 в месяц, тогда как Общий план стоит $16.67 в месяц.

- Семейный план- Семейный план также разделен на три отдельные категории: План стоимости, Премьер план, и Общий план. Стоимость тарифного плана составляет $12.50 в месяц, план Premier стоит $29.17 в месяц, тогда как Общий план стоит $25.00 в месяц.

2. LifeLock

LifeLock очень мощная служба мониторинга кражи личных данных, разработанная для Windows, Mac, iOS, и Android операционные системы. Эта услуга недавно присоединилась к очень известной компании Нортон. Почти все вы, должно быть, слышали о Антивирус Norton Итак, благодаря сотрудничеству LifeLock с Norton, сила этой службы возросла до невообразимой степени. После этого сотрудничества этот сервис включил в себя совершенно новую функцию, известную как Блокировать киберугрозы характерная черта.

Как следует из названия, эта функция способна предотвратить нанесение вам вреда киберугрозам. LifeLock утверждает, что заблокировал 142 миллиона угроз в день с помощью Norton Technology. Кроме того, эта функция также позволяет защитить вашу информацию в общедоступном Wi-Fi с помощью Безопасный VPN. Lifelock держит Мониторинг ваши драгоценные сущности все время и посылает вам Оповещения в отношении любых подозрительных действий через Телефонные звонки, Сообщения, Электронные письма или Уведомления мобильного приложения.

Эта служба мониторинга кражи личных данных использует Агенты восстановления личности для вас, кто очень много работает над решением проблем с кражей личных данных. Лучшее в этой услуге то, что Пакет защиты на миллион долларов этой услуги предоставляет вам Компенсация личных расходов, Возмещение украденных средств так же хорошо как Покрытие любых юридических консультаций или помощи что вам может понадобиться при борьбе с атакой кражи личных данных.

Чтобы привлечь больше пользователей, LifeLock предлагает нам 60-дневная гарантия возврата денег тогда как подробности его тарифных планов приведены ниже:

- Стандарт LifeLock- Цена этого плана составляет $8.99 в месяц в течение первого года, после чего повышается до $11.99 в месяц.

- НОВЫЙ Norton 360 с LifeLock SELECT- Этот план стоит $8.99 в месяц на первое, после чего стоимость станет $14.99 в месяц.

- НОВЫЙ Norton 360 с LifeLock ADVANTAGE- Этот план стоит $17.99 в месяц в течение первого года, после чего становится $24.99 в месяц.

- НОВЫЙ Norton 360 с LifeLock Ultimate Plus- LifeLock заряды $25.99 в месяц для этого плана в течение первого года, после которого он начинает взимать $34.99 в месяц.

3. IdentityForce

IdentityForce еще одна популярная служба мониторинга кражи личных данных, разработанная Sontiq. Эта услуга предлагает четыре очень простые и понятные функции, т.е. Монитор, Предупреждение, Контроль, и Восстановить. Функция монитора постоянно проверяет ваше Идентичность, Конфиденциальность, и Кредит. Именно поэтому он может очень быстро обнаруживать любые незаконные транзакции, несанкционированное использование вашей личной информации и т. Д.Функция оповещения отвечает за уведомление вас об этих незаконных действиях, чтобы вы могли своевременно контролировать ситуацию.

С помощью функции управления IdentityForce предоставляет все те меры предосторожности, которые вы должны предпринять, чтобы защитить вашу личность от кражи или неправомерного использования. Наконец, он также предоставляет вам 24/7 служба активного восстановления что позволяет вам компенсировать потерю во время атаки кражи личных данных. Более того, IdentityForce даже предлагает вам Страховой полис на сумму 1 миллион долларов США от кражи личных данных благодаря чему вы можете легко довериться этой услуге.

Что касается цен на IdentityForce, то он предлагает нам Бесплатные личные и бизнес-пробные версии на 14 дней а подробности его платных версий приведены ниже:

- План UltraSecure- Этот план стоит $17.95 в месяц.

- UltraSecure + Кредитный план- Этот план стоит $23.95 в месяц.

- Семейный план- Чтобы узнать цену этого плана, вам нужно будет связаться с командой IdentityForce.

- Бизнес-план- Чтобы узнать стоимость этого плана, вам нужно будет связаться с командой IdentityForce.

4. ID Watchdog

ID Watchdog это комплексная служба мониторинга кражи личных данных, которая предлагает вам все, что вам нужно для борьбы с атаками кражи личных данных. В Кредитный мониторинг особенность этой услуги избавляет вас от всех ваших забот, связанных с вашими финансовыми вопросами, потому что вся ваша финансовая деятельность контролируется тремя известными общенациональными бюро, а именно Equifax, TransUnion, и Experian. Теперь вам также не нужно больше беспокоиться о конфиденциальности ваших личных данных, потому что Расширенный мониторинг личности Функция этой службы проверяет все общедоступные записи, чтобы выяснить, не используется ли ваша личная информация неправомерно.

ID Watchdog даже сканирует веб-сайты и общедоступные форумы, чтобы узнать, доступны ли там какие-либо ваши личные данные с помощью своего Мониторинг Dark Web характерная черта. У этой услуги есть специальный Ведение дела и разрешение функция, которая помогает вам, предоставляя Сертифицированные специалисты по управлению рисками кражи личных данных которые помогут вам до тех пор, пока проблема не будет полностью решена. Более того, эта услуга также предоставляет вам 24/7 Служба поддержки клиентов в течение 100 на разных языках, чтобы вы могли удобно донести свою проблему до экспертов.

В Планы защиты личности предлагаемые ID Watchdog указаны ниже:

- ID Watchdog Plus- Этот план стоит $14.95 в месяц.

- ID Watchdog Platinum- Плата за ID Watchdog $19.95 в месяц для этого плана.

5. Privacy Guard

Privacy Guard это служба мониторинга кражи личных данных, которая более склонна предоставлять вам Финансовая защита. В Кредитные отчеты и рейтинги Функция этой службы позволяет регулярно генерировать ваши кредитные отчеты и оценки, чтобы вы всегда были в курсе истории ваших транзакций. Ваш кредитный рейтинг также отслеживается ежемесячно, после чего эта служба генерирует Оповещения о счете если обнаружит что-нибудь необычное. Анализируя эти факторы, вы легко научитесь хорошо ими управлять.

Privacy Guard предоставляет вам Ежедневный кредитный мониторинг Triple-Bureau для обнаружения подозрительных действий и неточностей в ваших кредитных отчетах на относительно раннем этапе. В Защита от кражи личных данных Функция этой услуги позволяет вам принимать такие меры, которые могут предотвратить взлом вашей личности. С помощью Защита кредитной карты вы можете получить все необходимые советы и рекомендации по защите вашего кредита. И последнее, но не менее важное: Поддержка решения проблемы мошенничества с идентификацией этой службы призваны предоставить вам индивидуальную поддержку, чтобы помочь вам восстановить вашу украденную личность.

Тарифы Privacy Guard и их подробная информация показаны ниже:

- Защита идентификатора Privacy Guard – Цена этого плана составляет $1 во-первых 14 дней после чего становится $9.99 в месяц.

- Защита кредитов Privacy Guard- Этот план стоит $1 во-первых 14 дней после чего стоимость повышается до $19.99 в месяц.

- Полная защита Privacy Guard- Сборы Privacy Guard $1 для этого плана на первый 14 дней после чего он начинает заряжаться $24.99 в месяц.

Как защититься от прослушки телефона

Кажется, что компании сейчас могут с помощью имеющихся на мобильном устройстве микрофона, фронтальной и обычной камеры прослушать и просмотреть все, что мы говорим или делаем. Например, многие, наверно, не раз замечали рекламу продуктов в социальных сетях, о которых они недавно упоминали рядом со своим устройством.

Кроме того, в наших смартфонах содержится огромное количество конфиденциальных данных, включая личные сообщения, фотографии и банковскую информацию.

Небрежным отношением к вопросу их сохранности могут воспользоваться киберпреступники, сталкеры и ревнивые супруги: с помощью специальных программ можно прослушивать телефонные звонки, получать текстовые сообщения (даже если они были удалены), устанавливать программное обеспечение и получать пароли, а также определять точное местоположение по GPS. Некоторые из так называемых «шпионских ПО» можно установить удаленно, не мешая работе телефона, т.е. вы этого можете даже не заметить.

Как обезопасить смартфон от прослушки

Однако способы защитить свою личную информацию есть. Вот несколько основных приемов.

1. «Би-би-си» не так давно исследовала вероятность появления рекламы в ответ на голосовые подсказки (когда вы говорите что-то рядом с телефоном) и обнаружила, что это вполне возможно. Если приложение запрашивало разрешение на запись звука, а пользователь не заметил упоминание об этом (обычно мелким шрифтом) и не запретил это делать, он добровольно разрешил использовать звук со своего смартфона. Внимательно проверяйте разрешения для каждого нового приложения, отключите доступ к микрофону, а также возможность передавать информацию во внешние сервисы.

2. Устанавливайте приложения только из проверенных источников, не давайте права доступа просто так, если они не нужны для нормального функционирования софта.

3. Используйте альтернативные инструменты связи. Во многих случаях сервисы для онлайн-общения, такие как Telegram, могут быть безопаснее, чем обычный телефонный звонок.

4. Выключайте телефон, когда не пользуетесь им. Это нарушит непрерывный доступ к вашим текстовым сообщениям и телефонным разговорам. Некоторые программы-шпионы не позволяют выключить мобильный телефон, и это тоже хороший способ определить, прослушивается ли он.

5. Отключите функцию Bluetooth, когда она не используется. Подключайтесь по Bluetooth только к устройствам тех людей, которых вы знаете.

6. Выключите GPS, когда не используете его.

7. Остановите фоновую работу приложений и все автоматические обновления.

8. Скачайте одно из приложений для защиты от шпионского ПО (например, McAfee Mobile Security, Spyware Detector, Mobile Security and Anti Spy, Lookout и другие).

9. Не оставляйте свой телефон без присмотра и не открывайте подозрительные ссылки в любых сообщениях.

10. Понаблюдайте, насколько быстро разряжается ваш телефон: быстрая разрядка может говорить о прослушке (но не всегда: иногда проблема все-таки в «уставшем» аккумуляторе телефона).

11. Понаблюдайте, не слишком ли нагревается ваш телефон: иногда это происходит из-за его удаленного использования (но причины могут быть и более прозаичными. Например, нагрев при телефонном разговоре — вполне обычное явление: в этот момент устройство находится в процессе активного обмена данных).

12. Попробуйте прислушаться к возможным фоновым шумам во время разговора. Если вы слышите что-то странное, например эхо, щелчки и т.д., возможно, ваш телефон прослушивается

13. Запросите детализацию счета. Если обнаружится, что отправляются сообщения / совершаются телефонные звонки, о которых вы ничего не знаете, свяжитесь с оператором сотовой связи.

14. Иногда помогает сброс телефона до заводских настроек по умолчанию.

15. Самый радикальный шаг — смена стандарта связи с GSM на CDMA или смартфона на простой телефон. Можно вынимать SIM-карту из телефона, когда особенно нужно сохранить конфиденциальность.

16, Для избежания перехвата сообщений можно скачать приложения для шифровки, например, Oversec.

17. В некоторых мессенджерах также можно создавать «секретные чаты», доступные по паролю или удаляющие сообщения по заранее заданному таймеру.

18. Используйте VPN и прокси для работы в интернете.

19. Можно скачать приложение, раздающее фейковый GPS, например, Fake GPS Location (важно: на iPhone официально установить таковое, скорее всего, не получится из-за закрытости системы).

20. Найдите технически подкованного юриста и обратитесь к сотовому оператору, если подозреваете, что вас подслушивают.

Впрочем, иногда устанавливать что-то инородное на телефон, чтобы выяснить информацию о нас, и не надо: большая часть данных уже есть в открытом доступе. Мы добровольно (и иногда — не до конца осознанно) делимся в социальных сетях большим количеством личных сведений о себе, и это внушает не меньше опасений.

3 способа, которыми злоумышленник может взломать телефон без ведома жертв

Мы везде носим с собой наши мобильные телефоны, которые хранят личную информацию своих владельцев. Если эти данные попадут в чужие руки, это может иметь катастрофические последствия для нас. Хакеры и мошенники, как известно, используют фишинг для кражи личной информации. Они могут использовать эти данные, включая имена пользователей, пароли, номера социального страхования, PIN-коды и информацию о банковском счете, для кражи личных данных, кражи денег, шантажа, мошенничества и т. д.

Злоумышленники придумали уникальные способы мониторинга мобильных телефонов. Часто они используют уязвимости в операционной системе телефона, чтобы взломать его. Тем не менее, весьма часто они используют социальную инженерию, чтобы обмануть ничего не подозревающих людей при загрузке вредоносного программного обеспечения на свои мобильные телефоны. Вот три популярных способа взломать ваш телефон без вашего ведома:

- Через тексты. Взлом мобильного телефона через SMS / текст является популярным методом, используемым хакерами и мошенниками. Источник SMS может быть законным или известным. Может показаться, что сообщение отправлено банком, государственным учреждением или кем-либо из ваших знакомых и содержит ссылку на веб-сайт, который загружает вредоносное программное обеспечение на устройство. Формулировка SMS может обмануть пользователя устройства, открыв ссылку в сообщении. URL-адрес побуждает пользователя загрузить троянский конь или другое вредоносное программное обеспечение. Следовательно, хакер может получить доступ к данным на устройстве. В некоторых случаях ваш телефон может быть взломан, даже если вы не откроете сообщение. В статье Wired была описана ошибка в iPhone, с помощью которой можно взломать, даже не открыв сообщение. Эти ошибки «без взаимодействия» могут отправлять пользовательские данные без необходимости взаимодействия с пользователем. В других случаях отправитель может попросить вас отменить услугу или предоставить пароль. SMS также может содержать номер телефона, по которому вы можете перезвонить. В этом случае мошенники очень интеллектуально просматривают информацию о вашей кредитной карте. Этот метод также известен как SMS-фишинг или мошенничество. Smishing работает так же, как фишинг электронной почты.

- Через общедоступныйWi-Fi. Общественные сети Wi-Fi часто не защищены. Их можно использовать для взлома телефона, мониторинга ваших данных и проведения атак на ваше устройство. Когда вы подключаетесь к Wi-Fi, маршрутизатор записывает MAC-адрес и IP-адрес вашего мобильного телефона. В сети Wi-Fi данные передаются с использованием пакетов данных. Хакер может использовать общедоступный Wi-Fi для выполнения следующих действий:

- Атака «человек посередине»: хакер вставляет себя между сервером и клиентом, разрывает связь между клиентом и сервером и отслеживает взаимодействие.

- Обнаружение пакетов: хакерское программное обеспечение, отслеживает пакеты данных, передаваемых между мобильным устройством и сервером. Таким образом, если вы вводите имена пользователей и пароли при подключении к общедоступной сети Wi-Fi, хакер может просмотреть ее.

- С помощью программы-шпиона для мобильного телефона. Популярная шпионская программа Xnspy используется для кражи информации с мобильных телефонов и планшетов. Можно установить приложение на телефон iPhone или Android и осуществлять удаленный мониторинг телефона. Несмотря на то, что приложение предназначено для родительского и сотруднического мониторинга, хакер может установить приложение, чтобы шпионить за вашим телефоном. Приложение отслеживает активность и записывает данные и загружает их на частный сервер.

Что может контролировать хакер?

Журнал звонков, список контактов и текстовые сообщения.

Приложение регистрирует все входящие, исходящие и пропущенные звонки с указанием времени и даты каждого звонка. В дополнение к этому, приложение следит за списком контактов на устройстве. Кроме того, приложение отслеживает сообщения, отправляемые с помощью текстовых сообщений и приложений для обмена мгновенными сообщениями, таких как Facebook Messenger, Instagram Direct Messages, Skype, WhatsApp и других. Приложение также записывает данные отправителя и получателя каждого текстового сообщения. Так что, если на устройстве оно установлено, злоумышленник может отслеживать, с кем вы разговариваете, используя ваш телефон.

Xnspy также предлагает кейлоггер — функцию, которая отслеживает нажатия клавиш на устройстве. Преступник может использовать его для мониторинга паролей и имен пользователей.

Кроме того, Xnspy отслеживает мультимедийные файлы на ваших мобильных телефонах. Приложение загружает фотографии и видео, сохраненные на вашем устройстве, на сервер Xnspy. Можно просмотреть эти файлы в учетной записи Xnspy. Кроме того, можно также загрузить эти файлы для просмотра в более позднее время.

Интернет активность. Шпионское приложение, такое как Xnspy, может отслеживать электронную почту, историю браузера и веб-страницы, добавленные в закладки. Приложение записывает содержимое электронной почты, в том числе сведения об отправителе и получателе. Когда дело доходит до истории браузера, приложение отслеживает URL-адрес веб-страницы и частоту посещений веб-сайта.

Отслеживание местоположения. Xnspy записывает предыдущее местоположение и предоставляет актуальное местоположение мобильного телефона. Таким образом, сталкер может контролировать, где вы были в течение дня. В дополнение к этому, функция геозоны позволяет разработчикам устанавливать виртуальные границы. Если пользователь устройства вводит или покидает эти границы, приложение отправляет уведомление учетной записи.

Приложение также записывает сети Wi-Fi. Запись телефонных разговоров и прослушивание среды. Хакер может записывать телефонные звонки, отправляя команды из учетной записи Xnspy. Более того, он может использовать приложение для прослушивания окружения телефона, когда он находится в режиме ожидания. Приложение загружает аудиофайлы в учетную запись Xnspy, с помощью которой хакер может загружать и прослушивать целые разговоры.

Дистанционное управление. Злоумышленник может управлять устройством с ноутбука или компьютера, используя учетную запись Xnspy. Удаленные функции приложения позволяют хакеру стереть данные, заблокировать телефон и просмотреть активность приложения. Хакер также может отправлять удаленные команды, чтобы сделать снимки экрана мобильного телефона.

Следовательно, злоумышленник всегда знает о ваших действиях. Как можно установить его на свой телефон? Приложение совместимо с новейшими операционными системами iOS и Android, хакер может загрузить его как на телефоны, так и на планшеты. Чтобы скачать приложение, хакер может отправить ссылку по электронной почте. Если хакер имеет доступ к паролю вашего устройства, он может легко установить приложение на телефон Android. Однако для установки приложения на iPhone хакеру требуются только учетные данные iCloud (Apple ID и пароль). С приложением, установленным на телефоне, хакер может получить доступ к вашему мобильному телефону и записывать данные удаленно.

Убедитесь, что у вас 2fa активирован на вашем iPhone.

Как удалить приложение?

Чтобы определить, установлено ли на вашем телефоне какое-либо шпионское приложение, такое как Xnspy, вы можете заметить следующие признаки: Аккумулятор устройства быстро разряжается. Использование данных устройства является высоким. Некоторые приложения на телефоне больше не открываются. Устройство блокируется само по себе. Поскольку приложение работает в скрытом режиме, возможно, вы не сможете просмотреть приложение в списке приложений на устройстве. Таким образом, чтобы удалить приложение, вы должны сбросить настройки телефона.

Советы, которые помогут вам предотвратить взлом телефона

Вот несколько советов, которые вы можете использовать для предотвращения взлома телефона:

- Не делитесь паролями со всеми.

- Не используйте одинаковые пароли для всех устройств и учетных записей.

- Не открывайте ссылки, отправленные в текстовых сообщениях и электронных письмах, без проверки источника.

- Установите антивирусное программное обеспечение на свой телефон.

- Проверьте приложения, установленные на вашем телефоне, и удалите те, которые вы считаете подозрительными.

- Убедитесь, что у вас есть 2fa для iCloud и онлайн-аккаунтов.

- Регулярно обновляйте приложения и ОС вашего телефона.

- Не подключайте телефон к общедоступной учетной записи Wi-Fi без использования VPN.

- Используйте VPN для подключения телефона к общедоступной сети Wi-Fi.

Вывод

Хакеры нашли гениальные способы удаленного мониторинга устройств. Более того, такие приложения, как Xnspy, позволяют хакеру отслеживать всю активность на устройстве. Они могут использовать личную информацию или мошенничества и мошенничества. Следовательно, вы должны убедиться, что ваше устройство защищено от хакеров.

У вас в смартфоне дыра

Как крадут деньги через смартфоны и что с этим делать

У четырех из пяти россиян в возрасте 16—45 лет есть смартфон. Скорее всего, у вас тоже. Но вряд ли хотя бы один из пяти осознает, что смартфон — короткий путь к секретной информации. Через мобильные устройства злоумышленники добираются до личной переписки, банковских данных, паролей и денег.

Мобильный фишинг — новый тренд в мошенничестве. Разобраться в этой теме нам помог эксперт «Лаборатории Касперского» Виктор Чебышев, который знает о мобильных угрозах всё.

Кто в зоне риска

Жертвой мошенников может стать каждый пользователь смартфона на Андроиде. Основная проблема Андроида в том, что на него можно поставить программу из любого источника, в том числе пиратского. С июля по сентябрь 2015 эксперты из «Лаборатории Касперского» обнаружили 320 тысяч новых мобильных вредоносных программ для этой платформы.

В зоне риска любители бесплатных игр, программ и порно. Если вы набрали в Гугле «Angry Birds скачать бесплатно» или зашли на порносайт, где вам предложили «бесплатный доступ через приложение», — вы на пороге заражения.

Немного спокойнее могут себя чувствовать владельцы Айфонов. На эту платформу приходится только 0,2% вирусов и троянов. Однако это не значит, что Айфоны защищены: именно ложное ощущение безопасности делает их владельцев уязвимыми. Украсть деньги можно и через Айфон.

Главный фактор риска — это сам человек. Если он невнимателен, не понимает основ информационной безопасности и любит халяву, то он — идеальная жертва мошенников.

Больше всех рискуют любители халявы

Как цепляют вирусы

Открывают ссылки из смс. Вирусы умеют отправлять сообщения от имени реальных контактов. Вы думаете, что получили смс от родственника, и переходите по ссылке, скачиваете программу, а в ней вирус.

Не ходите по ссылкам, если не уверены в их надежности. Если ссылка пришла от знакомого, переспросите, действительно ли он отправил сообщение.

Переходят по ненадежной ссылке в интернете. Пользователи ищут интересный контент: бесплатную музыку, фильмы, игры, порно. Щелкают по ссылке, что-то скачивают, открывают, получают вирус.

Не ищите халяву или хотя бы делайте это с компьютера. На маленьком экране смартфона сложнее распознать подозрительный сайт и выше риск нажать не туда.

Открывают файлы и зловредные ссылки в социальных сетях. Здесь люди тоже попадают в западню в поисках контента. Например, посещают сообщества с играми и переходят по ссылкам в поисках бесплатных развлечений.

Устанавливайте приложения только из официального магазина: для Андроида это Гугл-плей

Попадают на страницы злоумышленников со взломанного сайта. Например, заходишь читать отраслевые новости на знакомый сайт, как вдруг автоматически скачивается какая-то вроде полезная программа.

Не запускайте непонятные файлы, даже если они скачались со знакомого сайта. Если что-то скачалось само, скорее всего, это вирус

Совет от «Лаборатории Касперского»

Чтобы заразиться, достаточно открыть файл, полученный из ненадежного источника. После этого программа устанавливается и невидимо, в фоновом режиме выполняет всё, что в нее заложил автор.

Необходимость открыть файл — слабая защита для пользователя. Люди запускают и подтверждают всё что угодно — особенно когда ищут действительно интересный для них контент, например порно. Поэтому лучше не допускать, чтобы файл с вирусом попал на смартфон.

Лучше всего использовать комплексное решение для борьбы с вредоносными программами, например Kaspersky Internet Security для Android. Такой инструмент защищает сразу по всем фронтам: не только выявляет вирусы, но и проверяет смс, инспектирует ссылки в браузере и загружаемые файлы, а также периодически сканирует телефон на предмет угроз.

Антивирус — это еще и единственный способ обнаружить, что телефон уже заражен, и вылечить его.

Программы, которые отправляют платные смс

Вирус, который рассылает смс на платные номера, — самый простой сценарий. Злоумышленнику не нужны даже банковские данные жертвы. Программа незаметно отправляет сообщения на короткий номер, и деньги со счёта уходят мошеннику.

В описание некоторых смс-вирусов авторы даже включали мелкий текст, по которому пользователь соглашался на платную подписку. Конечно, этого никто не читал, но формально получается, что жертва давала согласие на списание денег.

Чтобы защитить абонентов, операторы ввели двойное подтверждение платных смс: это когда после отправки сообщения вам приходит запрос и вы должны подтвердить его еще одним смс. Второе сообщение уже никак нельзя замаскировать, его должен отправить лично пользователь. Воровать деньги через платные смс стало сложнее, и популярность этих вирусов пошла на спад.

Если пришел запрос на подтверждение платного смс, а вы ничего не отправляли, проверьте телефон антивирусом, он может быть заражен. Если у вас стали быстро кончаться деньги на счете, посмотрите на историю списаний в личном кабинете мобильного оператора.

Не подтверждайте платные услуги, которые вы не заказывали

Программы, которые перехватывают смс от банка

Когда вы покупаете что-то по карточке в интернете, банк присылает смс с кодом подтверждения. Хакеры заражают телефоны вирусами, которые перехватывают такие коды.

К счастью, одного кода из смс мошеннику недостаточно, чтобы украсть деньги со счёта. Нужны данные карты, чтобы провести по ним платеж и подтвердить его кодом из перехваченного смс.

Поэтому обычно сначала мошенники добывают данные карты, а потом уже заражают смартфон. Например, размещают QR -код со ссылкой на вредоносную программу и пишут, что там лежит приложение для скидок.

Как не попасться на удочку хакеров

Вирусописатели ведут целые базы зараженных смартфонов — ботнеты. Вредоносные программы на этих устройствах дремлют на случай, если когда-то понадобятся злоумышленникам. Например, когда у мошенника есть данные карты жертвы, но нет доступа к ее телефону, он идет в ботнет. Если найдет там нужное устройство, то активирует и использует вирус.

Берегите данные карты. Когда что-то покупаете в интернете, риск нарваться на вирус выше обычного

Программы, которые маскируются под мобильный банк

Когда вы запускаете мобильный банк, зловредная программа замечает это, перехватывает управление и уводит вас к себе. После этого программа выбирает подходящее оформление и маскируется под банковское приложение. Вы не замечаете подвоха, вводите в приложении данные карты, и они утекают к мошеннику.

Помимо банков такие программы маскируются под магазины приложений, например Гугл-плей. В них пользователи тоже охотно вводят данные карточки.

Число поддельных мобильных банков растет быстрее всего: в 3 квартале 2015 в «Лаборатории Касперского» нашли в 4 раза больше таких программ, чем за предыдущие три месяца. Сейчас эксперты знают 23 тысячи программ, маскирующихся под приложения банков.

Будьте внимательны, когда открываете мобильный банк. Если видите что-то необычное при запуске или во внешнем виде приложения, это симптом. Если приложение требует лишнюю информацию, например номер карты, бейте тревогу.

Аккуратнее с приложениями банков. Помните: банк никогда не спросит у вас данные карты или пароль

Программы, которые используют смс-банк

У некоторых банков есть функция, когда командой в смс-сообщении клиенты переводят деньги, оплачивают услуги и совершают прочие операции. Это удобно, но, если телефон заражен, зловредная программа такой командой переведет деньги на интернет-кошелек или счет мобильного телефона злоумышленника.

Оцените, готовы ли держать такую брешь. Возможно, проще отключить эту услугу. Если смс-банк вам необходим, ставьте антивирус.

Пользуетесь смс-банком? Ставьте антивирус

Программы, которые получают права суперпользователя

Обычно права суперпользователя — так называемый рутинг телефона — получают продвинутые пользователи, чтобы снять ограничения производителя и свободно манипулировать функциями смартфона.

К сожалению, хакеры постоянно находят уязвимости в мобильных операционных системах. В том числе такие, которые позволяют безобидным с виду приложениям сделать рутинг смартфона без ведома пользователя.

Например, вы скачиваете из магазина приложение «Фонарик». Оно не просит доступ ни к каким системным возможностям, ему даже смс неинтересны. Но если у вас несвежая операционная система, если в ней уязвимость, то «Фонарик» сделает рутинг смартфона, а вы даже не заметите.

После этого злоумышленник получит полный доступ к устройству и всем приложениям. Он зайдет в мобильный банк и украдет оттуда номера карт и пароли.

Борьбу с такими вирусами осложняет то, что многие производители годами не обновляют программное обеспечение на своих телефонах, поэтому уязвимости, которые находят хакеры, никто не устраняет. Особенно это касается дешевых устройств.

Опасные программы встречаются даже в официальных магазинах. Чтобы снизить риск, обращайте внимание на рейтинг приложения, отзывы и количество скачиваний. И не забывайте обновлять антивирус.

Обновляйте антивирус и операционную систему на смартфоне. Не ставьте странные приложения без рейтинга и отзывов

Пять российских шпионских технологий, которые покупают на Западе

Несколько лет назад Кремль начал поддерживать разработчиков таких специальных технологий, а после «арабской весны» и массовых протестов в Москве интерес властей к этой теме лишь усилился. В ноябре прошлого года, когда в России стала действовать система интернет-фильтрации в виде реестра запрещенных сайтов, провайдеры и телекоммуникационные операторы были вынуждены приобретать технологию DPI (глубокого анализа пакетов). Эффективная для блокировки отдельных страниц сайтов, DPI также способна идентифицировать пользователя в Сети и тайно перехватывать его сообщения.

Некоторые российские компании уже добились заметных успехов и признаны за рубежом. Например, «Центр речевых технологий» (ЦРТ) — крупнейшая российская компания, специализирующаяся на распознавании голосов. То, что компания ведет свою историю из ГУЛАГа и была создана на базе марфинской «шарашки», в которой когда-то работал Александр Солженицын, мало кого смущает.

Вот в каких областях российские производители технологий слежки добились наибольшего признания на западном рынке.

Голосовая идентификация

Мировой лидер в технологиях распознавания голосов выступает под двумя названиями. В родном Санкт-Петербурге это «Центр речевых технологий» (ЦРТ). В Нью-Йорке компания действует под именем SpeechPro.

Оба названия вполне нейтральны и никак не обнаруживают тот факт, что изначально эти разработки велись в секретном НИИ под крышей КГБ, который образовался на базе гулаговской «шарашки», где трудились получившие срок ученые и инженеры. Перед ними была поставлена задача — работать над идентификацией голосов тех, кто звонит в иностранные посольства в Москве.

«Наш центр был основан в 1990 году, — рассказал нам Сергей Коваль, ведущий аналитик ЦРТ. — До этого все основные сотрудники работали в отделе прикладной акустики, вообще отдел был кагэбэшный, а формально принадлежал НПО «Дальсвязь» Министерства промышленных средств связи. «Шарашка», в которой работал Солженицын, она была переведена из Москвы в Питер, и этот отдел был прямым ее наследником. Люди, которые описаны в романе (имеется в виду «В круге первом». — Forbes), продолжали работать там и после освобождения, и я с ними начинал работать, когда пришел в отдел в 1973 году».

В 2010 году ЦРТ завершил внедрение первого в мире национального проекта идентификации по голосу. Проект был реализован в Мексике, на территории которой была развернута система государственного учета голосов и биометрического поиска, способная идентифицировать личность говорящего по фрагментам речи. В национальную базу голосов внесли не только преступников и сотрудников правоохранительных органов, но и законопослушных граждан: в некоторых мексиканских штатах даже для получения водительских прав нужно сдать образцы голоса. За пять секунд программа может просканировать 10 000 образцов голосов с точностью по меньшей мере 90% (оценка ЦРТ). Не так давно компания получила поддержку российских властей — в сентябре 2011 года Газпромбанк стал совладельцем ЦРТ.

Технологии ЦРТ также используются в США. Как директор по стратегическому развитию ЦРТ Алексей Хитров рассказал в сентябре интернет-журналу Slate, компания сотрудничает с госструктурами США разного уровня.

Биометрическое распознавание лиц

ЦРТ не ограничивается разработкой технологий, связанных с голосом, а занимается также созданием систем распознавания по чертам лица. В декабре 2012 года ЦРТ объявил, что начал работать в Эквадоре и внедрил там «первую в мире платформу биометрической идентификации, которая совмещает возможности распознавания по голосу и лицу».

Система позволяет создавать огромные базы данных с изображениями и образцами голосов преступников и подозреваемых, которые имеются в распоряжении властей этой страны. ЦРТ утверждает, что они разработали алгоритм, с помощью которого можно получить надежный результат, даже если черты лица человека изменились.

Конечно, публично ЦРТ об этом старается не говорить, но ее технологии слежки и идентификации могут использоваться не только для борьбы с преступниками. Разработки ЦРТ установлены в Казахстане, Киргизии, Узбекистане и Белоруссии, а также на Ближнем Востоке.

Слежка в интернете

В сфере законного перехвата телекоммуникаций стандарты и процедуры в России и на Западе отличаются довольно сильно. Тем не менее это не помешало нескольким русским компаниям выйти на этот специфический рынок в Северной Америке.

«МФИ Софт» — одна из них. Ее специализация — производство технологий в области информационной безопасности и решений для спецслужб, а также технологий для интернет-телефонии. Основанная в 1989 году «МФИ Софт» стала крупнейшим в России производителем средств перехвата телекоммуникационного трафика (телефонные переговоры, мобильная связь, интернет). Компания продает свои системы еще в Казахстане и Узбекистане.

После того как в стране заработала всероссийская система интернет-фильтрации, компания быстро откликнулась на новую реальность, разработав продукт «Периметр Ф», который «МФИ Софт» продвигает как более дешевое решение по сравнению с технологиями DPI для фильтрации страниц.

В Канаде «МФИ Софт» известна под именем ALOE Systems, ее офис располагается в пригороде Торонто. До недавнего времени ALOE активно продвигала на американском континенте продукт NetBeholder, который рекламировался как система, способная перехватывать, мониторить и хранить перехваченный трафик в Сети. Система устанавливается на ноутбук и, как утверждалось на сайте продукта, «была разработана специально для перехвата в интернет-кафе, гостиницах, ресторанах и других общественных местах».

За пределами Канады список клиентов ALOE включает телекоммуникационных операторов в США, Мексике, Аргентине, Бразилии, Коста-Рике, Сальвадоре, Перу и Уругвае. Главный менеджер по продажам ALOE Виталий Потапов, которого мы встретили в торонтском офисе компании, рассказал нам, что ALOE собирается в скором времени открыть офис в США. Правда, он объяснил, что на этом рынке наибольшим успехом пользуются решения для интернет-телефонии производства ALOE: «В США огромный рынок для VoIP-решений».

Судя по всему, «МФИ Софт» находится в достаточно близких отношениях с российскими спецслужбами. В апреле ее генеральный директор Александр Беляков был приглашен войти в состав российской делегации на форуме по кибербезопасности в Гармише, в Германии. Эта конференция проводится ежегодно с одобрения самых высокопоставленных российских чиновников в области информационной безопасности, и среди ее организаторов глава Института проблем информационной безопасности МГУ, советник Совбеза и бывший руководитель электронной разведки ФАПСИ Владислав Шерстюк и Николай Климашин, бывший начальник Научно-технической службы ФСБ, ныне занимающий должность заместителя секретаря Совета безопасности РФ.

Прослушивание мобильной связи

Традиционный способ телефонной прослушки — это задействовать аппаратуру СОРМ, которая установлена на узлах каждого оператора связи. Однако иногда, когда надо прослушать разговор по мобильному, намного эффективнее перехватить его прямо на месте. Например, когда надо прослушать и идентифицировать участников массовых протестов.

Discovery Telecom Technologies (DTT) производит технику именно для этого типа прослушки. Компания была основана в Москве, но сейчас располагает офисами в Швейцарии и Соединенных Штатах, где обосновалась в Солт-Лейк-Сити, штат Юта. Среди клиентов компании, судя по ее сайту, есть и Федеральная служба безопасности России.

Ее 8-канальный активный GSM-перехватчик с дешифратором А 5.1 (известный как Система перехвата с промежуточной базовой станцией AIBIS) весом около 10 кг способен перехватывать сотовый трафик в стандарте GSM.

«Этот продукт способен на перехват всего трафика сотовой связи», — говорит Кристофер Согоян, ведущий технический эксперт Американского союза гражданских свобод ACLU. Согласно описанию продукта, GSM-перехватчик может прослушивать до восьми входящих и исходящих звонков мобильного телефона «с любым типом шифрования, в режиме реального времени». Он также может работать «с движущимися и стационарными объектами и предоставлять разговоры и данные в реальном времени, делать анализ полученных данных, перехватывать IMSI/IMEI и делать выборочное подавление GSM-трафика в заданном районе» и даже проводить «операции от лица заданного объекта».

Перехват трафика GPRS также не является проблемой для AIBIS, что означает в том числе перехват SМS-сообщений и отслеживание интернет-броузинга. Недавно в систему добавили модуль, который определяет местоположение прослушиваемого телефона. С практической точки зрения это означает, что машина, оборудованная таким устройством, может быть припаркована около офиса прослушиваемого человека или, например, оказаться на задворках площади, где проходит массовая демонстрация.

На сайте компании утверждается, что доставка перехватчика осуществляется по всему миру.

Как писали репортеры Марк Амбиндер и Дэвид Браун в своей книге Deep State: Inside the Government Secrecy Industry: «Ваши данные могли быть перехвачены в России, Китае или Израиле, если вы проезжали через эти страны. Недавно ФБР тихо демонтировала передатчики, установленные на нескольких станциях сотовой связи в Вашингтоне, которые передавали перехваченные данные в иностранные посольства».

Девять правил, которые защитят от кражи персональных данных

Внимательно относитесь к любым письмам и сайтам, которые требуют ввода данных о пользователе

1000_t_310x206.jpg)

1000_t_310x206.jpg)

Количество писем и сообщений, которые получает пользователь от брендов и онлайн-магазинов, постоянно растет. Часто злоумышленники пользуются доверием людей и с поддельных email-доменов и номеров отправляют привлекательные спецпредложения, срок действия которых строго ограничен. Их цель – побудить пользователей перейти на фейковый сайт, который практически полностью имитирует официальный, и совершить на нем ввод персональной информации и данных банковской карты. Торопясь воспользоваться предложениям, люди часто попадаются на эту уловку.

Оперативно ставьте программные обновления

Разработчики операционных систем и приложений систематически выпускают новые версии, в которых добавляют новые возможности для пользователей, а также исправляют уязвимости системы. Вместе с тем, когда выходит обновление, появляется его описание в сети. Таким образом, злоумышленники получают сигнал о том, что в новой версии исправлена уязвимость, а значит могут направить усилия на атаку пользователей системы, которые еще не успели обновить программное обеспечение до новой версии и могут быть подвержены конкретной угрозе. Как правило, эксплуатация этих уязвимостей приводит к утечке данных о пользователе.

Не загружайте программное обеспечение и любые другие файлы из непроверенных источников

Вместе с этими файлами пользователь рискует установить шпионское ПО, которое может долгое время скрываться в устройстве, ничем себя не выдавая. Программа-шпион коллекционирует данные о пользователе, записывает все нажатия клавиш и делает снимки с экрана. После этого информация отправляется владельцу вредоносной программы. Как он ей распорядится – неизвестно.

Остерегайтесь публичных сетей Wi-Fi

Точки доступа к бесплатному интернету окружают нас везде: вокзалы, аэропорты, кофе-поинты и т.д. Через них можно получить информацию о посещенных сайтах, логины, пароли, адреса электронной почты и т.д. Организациям, которые ставят публичные Wi-Fi, эта информация, как правило, не интересна. Однако киберпреступники очень живо ею интересуются. Чтобы выудить данные о пользователях, они ставят бесплатные Wi-Fi-ловушки, через которые могут украсть персональные данные и пароли пользователей, подключившихся к их сети.

Читайте пользовательское соглашение

Разработчики приложений обязаны запрашивать разрешения пользователей на обработку и передачу их персональных данных. Эти пункты содержатся в больших лицензионных соглашениях, которые принимают пользователи при установке приложений. Подавляющее большинство людей их принимает, не читая. Так, мы сами даем разработчикам софта разрешение на передачу персональных данных третьим лицам, которые используют их в своих целях.

Проверьте и настройте доступ приложений к камере, микрофону, геолокации, галерее и файлам

Бизнес-модель многих приложений основана на монетизации персональных данных. Они бесплатно предоставляют полезный и интересный для широкой аудитории функционал, но взамен требуют согласия на обработку и передачу персональных данных третьим лицам. Лучше воздержаться от предоставления избыточной информации о себе, ограничив доступ приложения только к тем данным, которые требуются для функционирования системы. Если приложение для чтения книг хочет получать доступ к вашей геолокации – это повод насторожиться.

Используйте сложные и разные пароли

1000_t_310x206.jpg)

1000_t_310x206.jpg)

Современные киберпреступники используют сложные технологии для подбора паролей. Эти системы подбирают стандартные пароли или простые связки. Если пароль короткий, в нем отсутствуют цифры, буквы разного регистра, специальные символы, его легче взломать.

При этом необходимо использовать разные пароли к учетным записям. Похитив или подобрав пароль к одной, злоумышленники обязательно попробуют использовать его для других. Если эти пароли совпадают, злоумышленник не только соберет данные со всех учетных записей, но и сможет совершать через них необходимые ему операции.

Пользуйтесь антивирусным ПО

Антивирус анализирует файлы и элементы сети на предмет вредоносной активности, а в случае ее обнаружения устраняет проблему. Даже бесплатная версия программы способна защитить от основных видов кибератак, последствиями которых может стать кража персональных данных.

Настройте автоматическое резервное копирование данных

Хакеры прикладывают все усилия, чтобы найти лазейку в защите и доставить вредоносное программное обеспечение на устройство жертвы. Один из видов популярных среди хакеров вирусов – программа-вымогатель. Она блокирует экран устройства и шифрует все данные на диске, требуя за ключи дешифрования выкуп. При этом оплата чаще всего не приводит к разблокировке устройства, а лишь стимулирует их распространять этот вирус дальше. Украденные персональные данные уже не вернуть, но те пользователи, которые настроили автоматическое резервное копирование до атаки, смогут получить копию сохраненных данных.