Нейросеть научили подделывать отпечатки пальцев

Дактилоскопическая идентификация пользователей — один из относительно надежных способов определить личность человека. Конечно, лучше всего использовать его в совокупности с другими методами, многофакторность никто не отменял. Но все же дактилоскопические технололгии используются разработчиками ПО и разного рода устройств чаще, чем любые другие биометрические методы.

Вполне может быть, что через некоторое время от этого способа придется отказаться. Дело в том, что в США разработали нейросеть, способную подделывать отпечатки пальцев. Причем компьютер создает изображения таким образом, что они расцениваются разного рода датчиками как фрагменты отпечатков пальцев реальных людей.

Для того, чтобы научить свою нейросеть выполнять эту работу, авторы проекта использовали реальные данные 5400 человек. Выборка не так, чтобы очень уж большая, но вполне достаточная для обучения нейросети. Результаты своей работы ученые опубликовали, выложив препринт статьи.

Пока что система может генерировать лишь фрагменты отпечатков пальцев — но этого достаточно для многих систем, которые используют именно фрагменты. Несмотря на то, что отпечатки пальцев уникальны, что позволило разработать дактилоскопию и ряд механизмов аутентификации по отпечатку пальцев, обмануть защиту все же можно.

Особенно это актуально как раз для систем, которые работают с фрагментами, оказывается, можно создать искусственный рисунок, который будет подходить пальцам сразу нескольких человек. Таких систем немало — многие сканеры отпечатков, которые встроены в смартфоны, ноутбуки и другие электронные системы, работают лишь с частью отпечатка пальца пользователя. Она хранится в базе, с которой и сопоставляется проверяемый отпечаток.

У некоторых частей отпечатков есть повторения, что и позволило ученым реализовать своей проект.

Ранее был разработана нейросеть, которая получила название MasterPrints. Она модифицировала детали уже имеющихся отпечатков. Генерировать полностью новые отпечатки такая система не в состоянии.

Команда разработчиков из Нью-Йоркского университета, о которых и идет речь в этой статье, достигла большего. Ученые недавно представили нейросеть Deep MasterPrints, которая способна генерировать универсальные «отмычки», отпечатки пальцев по заданному шаблону.

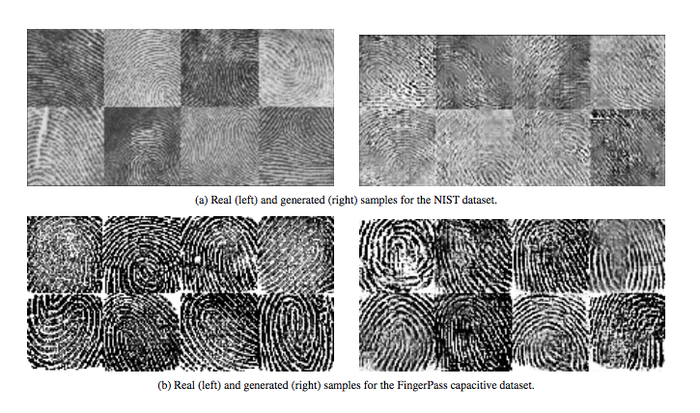

Эффективность работы нейросети впечатляет — дело в том, что Deep MasterPrints способна генерировать фрагменты, которые совпадают с 76 процентами выборки. Предыдущая нейросеть показывала куда более скромный результат с 33,4%. Для того, чтобы избежать ошибки, ученые решили использовать уже существующие системы генерации случайных отпечатков пальцев. Последние проверили, оказалось, что они совпадают всего с примерно 7% контрольной выборки, то есть в 10 раз менее эффективны, чем рисунки, которые генерирует новая нейросеть.

Стоит отметить, что специалисты разделяют три уровня защиты дактилоскопической идентификации. Самый защищенный, где вероятность ложных совпадений составляет 0,01%, средний, который является самым распространенным, где вероятность ложных совпадений — 0,1% и самый нижний, где процент ложных совпадений составляет всего лишь 1%. С нижним уровнем специалисты из Нью-Йоркского университета и работали. Они знают, что биометрические сенсоры чаще всего работают с 0,1% вероятностью ложных совпадений. Здесь эффективность работы системы ниже — всего 23%. Верхний уровень нейросети пока недоступен — обмануть сверхточный датчик удалось лишь в 1,3% случаев.

Как бы там ни было, но эта технология развивается, так что в скором времени можно ожидать более впечатляющих результатов. Достоинством Deep MasterPrints является то, что нейросеть работает с цифровыми отпечатками, а не базой данных растровых картинок с копиями отпечатков пальцев разных людей.

По словам ученых, их разработка поможет усовершенствовать способы защиты, идентификации пользователей, которые связаны с распознаванием отпечатков пальцев.

К слову, сейчас все чаще используется технология распознавания лиц вместо отпечатков пальцев. В частности, именно такой метод идентификации пользователей работает на новых смартфонах Apple — называется она FaceID.

Нейросеть научилась взламывать сканеры отпечатков пальцев

Системы сканирования отпечатков пальцев широко применяются в современных смартфонах и других гаджетах — считается, что они способны обеспечить высокий уровень защиты устройства. Исследователи из Нью-Йоркского университета опровергли это утверждение. Они обучили нейросеть подделывать «живые ключи» пользователей и обходить биометрические системы идентификации.В большинстве случаев датчики считывают не всю поверхность пальца, ограничиваясь лишь областями, которые плотно касаются рабочей поверхности сканера. Учёные предположили, что количество частичных совпадений среди полученных кожных узоров может быть довольно большим.

Алгоритм DeepMasterPrints обучили сравнению готовых отпечатков, а затем поручили ему самостоятельно генерировать поддельные. В результате нейросеть смогла обойти систему защиты, существенно снизив её эффективность.Ранее биометрический сенсор мог ошибочно среагировать на чужой отпечаток лишь один раз из тысячи. Поднаторевший же в подделке «пальчиков» алгоритм научился обманывать датчик всего за пять попыток.Более того, ему неоднократно удавалось подменить оригинал самостоятельно созданной копией, даже не обладая информацией о подлиннике.

Слева — настоящие отпечатки пальцев, справа — сгенерированные нейросетью

Ранее агентство Counterpoint Research опубликовало исследование, согласно которому более 50 процентов смартфонов, выпущенных в 2017 году, оснащены сканерами отпечатков пальцев. К концу 2018 года, по прогнозам экспертов, их количество увеличится ещё на 20 процентов. И хотя беспокоиться о сохранности данных в своём аппарате ещё рано, производителям стоит задуматься об усилении защиты своих гаджетов уже сегодня.

Найдены возможные дубликаты

Дальше встроят сканер сетчатки глаза, но и его подделает нейросеть. Потом анализ мочи (кстати, с удобным автоопределением беременности), но и его подделает нейросеть. Потом анализ крови.

Нейросеть проще всего обдурить нестандартным вопросом.

Например: ‘Если ты такой умный, то почему такой бедный?’

Типа – угадай пилотку на фотографии.

Как страшно жить.

Расступитесь, кожаные мешки, я ему въебу!

Что дальше? Нейросеть заберёт мою квартиру?

Иди ты. чёртов Скайнет

Сара коннор ты где.

Defense in Depth. Уровни информационной безопасности предприятия

Новостью навеяло длинопост

Шел 2020 год шифровальщики как шифровали данные компаний так и продолжают это делать вместе со всеми данными, базами, резервными копиями, казалось бы уже напугали всех сотрудников, директоров, но люди не сильно стали защищаться и задумываться о безопасности, более того всякие дефолтные пароли и открытые порты все еще продолжают присутствовать и позволяет не очень квалифицированным «хакерам» сливать корпоративную информацию.

Зачастую сотрудники компаний и руководство думают что информационной безопасностью должны заниматься отдельные люди. Информационная безопасность это отдельное дело, и это вообще не головная боль рядовых сотрудников, и тем более Руководителей. И как правило в начале пути компании, охрана периметра информационной безопасности достается Системному администратору, который на своем уровне может закрыть исключительно аппаратно-информационную часть.

А как должна выглядеть информационная безопасность в современной компании ?

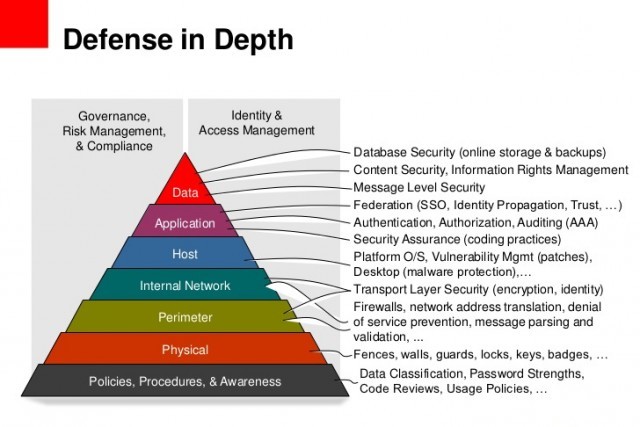

Еще в начале этого века Microsoft представила трактат с описанием подхода к обеспечению информационной безопасности для организаций, который называется термином Defense in Depth — Глубинная защита.

Суть глубинной защиты в том что с каждой новой итерацией происходит донастройка технологий по разным фронтам обеспечивающих дополнительную защиту данным организации.

В классическом виде Глубинная защита представляется многоуровневой пирамидой со следующими уровнями:

Data — На этом уровне находится обеспечение защиты данных с применением всевозможных технологии шифрования от Encrypting File System до BitLocker Drive Encryption с обязательным применением Access control list -ов с полным разграничением доступа пользователей к данным.

Application — На этом уровне подразумевается что приложения которые используют пользователи обновлены до самых актуальных версий и сконфигурированы таким образом чтобы особых «дырок» в них не оставалось, для защиты в обязательном порядке используется Антивирус, то есть Антивирус установлен на 100% инфраструктуры и обновлен до последней версии .

Host — На этом уровне рассматривается операционная система, операционная система должна быть из поддерживаемых версий, должна обновляться до последних патчей , должна использовать аутентификацию пользователей.

Internal network — На этом уровне рассматривается внутренняя сеть. Использование защищенных сегментов, сегментация сети, возможное использование шифрования внутри сети.

Perimeter — На этом уровне обязательное использование FireWall. Доступ к сервисам извне строго ограничен, ограничения происходят всевозможными access control листами. Строгий контроль открытия/закрытия портов. Ключевые точки выведены в демилитаризованную зону.

Physical security — На этом уровне речь идет о полной физической защите, серверы надежно физически защищены и находятся под «замком», есть охрана, камеры наблюдения.

Policies, procedures, and awareness — На этом уровне предполагаются разработанные и утвержденые политики и процедуры, в этот уровень входят всевозможные документы описывающие безопасность организации, процедуры, стандарты и обучение пользователей.

Для наглядности добавлю другое представление .

Никто не любит писать документы, а тем более внедрять новые процедуры и обучать сотрудников, поэтому пункт Policies, procedures, and awareness игнорируют. Получается ситуация что было вложены десятки если не сотни тысяч долларов в обеспечении безопасности организации, было вложено сотни человеко-часов на то чтобы действительно защитить компанию, а потом компанию ломают в «три секунды» и компания абсолютно беззащитна потому что все «забили» или не предусмотрели, не стали обращать внимание на самую главную угрозу информационной безопасности — на сотрудников.

Потому что сотрудники, при применении начальных навыков Социальной инженерии, это те люди которые отдают данные, отдают доступ без каких-либо угроз, они отдают это абсолютно спокойно и даже не подозревая зачастую что они только что отдали корпоративные данные.

Как итог могу сказать что работа с сотрудниками, создание внутренних документов, доведение этих документов до сотрудников, регулярное обучение пользователей, экзаменация в плане информационной безопасности это базовая структура построения информационной безопасности в организации.

![]()

Непревзойденная защита

Ответ на пост «Как добиться максимальной анонимности с ноутбука или компьютера»

Из книги Павла Иевлева серия УАЗДАО

Я не знаю всех применений бигдаты — подозреваю, их не знает никто. Но есть одна функция, которая ей несомненно присуща — автоматическое и моментальное выявление любых поведенческих аномалий. Потому все любители конспирологии, прячущиеся от Большого Брата путём использования анонимных мэйл-сервисов, стойкого шифрования и сетей Tor, общающиеся исключительно в даркнете через ретрошару и молящиеся на биткоин, на самом деле просто вешают на себя мигалки с сиренами и огромный плакат: «Эй, посмотрите, со мной что-то не так. ». И, натурально, смотрят. Нет, никто не взламывает их защищённые емейлы, не читает их самостирающиеся торчаты, и не расшифровывает их криптостойких посланий. Зачем? Это хлопотно, затратно, а главное — не нужно. Не нужно перехватывать распределённый питупи-трафик Тора, достаточно уверенно опознавать сигнатуру его использования, чтобы где-то зажглась первая красная лампочка — эй, этот парень пользуется Тором! А ну-ка давайте посмотрим — он просто торренты с порнухой ищет, или, к примеру, рецепт гексогена? Опять же, для этого не нужно ничего криптостойкого ломать, и никакие суперхакеры кэйджиби с красными глазами под фуражкой не встанут на ваш виртуальный след. Просто внимание системы к вашим поисковым запросам будет чуть повышено, и, если, например, вы недавно интересовались у гугля, как сделать электронный таймер из будильника — где-то зажжётся вторая лампочка, чуть ярче первой. А если вы вскоре заказали с алиэкспресса копеечный электронный модуль, на котором есть красный и синий провод и бегущие к нулю циферки, то после лампочки может пискнуть первый зуммер. А если среди ваших подписок во вконтактике окажутся при этом некие совершенно безобидные на первый взгляд сообщества любителей арабского языка или поговорить за ислам, то вы вполне можете заслужить первое персональное повышение статуса — вас переведут на контроль. Пока не персональный, просто вы попадёте в раздел базы данных «на общем мониторинге». Теперь на ваши лампочки и зуммеры будут реагировать уже не только эвристические алгоритмы распределённых вычислительных сетей, но и некий неравнодушный умный человек, который умеет сделать вывод о существовании океана по капле воды. Следующую стадию — персональный мониторинг, — надо заслужить, но, если вам это удалось, то, скорее всего, дело рано или поздно кончится совершено невиртуальным визитом серьёзно настроенных людей, которым, опять же, и в голову не придёт взламывать шифрование ваших труекрипт-дисков. Зачем? Вы сами всё расшифруете, покажете и расскажете. Даже не сомневайтесь в этом.

«Ха-ха, ну мне-то это нет грозит,» — подумает наивный пользователь, прочитавший этот абзац, — «Я-то не дурак искать в гугле рецепт динамита и схемы минирования мостов!». Отчасти он будет прав — но только отчасти. Даже если вы перестали покупать в ближнем магазине пиво и стали покупать водку — на это уже сработает какой-то триггер. Ваше потребительское поведение изменилось. Почему? Может, вы становитесь алкоголиком, и вас следует внести в группы повышенного контроля по этому параметру? Скорее всего, ничего не произойдёт. Но не исключено, что вы нарвётесь на неожиданно жёсткую проверку при попытке получить оружейную лицензию, кто знает? Я не знаю, кстати, это не моя область компетенции.

На самом деле никто не знает, как формируются триггеры, потому что задаёт их, как ни странно, тоже машина. Как? Ну вот знаем мы, к примеру, что этот мутный поц относится к исламским террористам. Или, наоборот, к буддийским похуистам, неважно. Машина считывает всё, что по нему есть, и сравнивает с такими же террористами/похуистами и с контрольной группой. Совпадения суммируются, расхождения учитываются, и выводится какой-то общий по группе набор ключевых определяющих паттернов. Какой, из чего он состоит — опухнешь вникать, это может быть тысяча триггеров или больше. Жизни человеческой не хватит проверить всё, поэтому в то, что работает, — не лезут. Вот если ошибки — тогда могут вручную проверить, наверное. Но система умеет самокорректироваться, так что ошибки бывают редко. С одной стороны, немного странно, что фактически людей контролирует машина, да ещё и по самосозданному ей же алгоритму — отдаёт какой-то дурной фантастикой про порабощение человечества тостерами. А с другой — в этом вся бигдата. Она принципиально оперирует слишком большими объёмами данных, чтобы человек мог контролировать процессы в деталях.

Поэтому я, как мало кто другой, понимал, что сохранить в тайне наш маленький (размером с целый мир) секрет — это на грани невозможного. Моя работа открыла мне некоторые новые грани понимания того, как работает система, но она же и обозначила меня для неё как один из приоритетных объектов. Это нигде не упоминалось прямо, но подразумевалось — мы в системе, а значит по умолчанию в мониторинге. Моя работа не только не требовала погон, она даже не включала режима секретности — я работал только с открытыми данными, никаких государственных тайн, никаких подписок, никаких ограничений в выезде и так далее. Всё, что я мог выяснить по работе, бралось исключительно из «паблика» — публичного информационного пространства, открытого всем желающим. Блоги, форумы, чат-платформы, социальные сети — это бездны информации, если уметь её просеивать. Чтобы узнать, каких именно военспецов размещает НАТО в Польше, не нужно прогрызать тёмной ночью сейф в подвалах Пентагона, достаточно посмотреть, что постят эти спецы в своих инстаграммах. Не виды ли Влтавы? Я очень сильно упрощаю, разумеется, но общий принцип такой. Даже если этим спецам, к примеру, запрещено постить виды Влтавы и селфи с благодарными польскими проститутками, и даже если предположить невероятное — что они все этот запрет соблюдают, — то можно навестись на то, что они перестали постить в инстаграмм свою выкошенную лужайку в Айове и пухлых детей вокруг барбекюшницы. Изменение поведенческого паттерна, понимаете?

Так вот, стоит измениться моему поведенческому паттерну, система сразу подаст сигнал, ведь я уже не в нижней группе приоритета. Американцы в фильмах любят пафосно сказать: «Я работаю на правительство!». (Вопиющую абсурдность этого утверждения не замечает только тот, кто представляет себе некое монолитное «правительство», на которое можно работать. На самом деле ничего подобного в природе не существует.) Я же работал на некую информационно-сервисную структуру, определённым сложным образом ассоциированную с некими группами, каким-то боком участвующими в формировании государственной политики. С какими именно — до нашего сведения никто не доводил, незачем. Однако я для системы уже не был пустым местом, на которое надо реагировать только когда накопится определённый тревожный анамнез. Если я как-то подозрительно задёргаюсь, то меня спалят сразу.

Вообще, если честно, я уже наверняка задел какие-то сигнальные паутинки — спонтанная покупка в гипермаркете целой кучи неожиданных хозяйственных мелочей (по карточке, вот я кретин!). Двукратное пропадание телефона из сети в одной и той же точке (надо было бросать его в гараже, я не подумал). Синхронное во второй раз пропадание там же телефона жены. Неожиданно и без повода взятый женой БС (это уже в компьютере бухгалтерии, а значит в системе), неплановое изъятие ребёнка из садика (сразу в систему не попадёт, они на бумажке пишут, но по итогам месяца засветится, когда оплату проведут). Вообще-то само по себе это пока на полноценный алярм не тянет. Ну, наверное. Я ж не знаю, какой по нам, аналитикам среднего звена, уровень тревожности выставлен, и уж тем более не знаю, какие триггеры. Мало ли, купили всякого барахла, свезли в гараж, а что телефоны погасли… ну, например, положили их неудачно. Если по мне работает только машина, то с высокой вероятностью я уровень алертности не превысил. Если попал в выборочный контроль живым оператором (для постоянного я уж точно слишком мелкий), то он мог и напрячься. А мог и нет — в гараж я мотаюсь регулярно. С женой редко — но тоже бывает. Тормоза, к примеру, прокачать, почему нет? Может мы их сейчас как раз прокачиваем… Пыхтим и качаем, а они всё никак… Но это сработает один раз, дальше надо думать. Думать я умею, мне за это деньги платят. Деньги не бог весть какие большие, но для нашей провинции заплата приличная. И вообще недурная работа — интересная. Узнаёшь много всего нового постоянно. Только что сидячая.

Само по себе изменение поведенческих паттернов скрыть нельзя. Никак. Просто никак, даже думать в эту сторону не стоит. Даже если, к примеру, закупать всё за наличку — сразу палишься тем, что начал наличить много денег. Зачем? Ведь до сих пор карточкой везде платил… Несколько покупок за наличку в гипере, и локализация твоего смарта синхронизируется по времени с твоим чеком, камеры на парковке читают номер твоей машины, и так далее. Большинство гиперов имеют систему контроля проходимости торговой точки, которая отсекает вход-выход клиента по слабенькой вайфайной точке доступа возле касс или дверей. Смарту не надо в ней регистрироваться — дефолтную регистрацию во всех открытых сетях оставляют включённой уж совсем полные придурки, — но достаточно обменяться пакетами и всё, вас посчитали. Даже если вайфай, как вы думаете, на телефоне «выключен». Покупать на рынке? Свяжутся обнал и локализация. Да, что именно ты купил у той бабки система понять пока не может, но само по себе сигнал. Никогда на рынок не ездил, а тут вдруг зачастил… С чего бы это?

Наличка от контроля не спасает, это иллюзия. Наоборот, подозрительно — особенно если у вас в паттерне регулярное использование карточки. Поэтому наличку сейчас вытесняют из оборота относительно вяло — непринципиальный вопрос. Наоборот, упёртые любители налички в безналичном обществе сами себя метят — у нас ещё не так, а в Европе-Америке наличка — однозначный маркер маргинала. Всякие детские наивные хитрости, вроде телефонов с левой симкой и подставных аккаунтов для смартфона тем более оставим любителям бездарных шпионских игр. Что же можно сделать?

Раз скрыть изменение паттерна невозможно, его надо легализовать. Любой человек может радикально сменить паттерн по самым безобидным причинам. Например, если вы едете в отпуск, у вас вдруг резко меняется всё — локализация, шаблон потребления, средний уровень расходов, ближний круг контактов, объём и тип потребляемого трафика, частота и сентимент-маркеры постинга в соцсети… Для системы вы вдруг становитесь совершенно другим человеком! Соответственно существует и механизм отработки такого алярма — автоматический при попадании в стандартный блок паттернов: «ага, чекин в турфирме, крем от загара и плавки в чеке, билеты, регистрация, перелёт, дальше счёта из бара и снятия в местной валюте — понятно, человек просто в отпуске, отбой». Ну или если «персонаж в мониторинге» и по нему высокий уровень алертности системы — тут уже кто-то может глазами посмотреть ситуацию. Машина-то нюансов не видит, ей сходу трудно понять, бухать вы в Египет поехали или, например, в шахиды записываться.

Мы уже в «Матрице»? 7 мифов о системах распознавания лиц и отпечатков пальцев

1. Биометрия крадет приватность

В основе мифа — страх, что в современном мире у человека не останется никакого личного пространства, куда он может не пускать посторонних. Его изображения попадают в биометрическую систему, а значит — к третьим лицам, которые могут использовать их для каких угодно целей. Например, движение Ban the Scan, которое основала организация Amnesty International, призывает американцев — а затем и весь мир — бороться против биометрических систем, используемых для целей общественной безопасности. Организаторы движения считают, что распознавание лиц становится инструментом полицейского террора. При этом биометрия как неотъемлемая часть удобных, быстрых и персонализированных услуг, например в банках или каршеринге, ожидаемо вызывает гораздо меньше протестов. Однако из-за таких радикализированных точек зрения страдает репутация технологии в целом. Проблема в том, что люди не понимают, как происходит сбор, обработка и хранение данных.

Когда биометрические системы «захватывают» изображение лица или другой части тела, они обрабатывают полученную информацию и превращают ее в специальные цифровые объекты — биометрические шаблоны. Поэтому фотографии и другие изображения не хранятся в биометрических базах данных, как, например, изображения отпечатков пальцев в полицейских системах. Биометрические шаблоны можно сравнить со сложными формулами, абсолютно нечитаемыми для человека. При обработке изображения система сравнивает шаблон с другими — например, с тем, что уже хранится в базе данных или был одновременно считан с карты доступа. По сути, речь идет об определении близкого соответствия двух математических формул в некотором общем пространстве измерений. Они не содержат никакой личной информации: фамилии, имени, даты рождения, адреса и т. п.

Кроме того, миллионы людей давно поделились своими фото с друзьями в соцсетях, а отпечатками пальцев — с операционными системами смартфонов, ноутбуков и прочих гаджетов. Все эти данные не являются большой тайной. Но даже если представить Доктора Зло, который собирает их и накапливает, без привязки к личной информации извлечь из этого какую-то выгоду ему бы не удалось.

2. Биометрические системы с ИИ всесильны и самодостаточны

Иногда может показаться, что мы уже находимся в матрице почти виртуальной реальности, где искусственный интеллект (ИИ) с помощью биометрических данных скоро сможет управлять всей нашей жизнью. Люди начинают испытывать тревогу и бессилие перед близким будущим, где существование человека становится чуть ли не бессмысленным, поскольку технологии могут «сделать все гораздо лучше нас».

На самом деле технологии ИИ пока не получили такого всеобъемлюще широкого развития, так как стандартные общепринятые сценарии их использования еще только формируются, апробируются и утверждаются. Мы находимся в самом начале этого пути, и неизвестно, закончится ли он безусловным превосходством искусственного интеллекта. Пока же его приходится специально обучать почти для каждого отдельного типа решаемых задач. Правда, сама технология не стоит на месте и постоянно развивается. Сегодня уже существуют системы, которые могут обучаться самостоятельно в процессе работы с реальными данными при минимальной помощи со стороны экспертов.

3. Биометрия дорого стоит

Это не всегда и не совсем так. С одной стороны, биометрические системы — это действительно «большая» технология ИИ. Ежесекундно они производят огромный объем математических операций, а такая производительность просто не может быть дешевой. С другой стороны, биометрия стремительно коммодитизируется (становится общепринятой и широко распространенной), что приводит к быстрому снижению цены отдельного устройства или программного решения. К ним можно отнести системы доступа в квартиру или офис или системы идентификации клиентов со сбором аналитики в удобных облачных сервисах.

Важно, что появление на рынке нового класса «умных» устройств — биометрических смарт-камер, смарт-боксов, смарт-терминалов (названий и неологизмов множество) с необходимым функционалом, интегрированным в удобные приложения и API, делает биометрию еще более массовой, бюджетной и доступной. Использовать подобные типовые решения не намного сложнее, чем, например, такое «бытовое» воплощение ИИ, как умные колонки с распознаванием речи.

Конечно, крупные системы, охватывающие целые города, часто требуют применения дорогостоящего оборудования. Поэтому их стоимость остается высокой и не снижается столь же быстрыми темпами, как стоимость решений для частных пользователей или бизнеса.

4. На больших объемах биометрия дает сбои

Иногда мы сталкиваемся с сомнениями в том, что биометрические системы в масштабах страны достаточно надежны. На самом деле, у этих утверждений нет веских оснований. Современные биометрические алгоритмы тестируются на огромных массивах данных. В некотором предельном случае все население Земли можно поместить в одну большую базу данных и биометрическая технология вполне справится с успешным и точным поиском по этой базе — при условии высокого и ровного качества исходных данных. Если в процессе работы биометрическая система получает достаточно хорошие по качеству и детализации данные, она будет достаточно надежна для любого бизнеса. В некоторых случаях можно также использовать комбинацию биометрических модальностей (например, изображение лица и отпечаток пальца), тогда система станет, образно говоря, немного надежнее паспорта.

Фото:Hugo Ibari/Getty Images

Фото:Hugo Ibari/Getty Images

5. Биометрия недостаточно точно распознает лица

Раньше системы распознавания лиц могли ошибаться из-за условий освещенности, погодных условий, измененного облика пользователя или скрывающей его одежды. За последние шесть лет точность распознавания лиц нейросетями увеличилась в 50 раз, достигнув показателя выше 99% для баз данных, содержащих сотни миллионов лиц.

Почему не 100%? Потому что любое распознавание, построенное на технологиях нейронных сетей, является вероятностным методом — сравнение биометрических шаблонов для установления их схожести всегда производится с некоторой конечной точностью, иначе говоря, уровнем строгости алгоритма.

На практике на ограниченном массиве данных можно достичь точности практически в 100%, чисто технически задавая большую строгость биометрическому алгоритму. Однако тогда алгоритм станет более строг и к качеству входных данных. Использование системы может стать неудобным или некомфортным для пользователей, поскольку любые, даже незначительные несовпадения во входных данных по сравнению с эталонными алгоритм будет квалифицировать как расхождения, выдавая в результате отказ в обслуживании. Так, сегодня некоторые банки внедрили распознавание по лицу и голосу в приложениях. Это очень полезная функция, с помощью которой можно, например, быстро заблокировать карту в случае кражи, вместо того чтобы дожидаться ответа оператора на линии и диктовать ему данные паспорта. Так вот, более строгий алгоритм будет чувствителен даже к шумовому фону вокруг говорящего и случайным изменениям тембра голоса и будет просить образец голоса вновь и вновь, пока не получит ожидаемое качество данных. Именно поэтому на практике соблюдается некоторый приемлемый баланс между точностью и удобством.

6. Отпечаток пальца можно подделать с помощью пластилина или гипса

Когда известные бренды Samsung, Xiaomi, Huawei начали использовать разблокировку мобильного телефона по отпечатку пальца, оказалось, что достаточно приложить к дисплею кусок непрозрачного материала там, где оставались следы предыдущего соприкосновения, и телефон считал, что к нему приложили настоящий палец владельца. Компания Huawei открыто прокомментировала, что блокировку можно обойти, и предоставила отчет по устранению уязвимости. Брендовые производители стали использовать другие датчики и заверили, что проблема решена. Если гаджет сертифицирован Google и работает под управлением Android 6.0 или более новой операционной системы, то шансы использовать отпечаток для взлома значительно сокращаются.

Существует спор о том, что сохраненные данные можно использовать для восстановления изображений отпечатков пальцев. Но современные технологии просто рассчитывают и кодируют данные отпечатка всякий раз, когда вы прикладываете палец к сканеру. Алгоритмы обработки могут различаться в разных версиях операционной системы, во многих смартфонах биометрические данные периодически стираются и обновляются при одновременном введении пин-кода и прикосновении к сканеру — все это для повышения надежности и периодической актуализации реальных пользовательских данных.

Современные считывающие устройства уже учитывают пульсацию кровеносных сосудов, потожировое покрытие поверхности кожи и прочие признаки, сканируют папиллярный рисунок в различных спектрах и используют дополнительные программные методы для противодействия спуфингу.

7. Биометрия помогает мошенникам

Миф основан на реальных случаях, когда систему распознавания лиц в смартфонах удалось обмануть с помощью очень качественной 3D-маски. Однако сам по себе этот мошеннический процесс очень напоминает трюки из фильмов «Миссия невыполнима». Если вы мультимиллионер или первое лицо государства — словом, человек, доступ к смартфону которого может заинтересовать крупных злоумышленников, — не стоит полагаться на встроенную в гаджеты биометрию как единственный барьер между ними и «ядерным чемоданчиком» или счетом в банке. Во всех остальных случаях биометрия существенно повышает уровень безопасности. Она используется для того, чтобы посторонние люди не могли действовать от имени пользователя, осуществляя прямой подлог или используя захваченные пароли и документы. Например, она увеличивает надежность двухфакторной аутентификации, когда пароль подтверждается биометрическим признаком, вычисленным «на месте» на основе отпечатка пальца, изображения лица или радужной оболочки глаза.

Что касается взлома непосредственно биометрической базы данных, не стоит забывать, что данные хранятся в виде шаблонов. Эти математические модели трудно поддаются дешифровке и адаптации для произвольного использования. В таком виде кража биометрических данных не имеет смысла, в отличие от кражи номеров телефонов или адресов электронной почты. Мошенникам для достижения корыстных целей понадобится еще и действующая биометрическая система, способная осуществить дешифровку и научиться работать именно с этими данными. Осуществить это на практике очень трудно.

Больше текстов об экономике, технологиях и обществе — в нашем телеграм-канале «Проект “Сноб” — Общество». Присоединяйтесь

Наука раскрытия преступлений. Как полиция подделывала отпечатки пальцев и результаты тестов на взрывчатку

В издательстве «Альпина Паблишер» вышла книга израильского криминалиста Бориса Геллера «Наука раскрытия преступлений», которая понравится любителям детективов. Автор рассказывает, как происходит идентификация преступников и как ведутся переговоры с террористами, почему невиновные оказываются за решеткой и на основе чего эксперты-криминалисты делают свои заключения. Мы публикуем главу о том, кто подделывает отпечатки пальцев и как пристрастность полицейских ломает судьбы.

Можно ли подделать отпечаток пальца и какова цена ошибок экспертов? Каждому здравомыслящему человеку ответ на этот вопрос очевиден. Если можно с успехом подделывать деньги, часы, лекарства, еду, алкоголь, одежду, драгоценности, картины и парфюмерию, то почему отпечатки пальцев должны быть исключением? Как только не борются с подделками всего и вся, а их количество в мире лишь растет. Зачастую их непросто отличить от их реальных прототипов, а чтобы обнаружить обман, надо знать, на какие признаки опираться.

Не забуду, как в 1993 г. Альфред, пожилой специалист по распознаванию фальшивых денег, учил меня: «Вот бумажка в десять долларов. На одной стороне Александр Гамильтон, а на другой — фасад здания Министерства финансов. Теперь смотри внимательно. Крохотные фонарные столбы справа и слева от входа видишь? В настоящей банкноте в левом фонаре есть лампочка, а в правом — нет. Это мало кто знает».

Сам он распознавал подделки на ощупь и на звук: поводит по купюре пальцем, затем сложит ее вдвое, потрет над ухом одну половинку о другую — и выдаст безошибочное заключение.

На отпечатке пальца лампочки нет, светиться нечему. Да и последствия подделки могут стоить гораздо больше, чем потеря десяти или даже ста долларов.

В октябре 1967 г. в городке Буэна-Парк (Калифорния) было совершено дерзкое ограбление банка Mercury. На стойке кассира обнаружили отпечаток ранее судимого 32-летнего Уильяма Депальмы, владельца небольшого передвижного ларька. У Депальмы было крепкое алиби: 13 человек могли подтвердить, что во время ограбления он находился в 27 километрах от здания банка. Сам задержанный утверждал, что не только не грабил банк, а вообще никогда в него не заходил. Однако две кассирши указали на Депальму в ходе процедуры опознания. Парня признали виновным и дали ему солидный срок.

Его делом заинтересовался частный детектив Джон Бонд (не путайте с Джеймсом Бондом). Бонд начал потихоньку собирать информацию о Баккене, проводившем по этому делу экспертизу отпечатков пальцев. Первым делом он выяснил биографию полицейского. Оказалось, что сержант Баккен соврал суду, отвечая на вопрос о своей квалификации: у него не было ни университетского диплома, ни справки об окончании специальных курсов. Уже одного этого было бы достаточно для подачи апелляции, но Бонд пошел дальше. Ему удалось уговорить региональное командование пересмотреть результаты экспертизы. Микроскопический анализ показал, что отпечаток воссоздан на основе старой дактилоскопической карты. Отсидевший к тому времени четыре года Депальма был оправдан.

За время работы мне много приходилось заниматься проблемой фальшивых отпечатков — чтобы уметь их распознавать.

Подделкой отпечатков занимаются обе стороны — полицейские и преступники. Первые — чтобы восполнить отсутствие доказательной базы, повысить раскрываемость или подставить неугодного человека. Вторые — с целью проникнуть в места, охраняемые биометрическими системами, или пустить полицию по ложному следу.

Чтобы сделать поддельный отпечаток хорошего качества, необходимы знания и навыки, которыми средний человек не обладает. Гораздо проще подбросить на место преступления предмет с уже имеющимися на нем аутентичными следами рук или ДНК ничего не подозревающей жертвы манипуляции. В Израиле я столкнулся со сфабрикованными отпечатками лишь однажды. Преступники пытались оформить договор о покупке земли у очень пожилой, малограмотной арабской женщины, якобы «подписанный» отпечатком ее пальца. Может быть, подделка и проскочила бы, будь в соглашении только одна страница. А тут на пяти листах текста красовался один и тот же отпечаток. Попробуйте, немного смочив палец в чернилах или краске, приложить его к бумаге пять раз, и вы убедитесь, что картинки не будут совершенно идентичны, разными будут наклон, сила давления и границы следа.

История Депальмы далеко не самая драматичная в длинном списке случаев, когда отпечатки пальцев были подделаны в преступных целях. Самой нашумевшей, наверное, является история братьев Микельберг.

В 1982 г. с Пертского монетного двора в Западной Австралии были украдены 68 кг золота в слитках. Преступники не были ординарными взломщиками. Они использовали хитрую многоходовую комбинацию с фиктивными банковскими счетами и чеками, добытыми незаконным путем. По этим чекам и было получено золото. Частная охранная фирма вывезла его с территории монетного двора в условленное место, и на этом ниточка обрывалась.

Подозрение полиции пало на трех братьев Микельберг: Рэя, Питера и Брайана. Микельберги попали под колпак не случайно. За год до этого у них были проблемы с законом, связанные с несанкционированным оборотом золота. Но главное, что на одном из фиктивных чеков обнаружили отпечаток пальца Рэя.

Дело братьев Микельберг вели два следователя, сержанты Ханкок и Левандовский, и вели ретиво — унижения, побои, голод, лишение сна.

Следствие продолжалось недолго, и в 1983 г. суд признал всех троих виновными. Рэй, Питер и Брайан получили 20, 16 и 12 лет соответственно.

Правда, всплыла на суде одна интересная деталь. У Рэя Микельберга было хобби: он делал гипсовые и металлические модели рук, в том числе и своих собственных, и утверждал, что один экземпляр из дома пропал в день первого полицейского обыска. Полиция, естественно, ни о какой модели не слышала.

Отпечаток Рэя на чеке оказался не полный, а лишь частичный, и чек направили на доработку в другой отдел полиции, где с ним обошлись крайне халатно. Кто-то из служащих начал проводить экспертизу, но ушел в отпуск, толком не передав коллеге все необходимые данные, да и процедура регистрации вещественных доказательств хромала. В начале 1980-х компьютеры еще не стали неотъемлемой частью офисов вообще и полицейских в частности, все записи велись вручную, в журналах, похожих на амбарные книги. Я еще застал эту практику, когда начинал службу в 1993 г.

За последовавшие после обвинительного вердикта годы адвокаты осужденных подали семь апелляций, но суд своего решения не отменил. Юристам всё же удалось добиться поэтапного раннего освобождения на поруки всей тройки. Первым вышел на свободу Брайан, за ним, через шесть лет, Питер, а еще через два года — Рэй. Вскоре после освобождения Брайан, опытный летчик, погиб при пилотировании легкого самолета. Это была лишь первая неестественная смерть в данной истории.

В 2001 г. бомба, заложенная возле дома следователя Ханкока, разорвала его на куски. Виновных не нашли. Примерно в то же время в Австралии начала работать государственная комиссия по расследованию коррупции в полиции.

Сержант Левандовский свидетельствовал перед комиссией и в ходе слушаний признался, что дело против братьев было сфабриковано от начала до конца, включая отпечаток Рэя на чеке. В 2004-м в ожидании суда он покончил с собой. В том же году братья были оправданы апелляционным судом. Со временем часть украденных слитков была кем-то подброшена к зданию местной телевизионной компании, но само ограбление так и осталось нераскрытым.

Кроме случаев откровенной фабрикации следов рук бывают ситуации, когда сотрудники полиции честно «хотели как лучше», но компетентность подвела, да и психологический фактор сыграл свою, далеко не последнюю, роль.

Наиболее яркими примерами являются расследования, связанные с «бирмингемской шестеркой» и терактом в Мадриде в 2004-м,— два самых известных и скандальных дела в истории криминалистики и борьбы с террором.

21 ноября 1974 г. в двух соседних пабах в городе Бирмингеме (Великобритания), Mulberry Bush и Tavern in the Town, с интервалом в две минуты прогремели взрывы.

За четверть часа до этого террористы по телефону предупредили через редакции газет Birmingham Mail и Birmingham Evening Post о предстоящих терактах, но полиция не успела вовремя эвакуировать посетителей и работников обоих заведений. В итоге 21 человек погиб и 182 получили ранения.

Третья бомба, заложенная у здания банка Barclays, не взорвалась по техническим причинам. Власти при поддержке СМИ обвинили в терактах бойцов Ирландской республиканской армии (ИРА). Руководство ИРА категорически отрицало причастность движения к взрывам, но антиирландская истерия в Англии набирала обороты. Через день после терактов ответственность за них взяла на себя крайне левая марксистская группировка «Бригады Красного Флага 74», но полиция скептически отнеслась к их заявлению.

В конце концов шесть жителей Бирмингема были приговорены к пожизненному заключению. В 1991 г. Кассационный суд Великобритании оправдал их всех.

Вечером 21 ноября, за несколько минут до взрывов, шестеро мужчин сели в поезд, идущий из Бирмингема в Белфаст. Они ехали на похороны бойца ИРА, который погиб при изготовлении самодельного взрывного устройства, предназначавшегося для совершения теракта в Ковентри. Сегодня вряд ли кому придет в голову ехать из Бирмингема в Белфаст по железной дороге, но в 1974-м долгий путь казался нормой. Время коротали за картами. Прошло около трех часов после отправления поезда, когда на остановке в Хейшеме в купе вошел патруль британского спецназа. Пока шла рутинная проверка документов, по рации поступило известие о терактах в Бирмингеме.

Атмосфера в вагоне, и без того напряженная, накалилась до предела. Шестерых героев нашего рассказа по отдельности расспросили о цели поездки, и их ответы не совпали, так как все они врали — боялись сознаться в симпатиях к ИРА.

Мужчин сняли с поезда и доставили в областное отделение полиции в городке Моркам.

Задержанные провели ночь в сером четырехэтажном здании с крохотными окнами, один вид которого нагоняет тоску и страх, в надежде на то, что ошибка прояснится на следующий день. Но утром, когда их повезли в только что образованное региональное Следственное бюро по расследованию тяжких преступлений, стало понятно, что история принимает серьезный оборот.

Забегая вперед, скажу, что в 1989 г. этот орган будет ликвидирован после громких скандалов, связанных с коррупцией и превышением служебных полномочий следователями и оперативниками. После долгих судов и гражданских исков к 2017 г. будут оправданы невинно осужденные по шестидесяти сфабрикованным делам.

Но это всё в будущем. А пока шестерых подозреваемых в причастности к организации терактов в Бирмингеме «поставили на конвейер»: сутками не давали спать, морили голодом, избивали, травили собаками и обещали «расстрелять тварей здесь же, в подвале, без суда и следствия». В итоге трое из шести подписали чистосердечное признание. Нашлись и «доказательства» их вины.

Эксперт-криминалист доктор Франк Скьюз на основании так называемого грисс-теста (анализа на присутствие ионов нитратов) пришел к выводу, что руки двоих из шести мужчин соприкасались с взрывчаткой. Положительный результат грисс-теста указывает на наличие ионов нитрата в растворе. До начала 1980-х он широко использовался для обнаружения следов взрывчатых веществ на основе нитроглицерина.

Помните, что в поезде подозреваемые играли в карты? Грисс-тест положительно реагирует и на нитроцеллюлозу, которая содержится в лакокрасочном покрытии игральных карт, целлулоидных шариках для игры в пинг-понг и во многих подложках для лаков, красок и эмалей.

Грисс-тест неоднозначен, а Франк Скьюз однобоко интерпретировал его результаты. Ошибочно так интерпретировал или захотел?

Сегодня мы знаем, что за экспертом Скьюзом числится как минимум еще два ложных заключения: в деле об обвинении Джуди Уорд в организации трех терактов в сентябре и феврале 1973 г. и в истории Энн Гиллеспи, обвиненной в 1974-м в терроризме. Уорд оправдали после 18-летнего тюремного заключения, а Энн — после десяти лет, проведенных в тюрьме. В 1981 г. начальству Скьюза начали поступать доказательства его профессиональной некомпетентности, и эксперта отстранили от выступлений в суде, но уволен он был лишь в 1985 г. «ввиду низкой эффективности рабочей деятельности». В течение нескольких лет после этого результаты 350 экспертиз, проведенных Скьюзом с 1966 по 1985 г., были перепроверены сотрудниками группы контроля качества лаборатории, в которой он служил.

Судьбы всех заключенных, невинно осужденных и вышедших на свободу в результате пересмотра их дел, сложились очень непросто. Многие семьи распались за долгие годы разлуки. Женам жертв беззакония приходилось часто менять места проживания, чтобы уберечь себя и детей от травли со стороны соседей, их лишали работы, а все сбережения, если они имелись, уходили на плату адвокатам. Что до денежных компенсаций, которые государство должно было выплатить бывшим узникам, то их суммы оказались несоразмерно малыми, а выбивание заняло годы. Видимо, британская бюрократия ничуть не лучше любой другой.

Подделка отпечатков пальцев

- Подделка отпечатков пальцев

- Как обмануть биометрический считыватель?

- Захват образца отпечатка пальца

- Технологии создания поддельного отпечатка пальца

- Целесообразность взлома биометрической системы

- Увеличение защищенности биометрической СКУД

Подделка отпечатков пальцев

Биометрические системы идентификации по отпечатку пальца занимают самый большой сегмент на рынке биометрических технологий и, как следствие, вызывают наибольший интерес с точки зрения защиты от проникновения.

В Медиа периодически публикуют информацию об успешном обмане того или иного биометрического считывателя. Некоторые даже делают смелые заявления о несостоятельности биометрических технологий аутентификации по отпечатку пальца в качестве средств защиты от несанкционированного доступа. Что звучит несколько странно, ведь вероятность, что ключи могут украсть или сделать с них слепки, не означает, что дверь не нужно запирать. Тем не менее, вопрос эффективности биометрических систем игнорировать нельзя.

Как обмануть биометрический считыватель?

Пожалуй, не стоит всерьез рассматривать вариант из кровавых триллеров, когда в качестве идентификатора для биометрической системы используется палец мертвеца. Хотя разработчики алгоритмов защиты не исключают такой возможности, но, все-таки, вероятность применения для несанкционированного доступа пальца трупа – крайне мала.

Самые примитивные способы обмана – тоже вряд ли сработают. В частности, широко известный в отрасли тест биометрических считывателей от Лайзы Тэлхейм и Яна Крисслера, которые умудрились обмануть ряд с устройств, активировав последний оставленный отпечаток при помощи графитового порошка, встречной засветки, мешка с водой и даже просто подышав на поверхность чувствительного элемента, – уже явно утратил актуальность. Хотя бы потому, что на сегодняшний день, каждый уважающий себя производитель включает в систему контроля доступа защиту от повторного прохода. Совершенствуются также технологии, повышая класс самих считывателей. Поэтому, пожалуй, единственный эффективный способ обмануть биометрическую систему аутентификации по отпечатку пальца – создать подделку.

Поддельный отпечаток пальца или же поддельный палец – в современном мире совсем не редкость. В англоязычных странах для обозначения процесса идентификации по муляжу пальца существует даже специальный термин: Спуфинг (Spoofing). Однако, прежде чем создать имитацию отпечатка пальца пользователя, зарегистрированного в системе, – нужно этот отпечаток получить.

Захват образца отпечатка пальца

Захват образца отпечатка пальца зарегистрированного пользователя для создания муляжа – технология достаточно известная. По сути, существует два метода получения образца отпечатка.

Первый метод – контактный: образец отпечатка получают с поверхности, с которой контактировал пользователь. Интернет пестрит сообщениями, что для снятия образца отпечатка с идеальной поверхности (корпуса смартфона, например) достаточно 30 секунд. В этот момент потенциальный пользователь полностью разочаровывается в биометрической системе, представив мысленно, скольких поверхностей касаются его пальцы за день.

При этом, почему-то никто особо не задумывается о том, как кража отпечатка выглядит на практике. Что 30 секунд – то время, за которое отпечаток снимет эксперт- криминалист с большим опытом работ и полными карманами графитного порошка. Что прежде чем дактилоскопировать поверхность, с которой контактировал пользователь, нужно получить к ней доступ. Желательно дважды: прежде чем человек её коснется (чтобы протереть) и после. И даже если доступ к поверхности получен (к примеру, вор, в лучших традициях шпионского детектива, выкупил стакан пользователя у официанта в кафе) – вероятность того, что на поверхности окажется отпечаток, подходящий для создания муляжа (именно того пальца, хорошего качества, не смазанный), далеко не 100%.

Таким образом, кража отпечатка пальца путем получения образца с поверхности, которой касался зарегистрированный пользователь СКУД, из 30-секундной акции превращается в долгий и крайне трудоемкий процесс, требующий недюжинной изобретательности.

Второй метод кражи образца отпечатка пальца для последующего создания имитации – цифровая фотография. Еще в 2014 году участники Chaos Computer Club заявили, что научились воспроизводить отпечатки, используя несколько фотографий одного и того же пальца. Однако этот метод также требует соблюдения ряда условий. Во-первых, хорошая аппаратная база: фотографии должны получаться хорошего качества даже с достаточного расстояния. Во-вторых, достаточная техническая грамотность: полученное фото еще потребуется почистить и обработать для получения качественного папиллярного рисунка. В-третьих, возможность доступа в качестве фотографа на публичное мероприятие, где просьба «помахать ручкой» в камеру – не вызовет настороженности. И в-четвертых, долгая и кропотливая «фотоохота» за нужными ракурсами, поскольку даже попадание в кадр внутренней поверхности ладони – не гарантирует получения фотографии пригодной в качестве образца для создания поддельного пальца.

Таким образом, захват образца отпечатка пальца технологически вполне осуществим. Однако на практике, кража отпечатка пальца, зачастую, требует значительно больших трудозатрат, чем кража обычного ключа или карты доступа. Тем более, образец недостаточно получить. Нужно еще и создать по нему поддельный отпечаток пальца.

Технологии создания поддельного отпечатка пальца

Как правило, различия между поддельными отпечатками пальцев заключаются в материалах, используемых для создания муляжа. Чаще всего применяется, технический желатин, глина, пластилин, стоматологический гипс. После получения образца отпечатка пальца пользователя, имеющего доступ в атакуемую биометрическую систему, – создается форма, в которой и отливается поддельный палец.

В современном мире, возможна также печать муляжа на 3D принтере. Особенно такой способ удобен в случае, когда захват образца отпечатка изначально осуществлялся в виде цифровой фотографии.

В случае, если биометрическая система имеет какую-либо защиту от спуфинга, взломщику требуется с большим вниманием относиться к выбору материала. Так для обхода алгоритма защиты, базирующегося на анализе кожных выделений, специалисты NIST предложили технологию, предусматривающую растворение кожного секрета в жидком гептане с добавлением полиизобутилена. А чтобы наносить отпечатки из этой смеси на поддельный палец, сконструировали пневматический пистолет особой конструкции с шариком на конце, который работает по принципу шариковой ручки. Правда, такой уровень технологической подготовки недоступен среднестатистическому взломщику.

Тем не менее, технологии двигаются вперед, а компании, разрабатывающие алгоритмы защиты биометрических систем, стремятся находиться на шаг впереди взломщиков.

Например, при создании поддельного отпечатка пальца при помощи 3D принтера часто упускается из виду такая особенность живого человека, как влага, которая естественным образом выделяется через поры кожи.

“Мы говорим с парой 3D-печающих компании, призывая их прийти к поли-гидрогель материалам, которые могут поглощать и рассеивать жидкость. Представьте себе печать 3D пальца с свойствами, аналогичными свойствам реального пальца, который также обладает способностью диффундировать солевые или масляные растворы. NexID, рассматривает это как возможность для дальнейшего сдерживания атак. Если вы можете создать пародию такого калибра, а затем разработать меры противодействия – с программным обеспечением такого класса защиты, вам будет трудно найти плохого парня с более высоким уровнем способностей,” – говорит Марк Корнетт, операционный директор NexID.

В любом случае, прежде чем выбирать материал для поддельного пальца, необходимо выяснить, какой вид биометрических считывателей используется в системе, поскольку имитация, подходящая для обмана полупроводниковых считывателей может быть совершенно неэффективна в случае оптического сканера, и наоборот.

Таким образом, даже если взломщик уже имеет в наличии образец отпечатка пальца, и технологическое материальное обеспечение высокого уровня – взлом биометрической системы должен осуществляться в два подхода. Первый подход – разведывательный, для получения точной информации об установленном оборудовании. Второй подход – непосредственно атака с уже изготовленным муляжом. Время изготовления подделки при этом редко менее часа.

Таким образом, вопрос о целесообразности взлома биометрической системы возникает сам собой.

Целесообразность взлома биометрической системы

Парадоксально, что возможность взлома биометрической системы всех так удивляет. Никакая система физической безопасности не может быть защищена от обмана абсолютно.

Однако для биометрической аутентификации по отпечатку пальца взлом занятие трудоемкое и продолжительное, порой требующее высокого уровня технической подготовки. Поэтому злоумышленник будет взламывать подобную систему только в крайнем случае, когда «игра стоит свеч», т.е. когда речь идет о действительно ценных вещах или данных.

Следовательно, если вы используете логический доступ по отпечатку пальца, чтобы не вспоминать каждый раз пароль, этого в большинстве случаев вполне достаточно для защиты ПК. И если для обеспечения безопасности жилья используется биометрическая СКУД – взломщик с огромной долей вероятности предпочтет не связываться с ней, выбрав для преступления менее защищенный объект.

Тем не менее, каждый зафиксированный взлом биометрической системы заставляет производителей и инсталляторов принимать меры для увеличения защиты от спуфинга. Как правило, это влечет за собой увеличение стоимости проекта. Поэтому клиенту рекомендуется оценить степень возможных рисков и необходимость применения на объекте дополнительных мер по усилению безопасности.

Увеличение защищенности биометрической СКУД

Для увеличения защищенности биометрической системы аутентификации по отпечатку пальца чаще всего используются следующие методы:

- наблюдение за процессом идентификации;

- СКУД, использующая несколько биометрических образцов (т.е. регистрируется несколько отпечатков разных пальцев, и система просит, чтобы пользователь представил определенный образец в произвольном порядке);

- использование систем многофакторной аутентификации (например, отпечаток пальца + пароль, или отпечаток пальца + карта доступа;

- использование многомодальной биометрии (например, отпечаток пальца + радужная оболочка глаза, или отпечаток пальца + распознавание лица);

- технологии обнаружения живого пальца.

Технологии «живого пальца»

Методы распознавания «живых» отпечатков

Для того чтобы отличить поддельный отпечаток пальца (муляж) от настоящего живого пальца пользователя используются программный или аппаратный метод, а также их комбинация.

Аппаратные методы распознавания «живого пальца» в первую очередь зависят от конструкции биометрического считывателя. Наиболее распространены:

- Мультиспектральное отображение (фиксация отражения ИК-излучения: от кожи и от синтетического материала получаются совершенно разные значения). Как правило, используется в оптических считывателях.

- Фиксация пульса. Оптический или ультразвуковой довольно дорогостоящий метод.

- Измерение электрического сопротивления кожи. Один из самых бюджетных методов. Используется в полупроводниковых сканерах. Однако в условиях низкой температуры или повышенной влажности этот метод может давать большое количество ошибок: как в сторону идентификации по поддельному отпечатку, так и в запрете доступа живому пользователю.

Программный метод подразумевает сравнение отсканированного отпечатка пальца с характерными особенностями поддельных образцов. Например, слишком четкий или наоборот слишком рваный край отпечатка, слишком ровные линии папиллярного рисунка, большое количество слишком светлых или слишком темных областей в области сканирования – вот лишь самые распространенные отличия муляжа от «живого пальца».

Программный метод анализа отпечатков пальцев опирается на индивидуальные характеристики и возможности конкретного биометрического оборудования, а также на шаблоны и алгоритмы созданные и запатентованные производителем.

Lumidigm/HID Global использует в своих считывателях два первых аппаратных метода. Morpho – старается сочетать один из них с измерением электрического сопротивления кожи. Suprema – совмещает мультиспектральное отображение с программным анализом.

Технологии «живого пальца» на рынке систем безопасности

Fingerprint Cards (FPC) анонсировала FPCLiveTouch – технологию “живого пальца”, совместимую со всеми сенсорными датчиками компании, которая не требует дополнительных аппаратных средств или увеличения времени проверки отпечатка.

Учитывая широкое распространение датчиков FPC на рынке смартфонов, антиспуфинговое решение не только позволяет компании занять лидирующую позицию, но и значительно увеличить уровень защищенности биометрического доступа для владельцев устройств.

“FPCLiveTouch (TM) позволит нашим клиентам еще больше расширить уровень безопасности своего смартфона без ущерба для удобства. Наша комплексная система, совмещающая отличное качество изображения с уникальным программным обеспечением, является причиной того, что мы можем претворить это решение в жизнь. Это дает нам уверенность, что мы сможем сохранить наше технологическое лидерство в будущем.” – говорит Йорген Лантто, президент и исполнительный директор Fingerprint Cards.

На рынке представлены и другие запатентованные технологии обнаружения поддельных отпечатков пальцев.

Материал спецпроекта “Без ключа”

Спецпроект “Без ключа” представляет собой аккумулятор информации о СКУД, конвергентном доступе и персонализации карт

Биометрическая идентификация — плохо или хорошо

Содержание

Содержание

Пока злоумышленники пытаются добыть конфиденциальную информацию, инженеры совершенствуют методы защиты персональных гаджетов.

Еще 20 лет назад идентификацию по сетчатке глаза, голосу или лицу, можно было встретить только в фантастических фильмах и на страницах научно-популярных романов.

Современный ноутбук или смартфон способен узнать хозяина по глазам, отпечаткам пальцев, лицу, обычному и графическому паролю. Рассмотрим в порядке убывания самые популярные методы биометрии:

- Идентификация по капиллярному узору пальца (отпечаток);

- Идентификация по лицу (Face ID);

- Идентификация по радужной оболочке глаза;

- Идентификация по сетчатке глаза;

- Идентификация по рисунку вен;

- Идентификация по голосу.

| Биометрическая: | Фальсификация |

| Отпечаток пальца | Возможна |

| Распознавание лица 2D | Возможна |

| Распознавание лица 3D | Проблематична |

| Радужная оболочка глаза | Безуспешна |

| Сетчатка глаза | Невозможна |

| Рисунок вен | Невозможна |

Отпечаток

Датчики, «запоминающие» папиллярные узоры на пальцах, встречаются в ноутбуках, смартфонах, электронных замках, платежных терминалах — это самый популярный и простой метод биометрии. Он дешев в производстве и экономит время пользователя — идентификация происходит быстрее, чем при вводе пароля.

Основной недостаток: загрязнение считывающей поверхности, частые сбои, невозможность использования в перчатках.

Повышенное содержание влаги в кожных покровах, механическое повреждение, холод — эти и другие факторы, влияющие на целость рисунка папилляр, приводят к многочисленным ошибкам в работе датчиков.

Уровень безопасности: возможен взлом.

Жировой отпечаток пальцев легко скопировать с гладкой поверхности и нанести на латексную или силиконовую накладку, что не раз было продемонстрировано в фильмах про шпионов.

Правда это касается только оптического сканера, срабатывающего на прикосновение. Линейные тепловые, они же кремневые сканеры, обмануть гораздо сложнее — для активации необходимо провести настоящим пальцем.

Есть еще один тип сканеров, который только проходит тестирование, но уже получил сертификат безопасности от ФБР. Светоизлучающий датчик в виде пленки может считывать биометрические данные с сухой и влажной кожи, под прямыми солнечными лучами. Устройство от компании Sherlock, устойчиво к механическим повреждениям и легче других сканеров на 95%.

Распознавание лица

Технология Face ID пришла на смену идентификатору отпечатка пальцев, как надежный способ защиты гаджета от взлома. Сканер «запоминает» геометрию лица, положение лба, подбородка, глубину посадку глаз и другие параметры.

Основной недостаток: чувствительность к любым изменениям внешнего облика, зависимость от освещенности.

Головной убор, отбрасывающий тень, очки, борода, новая прическа и другие факторы может привести к ошибке идентификации.

Уровень безопасности: возможен взлом.

В бюджетных моделях смартфонов и ноутбуков устанавливаются недорогие датчики с функцией 2D-идентификации — такую систему можно обмануть даже с помощью качественной фотографии.

Face ID 3D — достаточно надежный метод, изготавливать объемную копию лица долго и дорого. Наличие головных уборов, усов не влияет на скорость и точность идентификации, но все 3D-сканеры лица чувствительны к яркому свету и могут выдавать ошибку идентификации в солнечный день.

Радужная оболочка глаза

Самая перспективная технология идентификации личности основана на измерении уникальных характеристик нитевидных мышц, удерживающих зрачок нашего глаза. Датчик измеряет ширину и глубину складок, изгибы мышц, фиксирует дрожание зрачка и моргание глаза. Собрав всю информацию и оцифровав ее, биометрический сканер с высоким уровнем точно определяет личность.

Уровень безопасности: практически невозможно взломать.

Изготовление подобных датчиков обходится дешевле, чем сканеров сетчатки глаза, они миниатюрны и просты в использовании. Срабатывает датчик на расстоянии 30 см со скоростью 1 секунды.

Сканер сетчатки глаза

В фантастическом кино 20-го века сканер сетчатки изображался, как большой механический глаз, просвечивающий лицо героя киноленты зелеными или красными лучами. В реальности луч лазера невидимый.

Основной минус: для успешной идентификации необходимо замереть и сфокусировать взгляд на несколько секунд.

Уровень безопасности: максимальный.

Размещать подобный сканер в мобильном устройстве не имеет смысла. Он дорог в производстве, у него медленная скорость срабатывания. Сканер можно приобрести отдельно в качестве периферийного устройства и подключить через USB к своему ноутбуку.

Рисунок вен или FingoPay

Более сложный вариант идентификации отпечатков пальцев. Высокоскоростная камера фиксирует изображение рисунка вен, «подсвеченных» лазерными лучами — свет проходит сквозь кожу и поглощается венозной кровью. Технология впервые была опробована в лондонских пабах и применяется сейчас японскими банкирами. Теоретически существует 3,5 миллиарда уникальных венозных узоров. Учитывая, что людей на планете более 7 миллиардов, есть шанс выпить в баре за чужой счет.

Основной недостаток: изменения рисунка с возрастом и при различных заболеваниях.

Геометрия ладоней

Метод, пришедший к нам из начала 20-го века, когда при аресте подозреваемого измеряли и записывали все антропометрические данные — длину, ширину и высоту ног, рук, головы, грудной клетки и т.д. Современная дактилоскопия осуществляется с помощью сканера размером с планшет. Используется в государственных учреждениях. Не пользуется популярностью из-за низкой надежности измерений и высокой вероятности совпадений.

Идентификация по голосу

Технология, основанная на сравнении амплитуды колебания звуковых волн. Потеряла свою актуальность в связи с распространением переносимых звукозаписывающих устройств. Иногда используется, как один из элементов многофакторной идентификации в сочетании с анализом мимики лица.

Можно ли взломать систему биометрии

Ответ на этот вопрос зависит от качества сканера. Эксперименты блогеров показали — сканеры отпечатков пальцев можно обмануть с помощью латексной перчатки, желатина, листка бумаги с оттиском.

Достаточно проявить жировой отпечаток с любой поверхности с помощью цианакрилата и «скопировать» его на скотч.

Иногда сами разработчики делают устройство с качественным сканером небезопасным. Например, датчик отпечатков пальцев на Nokia 10 можно было «взломать» упаковкой жвачки.

Примитивные 2D-сканеры лица можно обмануть с помощью цветной фотографии:

или маски за 200 долларов:

Веру в безупречность Face ID подорвал недавний скандал, связанный с распространением дипфейков — поддельных изображений знаменитостей. Датчик, считывающий изображение с экрана, принимал цифровую голову за хозяина устройства.

Как сбросить отпечатки пальцев или Face ID

Если устройство не распознает хозяина после бурной вечеринки, придется с ним поговорить по душам. Большинство смартфонов при первом включении предлагают установить цифровой или графический пароль и только потом сделать первый «слепок» своего лица или 5 отпечатков пальцев.

Для доступа к настройкам телефона необходимо ввести этот пароль и сбросить все настройки идентификации.

Забыл пароль

После 10 неправильных вводов пароля, смартфон услужливо предлагает сбросить все настройки и стереть данные. Если есть бэкап, вы сможете вернуть телефон к заводским настройкам, восстановить данные и дальше пользоваться устройством.

Еще один способ

Владельцы заблокированных телефонов могут получить доступ к своим гаджетам через личный кабинет пользователя Apple и Xiaomi. Понадобиться указать серийный номер телефона — IMEI адрес, дополнительно может потребоваться фотография коробки и чека из магазина.

Метод перебора

Если вышеуказанные способы по каким-то причинам не подошли, можно получить доступ к инженерному меню через функцию Device Firmware Update во время процедуры установки новой прошивки. В инженерном режиме нет лимита на количество попыток ввода пароля, методом перебора есть шанс случайно «натыкать» подходящую комбинацию.

Отвлеките Siri

Siri и другие голосовые помощники довольно легкомысленны, если отвлечь их вопросом, можно разблокировать телефон в обход защиты.

Спросите у Siri: «Который сейчас час», как только откроется встроенный браузер с указанием текущего времени, нажмите кнопку «Главное меню» – автоматически откроется рабочий стол со всеми иконками. Функцию показа браузера можно заблокировать через меню устройства.

Если функция заблокирована, на вопрос: «Который час», Siri в 12-м iPhone отвечает всплывающим сообщением:

Для получения доступа к меню необходимо нажать на push-уведомление, свайпнуть вниз, нажать плюсик для добавления в список город с другим часовым поясом, выбрать добавленный город, зажать кнопку «Удалить», свайпнуть вверх.

Что дает биометрическая идентификация

Из-за развития мощности вычислительных устройств пароль уже не так надежен, как прежде. Элементарным методом перебора можно взломать пароль любой сложностью за несколько часов или дней.

Биометрическая идентификация — быстрый и легкий способ получить доступ к своему устройству, без необходимости запоминать сложные пароли. Из-за программных ошибок (багов) в некоторых устройствах можно обойти биометрическую защиту, но такие уязвимости после обнаружения быстро устраняются с помощью обновлений прошивки.

Безопасно ли хранить свои биометрические данные — вопрос дискуссионный. Телефон или ноутбук не хранит фотографии лиц, глаз, отпечатков, он создает цифровой слепок и переводит его в нули и единицы. Для идентификации используются только цифры и ничего более.

Сканеры, использующиеся в мобильных гаджетах, надежно охраняют конфиденциальные данные от мелких воришек и взломщиков-любителей. Профессионала же не остановит не один замок.

Tesla запускает услугу аренды солнечных батарей, может получить систему солнечных батарей за 50 долларов в месяц – Electrek

Видео: СОЛНЕЧНЫЕ БАТАРЕИ TESLA МОЖНО АРЕНДОВАТЬ ЗА 50 ДОЛЛАРОВ В МЕСЯЦ НО НЕ ВСЕ ТАК ГЛАДКО 2021, Август

Сегодня Tesla запускает сервис аренды солнечных батарей – совершенно новый способ получить солнечную панель на крыше всего за 50 долларов в месяц без каких-либо долгосрочных контрактов.

SolarCity впервые предложила новые модели для продажи систем солнечной энергии без первоначальных затрат, сдавая их в аренду домовладельцам и продавая им вырабатываемое электричество, как обычное электроснабжение.

Модель произвела впечатляющий рост, но потребовала, чтобы они платили за дорогостоящие системы авансом в большинстве установок, что отягощало их финансовые показатели.

Когда Tesla приобрела SolarCity в 2016 году, она постепенно отошла от этой модели, чтобы сделать компанию более устойчивой, но также разрушила ее рост.

В прошлом квартале солнечная установка Тесла упала до нового минимума.

Теперь они попытаются вернуться к росту благодаря очень агрессивной новой солнечной услуге аренды. Это не похоже на варианты лизинга SolarCity или соглашения о покупке электроэнергии (PPA).

Программа Tesla «Rent Solar» – это ежемесячное соглашение об использовании солнечной энергии Tesla для сокращения ваших счетов за электричество.

Всего за 50 долларов в месяц Тесла придет к вам домой и установит солнечную систему.

Там нет долгосрочного контракта. Пока вы платите ежемесячную плату, система будет генерировать солнечную энергию и уменьшать ваши счета за электроэнергию.

Вот базовые сборы и прогнозируемая доходность на рынках, где доступна новая программа аренды солнечной энергии Tesla:

| государственный | Ежемесячная аренда (маленькая) | Расчетное годовое поколение | Сеть |

| Аризона | $ 50 | $ 700- $ 900 | $ 110- $ 280 |

| Калифорния | $ 65 | $ 1000- $ 1400 | $ 250- $ 650 |

| Коннектикут | $ 50 | $ 700- $ 1000 | $ 80- $ 420 |

| Массачусетс | $ 50 | $ 700- $ 1100 | $ 90- $ 450 |

| Нью-Джерси | $ 50 | $ 600- $ 800 | $ 20- $ 180 |

| Нью-Мексико | $ 50 | $ 700- $ 900 | $ 100- $ 270 |

«Маленькая» система Tesla рассчитана на 3, 8 кВт и вырабатывает в среднем 9–12 кВт · ч в день.

Домовладельцы также могут напрямую приобрести такую систему за 9 500 долларов США без поощрения, но теперь у них есть возможность ничего не платить авансом, и они получают преимущество от использования солнечной энергии всего за 50 долларов в месяц.

Более крупные системы (7, 6 кВт и 11, 4 кВт) также доступны на веб-сайте Tesla.

Тесла ищет новый финансовый продукт, который поможет ускорить внедрение солнечной энергии, и покупатели смогут получить системы очень быстро.

В прошлом месяце мы сообщали о новой программе Tesla по развертыванию систем солнечной энергии в течение 24 часов с момента заказа онлайн.

Взятие Электрека

Это интересный новый продукт, который, вероятно, является самым дешевым способом получения солнечной энергии на большинстве этих рынков.

Это большой отход от бизнес-модели Tesla, чтобы сосредоточиться на зарабатывании денег на солнечной установке. Этот новый продукт приводит к тому, что Tesla должна заплатить аванс за установку, чтобы получить долгосрочный доход.

Это означает, что Tesla снова жертвует прибыльностью своего солнечного бизнеса, чтобы вернуться к росту.

Но компания явно уверена в своей структуре цен, потому что она готова установить систему без каких-либо долгосрочных контрактов.

Они платят за систему заранее и устанавливают ее всего за 50 долларов, и если клиент передумает и захочет прекратить платить, Tesla просто отключит питание системы.

Это даже оставит это на крыше клиента. Если они хотят, чтобы они сорвались с крыши, им придется заплатить Тесле 1500 долларов, чтобы убрать его.