30 привычных вещей, которые исчезнут к 2020 году

Предметы, которые останутся лишь в фильмах, книгах и нашей памяти.

В современном мире технологии развиваются стремительными темпами. Чтобы убедиться в этом, достаточно посмотреть фильмы, вышедшие пару лет назад.

Никто не знает, какие удивительные идеи принесет будущее, однако вполне можно догадаться, какие устройства в скором времени устареют. Вот 30 вещей, которыми мы, вероятно, перестанем пользоваться к следующему десятилетию.

Печатные журналы.

Недавно выпуск печатных версий прекратили Teen Vogue и Nylon. Отныне это исключительно онлайн-издания. Судя по всему, за ними последуют и другие журналы.

. и газеты

Газеты постигнет та же участь, что и журналы.

Цифровые камеры

Поскольку смартфоны теперь могут снимать фото и видео в высоком разрешении (существуют даже конкурсы iPhone-фотографии), неуклюжие цифровые камеры постепенно выйдут из употребления.

Жесткие диски

Вскоре все будут хранить информацию в «облаке», и необходимость в устройствах записи данных отпадет.

Флеш-накопители

Данные на флешке удобно переносить с одного компьютера на другой, но с развитием технологии облачных вычислений нам вообще не придется ничего переносить.

Бумажные карты

С такими приложениями, как Google Maps, потребность в бумажных картах скоро исчезнет навсегда.

GPS-навигаторы

То же самое можно сказать о GPS-навигаторах. Телефоны не только отлично справляются с их функциями, но и обладают массой дополнительных.

Бумажные документы

С развитием Google Docs и распространением цифровых подписей контракты, рецепты и прочие документы перестанут существовать в бумажной форме.

Факсы

Давайте посмотрим правде в глаза: факсы должны были исчезнуть еще давно. Вместе с бумажными документами уйдут и эти динозавры цифрового века.

Компакт-диски

Сегодня люди редко покупают музыку, особенно на физических носителях. На смену компакт-дискам придут потоковые сервисы.

DVD и Blu-ray плееры

Сервисы потокового воспроизведения видео превратят DVD и Blu-ray плееры в пылесборники.

Получение счетов по почте

Получение счетов по почте уже уходит в прошлое благодаря развитию методов онлайн-оплаты и приложений. Вскоре вы сможете оплатить все свои счета с помощью компьютера или телефона.

Калькуляторы

В подавляющем большинстве смартфонов имеется встроенный калькулятор, поэтому надобность в этом неуклюжем устройстве, выполняющем лишь одну функцию, вскоре отпадет.

Будильники

И опять на первый план выходят смартфоны. Кроме будильника у них есть таймер и секундомер.

Аналоговые часы

Умные часы пока не готовы конкурировать со смартфонами, но вполне способны побороться с аналоговыми часами.

Городской телефон

Все меньше людей пользуются городскими телефонами — их вытеснила мобильная связь. Если они где-то и останутся, то лишь в домах старшего поколения.

Таксофоны

Еще одна жертва развития сотовой связи. Большинство молодых людей ни разу в жизни не воспользовались их услугами — и пожалуй, уже не воспользуются.

Кнопки на смартфонах

iPhone X, представленный 3 ноября 2017 года, стал первым смартфоном Apple без физической кнопки «Домой». Некоторые андроидофоны уже давно от них избавились.

Справочная литература

С постоянно доступным интернетом нужда в словарях и энциклопедиях постепенно сойдет на нет.

Чековые книжки

Благодаря таким инновациям, как онлайн-банкинг и Apple Pay, чековые книжки уже стали пережитком прошлого. Будущее финансов, безусловно, цифровое.

Пароли

В этом году Apple представила FaceID (систему распознавания лица пользователя), аналогичные технологии у Microsoft появились в 2015-м. Забудьте о буквах, цифрах и специальных символах — биометрические пароли станут нормой.

Пульты управления

В будущем вам не придется искать пульт дистанционного управления или менять в нем батарейки: устройства научатся понимать голосовые распоряжения и команды со смартфонов.

Проводные наушники

Благодаря появлению Apple AirPods и Bluetooth-наушников дни mini-jack разъемов сочтены.

Проводные зарядные устройства

В скором времени их заменят беспроводные зарядки.

Парковочные счетчики

Паркоматы уйдут в прошлое, поскольку в подавляющем большинстве мест оплатить стоянку можно будет с помощью приложения.

Службы доставки

В России службы доставки, пожалуй, задержатся еще на какой-то период времени. А вот в Америке они уже постепенно исчезают. В 2016 году Белый дом предсказал, что в скором времени около 3,1 млн водителей потеряют работу. Уже сегодня служба Amazon Prime Air с помощью беспилотных летательных аппаратов доставляет посылки покупателям менее чем за 30 минут.

Ключи от автомобиля

У BMW уже есть приложение, позволяющее открыть автомобиль с помощью смартфона. В сентябре компания объявила, что рассматривает возможность полностью отказаться от ключей и заменить их приложениями для мобильных телефонов.

Турагентства

Количество турагентств постепенно сокращается. Хотя участие человека упрощает процесс бронирования, удобство интернета сужает потенциальное поле деятельности для компаний (и ужесточает конкуренцию).

Учебники

Бумажные учебники слишком дорогие в производстве и к тому же тяжелые. Не говоря уже о том, что они устаревают всего за несколько лет из-за новых открытий. По данным Scholastic, высшее образование постепенно переходит на электронные учебные материалы.

Бумажные рецепты

Медицинские рецепты существуют так долго, что уже стали притчей во языцех. Но даже в эту отрасль постепенно приходят инновации. Многие врачи уже высылают предписания или результаты обследований на электронную почту, поэтому новых технологий в этой сфере ждать придется недолго.

Если не будет смартфонов. Несколько сценариев цифрового апокалипсиса

Смартфоны слились с нашей жизнью. Сегодня трудно представить, что бы мы без них делали, ведь там и коммуникация, и навигация, и развлечения, и много чего ещё. Впрочем, трудно — не значит невозможно. Лайф провёл умозрительный эксперимент и рассказывает, что произойдёт, если в одночасье исчезнут все мобильники.

Люди станут ещё злее

Проще всего представить психологическое состояние человека. Доказано, что современные люди зависимы от сотовых телефонов. В среднем каждый человек ежедневно включает экран 150 раз и отправляет 110 сообщений, 46% людей говорят, что не могут жить без гаджета. Когда человека лишают вещи, от которой он зависим, начинается абстиненция. Исследователи из Университета Мэриленда несколько лет назад провели эксперимент, в ходе которого попросили 1000 студентов на пяти разных континентах отказаться на 24 часа от телефонов. И в США, и в Уганде люди одинаково жаловались на дискомфорт, который сопровождал их весь день. Каждый третий признался, что предпочёл бы остаться без секса, чем без смартфона. В общем, без смартфонов все станут как минимум раздражительнее и подавленнее.

Увеличится смертность в ДТП и при пожарах

Впрочем, есть перспектива более насущных проблем. Например, без сотовых телефонов не будет и мобильной связи. Неудобство в таком случае — меньшая из бед. Ведь возрастёт количество аварий и других экстремальных ситуаций с летальным исходом. Банально не с чего будет звонить в службы 112, 911 и их аналоги. Причём даже из дома. Поскольку много ли осталось домохозяйств со стационарными телефонами?

Чтобы понять, насколько велика роль мобильников в работе экстренных служб, обратимся к статистике. Например, в США за 2017 год спасатели зарегистрировали примерно 240 миллионов вызовов на номер 911. С мобильников звонили примерно в 80% случаев. Также существует ряд исследований, доказывающих, что с приходом мобильной связи службы спасения стали сохранять больше жизней.

При этом есть любопытный факт. В США до сих пор не улажен вопрос с тем, могут ли операторы передавать в службу 911 данные о месте нахождения человека, который терпит бедствие. Конфиденциальность, понимаешь ли. В России проще: операторы службы 112 спокойно могут запросить координаты гражданина, если есть необходимость.

Случится самое глобальное опоздание в истории человечества

Люди начнут массово опаздывать, причём не только на работу, поскольку вместе со смартфонами они лишатся будильников, но и в поездках. Дело в том, что Android и iOS давно заменили карты и навигаторы, которыми таксисты, автолюбители и курьеры пользуются постоянно. Остальные, может быть, открывают карты в телефоне и не каждый день, но всё равно делают это регулярно.

Увы, не удалось найти точных данных по аудитории всех GPS-сервисов, но кое-что всё равно есть. Например, информация по самому популярному карточному сервису — Google Maps. В 2017 году ежемесячная аудитория карт от Google равнялась 1,76 миллиарда юзеров. И это наверняка без аудитории Китая, где все приложения Google заблокированы. Также мы не знаем охват других карточных приложений. Наверняка наберётся ещё полмиллиарда-миллиард и мы получим охват, сопоставимый с общей аудиторией смартфонов вообще. В 2017 году она равнялась 2,7 миллиарда.

Соцсети обанкротятся, фондовый рынок рухнет, миллионы людей останутся без работы

Сегодня 2,6–2,8 миллиарда людей — около 35% населения Земли — пользуются соцсетями и мессенджерами. Почти все эти сервисы исчезнут вместе со смартфонами. А те, что останутся, получат критический урон, от которого будут долго оправляться. Однозначно исчезнут “Инстаграм” и “Снепчат”, у которых нет полноценных десктопных версий. “Твиттер” и “Фейсбук” зависнут между небом и землёй: у первого сервиса 80% всего трафика приходится на мобильники, а у “Фейсбука” — 75%.

Но не столько жалко миллиардеров, которые рулят этими корпорациями, сколько компании, которые пойдут на дно вместе с соцсетями. Только в “Фейсбуке” в 2017 году было зарегистрировано 40 миллионов бизнес-страниц. Разные организации потеряют огромный рекламный охват. Они долго будут нести убытки из-за того, что не вся и не сразу мобильная аудитория перейдёт в десктоп. Пройдёт время, прежде чем рекламный рынок перестроится. И это мы ещё не говорим о том, что огромный урон понесут Apple и Google, которым принадлежат Android и iOS. Сгинуть они, может быть, и не сгинут, но сильно “похудеют” в капитализации.

Представьте, что из мировой экономики исчезли полтора-два триллиона долларов. Фондовый рынок рухнет. Миллионы людей по всему миру потеряют работу. Возможно, начнётся вторая Великая депрессии, которая затронет не только США, но и остальных.

Кое-что изменится в лучшую сторону

Да, первое время люди будут злыми, растерянными и испуганными. Но ломка пройдёт быстро, а на смену раздражительности придёт спокойствие, поскольку произойдёт цифровой детокс. Без смартфонов мы станем потреблять меньше контента и информации. Но это не означает, что наша эпоха резко сменится на Средневековье. Скорее всего, количество получаемой информации приблизится к норме. Ведь сегодня подавляющее число людей испытывают так называемую информационную перегрузку.

Банально, но факт: мы станем лучше спать. Есть, например, исследование, доказывающее, что использование смартфона перед сном (менее чем за два часа до отбоя) негативно сказывается на качестве отдыха нашего организма.

Совершенно очевидно, что люди станут чаще общаться вербально, а не посредством электронных сообщений. Занятно, что у этого явления появится позитивный побочный эффект: мы станем лучше понимать мимику и эмоции друг друга. Ещё в 2014 году в рамках исследования учёные взяли две группы детей: 51 ребёнка на пять дней отправили в санаторий без смартфонов и компьютеров, а вторую команду оставили в обычных условиях. В конце эксперимента обеим группам показали специальные клипы с актёрами. Дети из лагеря гораздо чётче различали эмоции и мимику, чем те, которые остались дома.

10 технологий, которые исчезнут уже в ближайшие годы

Технологии постоянно совершенствуются. Фактически, они развиваются такими быстрыми темпами, что к тому моменту, когда вы покупаете новейший телефон или ноутбук, он уже устарел.

Тем не менее, вполне ожидаемо, что такие технологии будут меняться. Но через 20 лет некоторые технологии – чего вы, возможно, не ожидаете – скорее всего, больше не будут существовать.

10. Зеркало заднего вида С тем, как быстро развиваются технологии, весьма вероятно, что компании, производящие автомобили, полностью переключатся на использование камер вместо использования зеркал по старинке. Кроме того, камеры будут обязательными для беспилотных автомобилей, популярность которых также растет. Поскольку камеры дешевеют, это будет стимулировать компании заменять камерами и боковые зеркала.

С тем, как быстро развиваются технологии, весьма вероятно, что компании, производящие автомобили, полностью переключатся на использование камер вместо использования зеркал по старинке. Кроме того, камеры будут обязательными для беспилотных автомобилей, популярность которых также растет. Поскольку камеры дешевеют, это будет стимулировать компании заменять камерами и боковые зеркала.

9. Вышки сотовой связи По мере развития технологий, сокращается необходимость в оборудовании для их воплощения. В результате, больше работы можно выполнить на меньшем пространстве. Это может быть применено к телефонным вышкам, поскольку они становятся все меньше и меньше. Однажды они вообще исчезнут. Некоторые смартфоны могут полностью пропустить этап телефонных вышек и связываться непосредственно друг с другом, когда находятся на расстоянии не более 500 метров друг от друга.

По мере развития технологий, сокращается необходимость в оборудовании для их воплощения. В результате, больше работы можно выполнить на меньшем пространстве. Это может быть применено к телефонным вышкам, поскольку они становятся все меньше и меньше. Однажды они вообще исчезнут. Некоторые смартфоны могут полностью пропустить этап телефонных вышек и связываться непосредственно друг с другом, когда находятся на расстоянии не более 500 метров друг от друга.

Компания Qualcomm впервые использовала это и изучает, как применить свое открытие. Они сотрудничают с компаниями Facebook и Yahoo, чтобы те попытались создать необходимые приложения. По мере развития этой технологии, потребность в вышках сотовой связи просто отпадет. Что может быть к лучшему, учитывая, что вышки сотовой связи не очень хорошая вещь.

8. Дистанционное управление Сумасшедший поиск пульта дистанционного управления, завалившегося за диванные подушки, практически остался в прошлом. Миллиарды устройств уже подключены к Wi-Fi, что означает, что данной технологией можно управлять с помощью компьютера, планшета, смартфона и умных часов.

Сумасшедший поиск пульта дистанционного управления, завалившегося за диванные подушки, практически остался в прошлом. Миллиарды устройств уже подключены к Wi-Fi, что означает, что данной технологией можно управлять с помощью компьютера, планшета, смартфона и умных часов.

С помощью таких технологий, как Google Home и Amazon Alexa, вы уже можете управлять освещением или устройствами в вашем доме с помощью своего голоса. Представьте, насколько развитой эта технология станет через 20 лет. Даже пульты дистанционного управления для контроля климата в вашем доме станут совершенно лишними. Вы можете просто сказать своему домашнему помощнику, хотите ли вы, чтобы температура стала выше или ниже.

7. Кредитные карты Когда кредитные карты были впервые изобретены, они позволили быстро и эффективно платить за еду и развлечения. Первая кредитная карта была введена в 1950 году компанией Diners Club. За год они набрали более 20 000 держателей карт. Но это было почти 70 лет назад, а сейчас технологии меняются в мгновение ока.

Когда кредитные карты были впервые изобретены, они позволили быстро и эффективно платить за еду и развлечения. Первая кредитная карта была введена в 1950 году компанией Diners Club. За год они набрали более 20 000 держателей карт. Но это было почти 70 лет назад, а сейчас технологии меняются в мгновение ока.

Такие компании, как Starbucks и McDonald’s, уже предлагают проводить платежи с помощью своего телефона. У некоторых есть свои собственные приложения, в то время как другие используют вариант оплаты на некоторых новых смартфонах. Скоро мы сможем платить за вещи простым сканированием отпечатков пальцев.

6. Металлические ключи Технология, полностью заменяющая металлические ключи, уже существует, и это только вопрос времени, когда физические ключи будут полностью уничтожены. Новые автомобили уже заводятся от нажатия кнопки, для чего нужно только, чтобы брелок был в непосредственной близости: либо в кармане водителя, либо на цепочке ключей с другими, почти устаревшими ключами.

Технология, полностью заменяющая металлические ключи, уже существует, и это только вопрос времени, когда физические ключи будут полностью уничтожены. Новые автомобили уже заводятся от нажатия кнопки, для чего нужно только, чтобы брелок был в непосредственной близости: либо в кармане водителя, либо на цепочке ключей с другими, почти устаревшими ключами.

Представьте, что вы можете войти в здание, просто нажав кнопку на телефоне. Уже сейчас вы можете использовать замки, которые открываются с помощью голосовых команд, сканирования пальцев или сетчатки глаза, или даже определенного жеста. Верите ли вы или нет, вы можете вживить в руку небольшой имплантат, который замок будет распознавать, и открываться, как только вы приблизитесь.

5. Физические носители Это не слишком шокирует. В начале 2000-х годов, технология VHS умерла, когда появились DVD-диски-так же, как аудио кассеты были заменены компакт-дисками в конце 1980-х. Однако скоро физические носители могут совсем исчезнуть.

Это не слишком шокирует. В начале 2000-х годов, технология VHS умерла, когда появились DVD-диски-так же, как аудио кассеты были заменены компакт-дисками в конце 1980-х. Однако скоро физические носители могут совсем исчезнуть.

Потоковые сервисы, такие как Netflix и YouTube, а также услуги по требованию, включенные в кабельные пакеты, уменьшают необходимость покупать Blu-ray, который уже заменил DVD-диски. В какой-то момент даже книги будут существовать исключительно в цифровом формате.

4. Проводные зарядные устройства Представьте, что вам никогда не придется беспокоиться о том, что ваш телефон разряжается, пока вы не можете его зарядить. Нет больше пропущенных вызовов или отключений из-за проблем с питанием, и все это без необходимости подключения телефона к розетке.

Представьте, что вам никогда не придется беспокоиться о том, что ваш телефон разряжается, пока вы не можете его зарядить. Нет больше пропущенных вызовов или отключений из-за проблем с питанием, и все это без необходимости подключения телефона к розетке.

Проводные зарядные устройства для телефонов уже становятся менее востребованными, учитывая, что большинство телефонов можно заряжать с помощью беспроводных прокладок. Компании уже создают устройства, которые используют радиоволны и Wi-Fi для зарядки смартфонов.

3. Банкоматы и кошельки Способы, которые мы используем для оплаты, похоже, меняются каждые несколько лет, хотя наличка остается в фаворитах. Но что касается карт и онлайн-банкинга пройдет совсем немного времени, и правительство перестанет тратить свой бюджет на печать счетов, а вместо этого переключится на цифровую валюту.

Способы, которые мы используем для оплаты, похоже, меняются каждые несколько лет, хотя наличка остается в фаворитах. Но что касается карт и онлайн-банкинга пройдет совсем немного времени, и правительство перестанет тратить свой бюджет на печать счетов, а вместо этого переключится на цифровую валюту.

Забавный факт: сейчас, только 9% населения в мире использует наличку. Как только наличные деньги и карты медленно исчезнут, такие вещи, как кошельки и банкоматы больше не потребуются.

2. Иглы К счастью для всех, эра игл для инъекций скоро закончится. Исследователи, сотрудничающие с Массачусетским Технологическим Институтом (Massachusetts Institute of Technology), анонсировали два новых проекта, которые приведут к этому.

К счастью для всех, эра игл для инъекций скоро закончится. Исследователи, сотрудничающие с Массачусетским Технологическим Институтом (Massachusetts Institute of Technology), анонсировали два новых проекта, которые приведут к этому.

Один из них – это технология струйных инъекций, которая может выстреливать веществом со скоростью, превышающей скорость звука, проделывая микроскопическое отверстие в вашей коже. Второй проект предполагает проглатывание пациентом капсулы с иглой, расположенной внутри нее. После того, как крошечные иглы делают инъекции в слизистую оболочку желудка, они разрушаются пищеварительной системой.

1. Кинотеатры Уже не раз говорили, что дни кинотеатров сочтены. Особенно громко об этом говорили после изобретения телевизора, который дал возможность смотреть фильмы, удобно устроившись в своей гостиной.

Уже не раз говорили, что дни кинотеатров сочтены. Особенно громко об этом говорили после изобретения телевизора, который дал возможность смотреть фильмы, удобно устроившись в своей гостиной.

Хотя люди по-прежнему получают удовольствие от похода в кино, технологии продолжают развиваться. Теперь вы можете даже смотреть 3-D фильмы на некоторых телевизорах. В конечном счете, гораздо дешевле будет наслаждаться кино, сидя дома. Теперь, когда развивается технология виртуальной реальности, кто знает, куда она нас приведет?

Смартфоны в будущем нам уже не понадобятся

Metro выяснило, какие технологии их могут заменить

Смартфоны являются одними из самых популярных в мире устройств. Сегодня ими владеют миллиарды даже в самых отдалённых местах нашей планеты. Каждый раз, когда выпускается новая модель, толпы желающих готовы часами стоять в очередях, чтобы стать первыми покупателями.

Продажи гаджетов растут во всём мире, и эта тенденция, как ожидается, продолжится в ближайшее время. По данным Gartner, по всему миру во втором квартале 2017 года было продано 366,2 млн смартфонов, что на 6,7 процента больше, чем во втором квартале 2016 года. Согласно тому же исследованию, на развивающихся рынках растёт спрос на смартфоны 4G с большим объёмом памяти, улучшенными процессорами и более продвинутыми камерами.

В 2016 году объём поставок смартфонов составил около 1,47 миллиарда единиц, и, по прогнозам, этот показатель составит 1,71 миллиарда в 2020 году.

Несмотря на впечатляющие цифры, некоторые исследователи утверждают, что в следующем десятилетии смартфоны исчезнут вовсе. Их заменят новые технологии от таких гигантов, как Facebook, Microsoft и Amazon. Согласно исследованию Ericsson, смартфоны могут не дожить до 2021 года.

“Каждый второй пользователь смартфона уже думает о том, что эти гаджеты совсем скоро уйдут в прошлое, и на это потребуется всего 5 лет”, – говорится в документе.

Марк Цукерберг, создатель Facebook, разделяет это видение. Недавно он предсказал смерть смартфона в ближайшие 10 лет и замену его технологией дополненной реальности. Однако специалисты ставят под сомнение прогнозы генерального директора Facebook.

“Важно помнить, что у Цукерберга есть свои причины для продвижения новых технологий, так как Facebook в своё время пропустил революцию смартфонов. Те же Apple и Google нашли способ контролировать индустрию смартфонов с помощью программного обеспечения. В итоге Facebook не остаётся ничего, как сделать ставку на технологии дополненной реальности и виртуальной реальности в качестве преемника технологии”, – заявляет Metro Элизабет Войк, автор книги “Смартфон: Анатомия индустрии”.

Как и Facebook, другие гигантские технологические компании, такие как Microsoft и Amazon, которые были оставлены за бортом рынка смартфонов, где доминируют Apple и Samsung, прикладывают максимум усилий, чтобы ускорить “агонию смартфонов”.

Microsoft делает ставку на свой HoloLens – очки смешанной реальности, Amazon в свою очередь пытается привлечь внимание своим голосовым помощником Alexa, который стремительно набирает популярность на рынке. А Facebook подталкивает развитие дополненной реальности в рамках своей платформы.

Однако, несмотря на все усилия некоторых технологических гигантов “убить” смартфоны, специалисты сходятся во мнении, что конец этим популярным мобильным устройствам наступит не так скоро.

“Да, есть конкуренты на рынке смартфонов, но только действительно уникальный и инновационный продукт сможет вытеснить эти гаджеты из нашей жизни”, – уверен Кевин Каррен, профессор кибербезопасности в Ольстерском университете Северной Ирландии.

“Смартфоны сегодня являются самыми важными гаджетами в мире, – заключает Элизабет Войк. – Они не просто являют собой ведущие технологии, но также и задают вектор развития на будущее. Да, вполне возможно, что появится гаджет, который заменит смартфоны, но пока компании ещё не изобрели ничего, что было бы настолько же удобно и функционально, как смартфон”.

ВОПРОС – ОТВЕТ

Кевин Каррен

профессор кибербезопасности в Ольстерском университете Северной Ирландии

Каково будущее смартфонов?

Похоже, что смартфоны достигли своей так называемой окончательной формы. Мы давно дошли до этой стадии с ноутбуками и компьютерами, и то же самое произошло и со сматфонами.

Модернизация телефона уже не является экспериментом. Сейчас, как правило, улучшения касаются параметров камеры телефона, различных датчиков, разрешения экрана, возможности беспроводной связи и тому подобного. Создать настоящую инновацию сегодня довольно трудно. Да, смартфоны становятся тоньше, но прямоугольная форма и размер, колеблющийся в пределах 4 и 6,5 дюймов, остаются неизменными. В противном случае мы получаем планшет. Даже если мы впадём в кому и проснёмся через 20 лет, мы всё равно узнаем смартфон, как только нам дадут его в руки.

Какие технологии могут заменить их?

Наиболее вероятные кандидаты на замену – это роботы, управляемые голосом, которые продолжают совершенствоваться. Виртуальный собеседник представляет собой тип интерактивной компьютерной системы, предназначенной для имитации разговора с пользователем. Такие чатботы снабжены искусственным интеллектом и пытаются имитировать человеческое общение на более высоком уровне, чем традиционная система “вопрос – ответ”.

Впрочем, у дополненной реальности больше шансов, поскольку она позволяет пользователям погрузиться в мир, в котором они могут быть напуганы, взволнованы, расслаблены или как следует развлечься. И хотя впечатляющий проект HoloLense от Microsoft всё ещё далёк от массового появления на рынке, это весьма впечатляющий шаг вперёд. Средства поддержки дополненной реальности развиваются, а цены на устройства снижаются с каждым месяцем.

Какие изменения могут произойти со смартфонами?

Упростится взаимодействие со смартфоном. Уже сегодня у некоторых моделей есть функция, позволяющая пользователям отказаться от необходимости печатать сообщения.

Также будет больше взаимодействия телефонов с другими интеллектуальными устройствами, такими как “умные” часы, автомобили, камеры, ноутбуки, стиральные машины. Экраны станут более долговечными, как и корпус телефона. Такие материалы, как сапфир и графит, обещают невероятную прочность, лёгкость и тонкость.

В настоящее время распространённой биометрической технологией в телефонах является сканер отпечатков пальцев, и биометрические сенсоры также будут продолжать совершенствоваться.

3 технологии, которые могут заменить смартфоны

1. Искусственный интеллект

Он позволит взаимодействовать с объектами без необходимости контакта с экраном смартфона. Эта технология запрограммирована на понимание человеческого интеллекта.

2. Дополненная реальность

Эта технология особенно интересует Microsoft и Facebook. По мнению этих компаний, с её помощью можно положить конец монополии смартфонов.

3. Виртуальный собеседник

Голосовые команды уже набирают стремительную популярность среди пользователей смартфона. Не исключено, что скоро технология выйдет на совершенно новый уровень.

Зашифрованный мир: как работает WannaCry и что умеют программы-вымогатели?

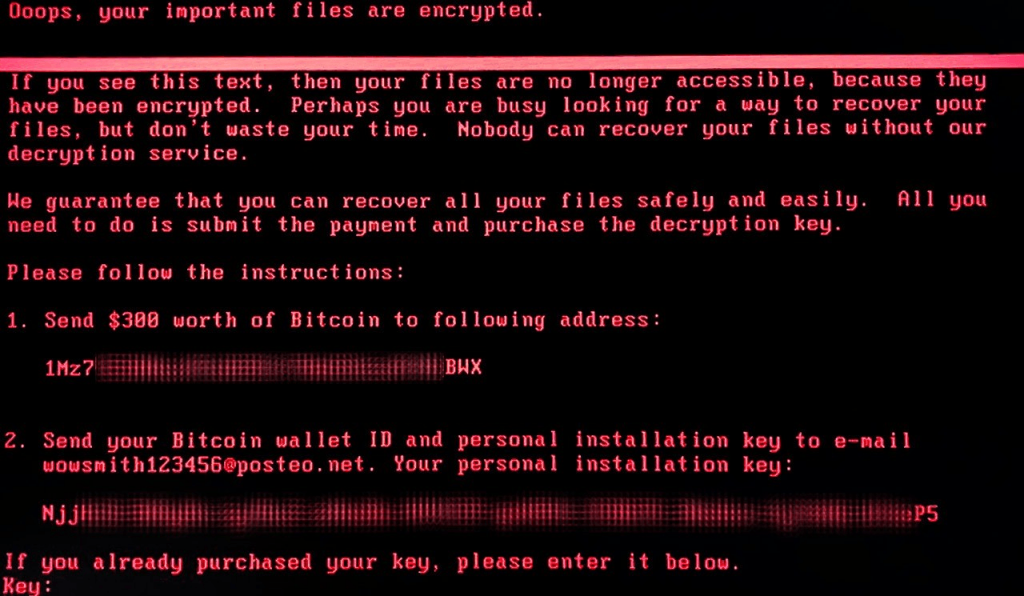

«Новый вымогатель WCry / WannaCry распространяется, как ад», — не скрывали эмоций исследователи из MalwareHunterTeam в пятницу утром. Меньше чем за два часа заражение было обнаружено в 11 странах мира: России, Великобритании, США, Китае, Испании, Италии, Вьетнаме, Тайване. К вечеру пятницы было зафиксировано 45 000 попыток атак в 74 странах мира. Атакам подверглись около 40 клиник в Англии и Шотландии, одна из крупнейших телекоммуникационных компаний Испании Telefonica. Масштабное заражение произошло в России (по нашим данных, обнаружено 5014 зараженных вирусом хостов) — о проблемах сообщали в «Мегафоне», МВД (в ведомстве подтвердили блокирование порядка 1 000 компьютеров).

Заражение, как установили криминалисты (компании автора, Group IB — Forbes) происходит не через почтовую рассылку, а весьма необычным образом: WannaCry сам сканирует сеть на предмет уязвимых хостов (на скриншоте — список IP адресов, которые сканирует вирус со скоростью 50 000 000 IP в минуту) и, используя сетевую уязвимость ОС Windows, устанавливается на компьютеры. Этим объясняется скорость распространения: вирус работает не по конкретным целям, а «прочесывает» сеть и ищет незащищенные устройства. WannaCry шифрует файлы, но не все, а наиболее ценные — базы данных, почту, потом блокирует компьютеры и требует выкуп за восстановление доступа к данным — $300 в биткоинах. К тому же, если зараженный компьютер попал в какую-то другую сеть, вредоносная программа распространится и в ней тоже – отсюда и лавинообразный характер заражений.

Есть еще одна причина успеха стиль масштабной атаки. WannaCry, как предположили эксперты, использует известную сетевую уязвимость ОС Windows, которая хотя и была закрыта Microsoft — в марте было выпущено обновление Security Bulletin MS17-010, но не все пользователи его установили. Любопытно другое: эксплоит ETERNALBLUE — оказался из арсенала шпионских инструментов Агентства национальной безопасности США (АНБ), которые были выложена в открытый доступ хакерами Shadow Brokers. Это не первый случай — с помощью одного из инструментов АНБ — бэкдора DOUBLEPULSAR из утечки Shadow Brokers хакерам удалось заразить более 47 000 компьютеров OC Windows в США, Великобритании, на Тайване.

Наследство Поппа

Программы-вымогатели известны давно: еще в конце 80-х вирус AIDS («PC Cyborg»), написанный Джозефом Поппом, скрывал каталоги и шифровал файлы, требуя выплатить около $200 за «продление лицензии». Сначала программы-вымогатели были нацелены только на обычных людей, использующих компьютеры под управлением Windows, но сейчас сама угроза стала серьезной проблемой для бизнеса: программ появляется все больше, они становятся дешевле и доступнее. Вымогательство с использованием вредоносных программ — основная киберугроза в 23 странах Евросоюза. Один из самых распространенных вирусов-вымогателей программа CryptoLocker — начиная с сентября 2013 года заразил более четверти миллиона компьютеров в странах ЕС.

В 2016 году количество атак шифровальщиков резко увеличилось – по оценкам аналитиков, более, чем в сто раз по сравнению с предыдущим годом. Это – нарастающий тренд, причем под ударом, как мы увидели сегодня, совершенно различные компании и организации. Угроза актуальна даже для некоммерческих организаций. Так как для каждой крупной атаки вредоносное ПО модернизируется и тестируется злоумышленниками на «прохождение» через антивирусную защиту, антивирусы, как правило, против них бессильны.

Преступники стараются зашифровать не просто файлы, а базы данных 1С, рабочие документы, резервные копии и т.д. Именно поэтому жертвой вымогателей чаще всего становятся аудиторские, кредитно-финансовые и бухгалтерские компании, аккумулирующие большие массивы финансовой информации — потерять их, особенно в на этапе сдачи годового отчета — большая угроза для любой компании. Шифрование, используемое этими программами, надежно, и найти альтернативного способа кроме, как получить ключ расшифровки данных от атакующего, либо с его сервера невозможно. После того, как файлы зашифрованы, появляется сообщение, в котором описывают сколько и куда необходимо перевести денег, чтобы получить ключ расшифровки. Как правило оплата производится в Bitcoin. Многие соглашаются заплатить вымогателям, лишь бы восстановить доступ к драгоценным данным, и тем самым финансируют развития этого вида киберпреступлений. Основной способ распространения таких программ – рассылки по электронной почте вложений под видом банковских выписок, счетов, актов-сверок, уведомлений о вызове в суд и т.п. (но как мы говорили выше, WannaCry распространяется по-другому).

Что такое бэкдор и как предотвратить вирусные атаки

Бэкдор — это любой метод, который позволяет кому-либо — хакерам, правительствам, ИТ-специалистам и т. д. — получить удаленный доступ к вашему устройству без вашего разрешения или ведома.

Хакеры могут установить бэкдор на ваше устройство, используя вредоносное ПО, используя уязвимости вашего программного обеспечения или даже напрямую устанавливая бэкдор в аппаратное обеспечение / прошивку вашего устройства.

Как только хакеры входят в вашу машину без вашего ведома, они могут использовать бэкдоры по разным причинам, например:

- Наблюдение,

- Кража данных,

- Криптоджекинг,

- Саботаж,

- Атака вредоносного ПО.

Никто не застрахован от взлома бэкдором, и хакеры постоянно изобретают новые методы и файлы вредоносных программ, чтобы получить доступ к пользовательским устройствам.

Если вы думаете, что стали жертвой бэкдор-атаки, вы можете многое сделать, чтобы закрыть бэкдоры в своей системе, оценить нанесенный ущерб и предотвратить еще один взлом бэкдора в будущем.

Что такое бэкдор и как он работает?

В кибербезопасности бэкдор — это все, что может позволить стороннему пользователю проникнуть на ваше устройство без вашего ведома или разрешения.

Бэкдоры могут быть установлены в двух разных частях вашей системы:

- Железо / прошивка. Физические изменения, обеспечивающие удаленный доступ к вашему устройству.

- Программное обеспечение. Файлы вредоносного ПО, которые скрывают свои следы, чтобы ваша операционная система не знала, что к вашему устройству обращается другой пользователь.

Бэкдор может быть установлен разработчиками программного обеспечения и оборудования для целей удаленной технической поддержки, но в большинстве случаев бэкдоры устанавливаются либо киберпреступниками, либо назойливыми правительствами, чтобы помочь им получить доступ к устройству, сети или программному приложению.

Любое вредоносное ПО, которое предоставляет хакерам доступ к вашему устройству, может рассматриваться как бэкдор — в том числе руткиты, трояны, шпионское ПО, криптоджекеры, клавиатурные шпионы, черви и даже программы-вымогатели.

Как работают бэкдор-атаки?

Чтобы киберпреступники смогли успешно установить бэкдор на ваше устройство, им сначала необходимо получить доступ к вашему устройству посредством физического доступа, атаки вредоносного ПО или эксплуатации уязвимости системы — вот некоторые из наиболее распространенных уязвимостей, на которые нацелены хакеры:

- Открытые порты,

- Слабые пароли,

- Устаревшее программное обеспечение,

- Слабые межсетевые экраны.

Эксплойты — это целевые атаки, которые используют уязвимости программного обеспечения (обычно в веб-программном обеспечении, таком как браузеры, Adobe Flash, Java и т. д.), чтобы предоставить хакерам доступ к вашей системе.

Для целей этой статьи все, что вам нужно знать, это то, что существуют вредоносные веб-сайты и рекламные объявления, которые сканируют ваш компьютер на предмет уязвимостей программного обеспечения и используют эксплойты для таких действий, как кража ваших данных, сбой вашей сети или установка бэкдора на ваше устройство.

Итак, как только вредоносный файл заражает ваше устройство, или если ваше устройство физически скомпрометировано (украдено или взломано), или вы стали целью атаки с использованием эксплойтов, хакеры могут установить бэкдор в вашей системе.

Вот несколько примеров различных часто используемых бэкдоров:

- Трояны. Трояны — это вредоносные файлы, которые выдают себя за легитимные файлы, чтобы получить доступ к вашему устройству. После того, как вы нажмете «Разрешить программе вставки здесь вносить изменения на вашем устройстве?» на вашем компьютере, троянец сможет установить себя на ваше устройство. Троянские бэкдоры могут позволить пользователям получать доступ к вашим файлам и программам или устанавливать более серьезные вредоносные файлы на ваше устройство.

- Руткиты. Руткиты — это сложные вредоносные программы, которые могут скрывать свою деятельность от операционной системы, чтобы операционная система предоставляла руткиту права безопасности (root-доступ). Руткиты могут позволить хакеру удаленный доступ к вашему устройству, изменять ваши файлы, наблюдать за вашей деятельностью и саботировать вашу систему. Руткиты могут иметь форму программного обеспечения или даже физически модифицированных компьютерных чипов.

- Аппаратные бэкдоры. Аппаратные бэкдоры — это модифицированные компьютерные микросхемы или другая прошивка / оборудование, которые предоставляют доступ к устройству не пользователям. Это могут быть телефоны, устройства IoT, такие как термостаты, домашние системы безопасности, маршрутизаторы и компьютеры. Аппаратные бэкдоры могут передавать пользовательские данные, обеспечивать удаленный доступ или использоваться для наблюдения. Аппаратные бэкдоры могут поставляться вместе с продуктами (либо изготовителями-мошенниками, либо для каких-то нечестных целей), но они также могут быть физически установлены в случае кражи устройства.

- Криптографические бэкдоры. Криптографические бэкдоры — это, по сути, «главный ключ», который может разблокировать каждую часть зашифрованных данных, использующих определенный протокол шифрования. Стандарты шифрования, такие как AES, используют сквозное шифрование, так что только стороны, которые обменялись случайно сгенерированным криптографическим ключом, могут расшифровать передаваемую информацию. Бэкдоры — это способ разорвать этот безопасный диалог, манипулировать сложной математикой конкретного криптографического протокола, чтобы предоставить внешнему пользователю доступ ко всем зашифрованным данным, совместно используемым сторонами.

Примеры атак через бэкдор

- Криптоджекер DoublePulsar. В 2017 году исследователи безопасности обнаружили, что бэкдор — вредоносное ПО DoublePulsar (которое изначально было разработано АНБ, Агентством национальной безопасности США) использовалось для мониторинга компьютеров с Windows, устанавливая криптоджекинг на компьютеры с достаточной памятью и мощностью процессора. Криптоджекинг украл вычислительную мощность зараженных компьютеров для майнинга биткойнов, тайно присоединив тысячи компьютеров к огромному ботнету для майнинга криптовалют.

- Dual_EC (криптографический бэкдор АНБ). Dual_EC — это криптографический протокол, который использует математическую формулу, называемую эллиптической кривой, для генерации сложных случайных чисел, необходимых для шифрования пользовательских данных. Однако Dual_EC также имеет бэкдор, что означает, что он может быть расшифрован пользователями высокого уровня с помощью секретного ключа. АНБ подтолкнуло множество крупных компаний принять Dual_EC в качестве своего основного криптографического протокола, и в 2013 году Эдвард Сноуден слил документы, которые доказывали, что АНБ владело секретными ключами, по сути, позволяя им расшифровывать и читать любые сообщения, зашифрованные с помощью Dual_EC. Такие компании, как Blackberry, RSA, Cisco и Microsoft, все использовали Dual_EC в различных своих продуктах, что сделало миллионы пользователей открытыми для наблюдения со стороны АНБ.

- PoisonTap. PoisonTap — это вредоносная программа-бэкдор, которая позволяет хакерам получить доступ практически к любому веб-сайту, на который вы вошли (включая сайты, защищенные двухфакторной аутентификацией). PoisonTap — довольно устрашающая вредоносная программа, но, к счастью, ее можно установить только путем непосредственного подключения компьютера Raspberry Pi к USB-порту жертвы. PoisonTap был разработан хакером Сэми Камкаром и не использовался в широкомасштабных атаках.

Уязвимы ли вы к атакам через бэкдор?

К сожалению, да — у большинства пользователей есть множество слабых мест в своих онлайн-аккаунтах, сетях, устройствах и даже устройствах, подключенных к интернету (IoT).

Вот некоторые из методов, которые хакеры используют для установки бэкдоров на пользовательские устройства:

- Скрытые / законные бэкдоры. Скрытые бэкдоры намеренно устанавливаются разработчиками программного обеспечения для обеспечения удаленного доступа для выполнения законных функций, таких как поддержка клиентов или решение проблем с программным обеспечением. Тем не менее, наиболее уважаемые производители включают только бэкдоры с максимальной защитой для предотвращения нечестной игры, но отчет за 2020 год показал, что китайский производитель Xiongmai поставлял тысячи камер, видеорегистраторов, сетевых видеорегистраторов и других продуктов с аппаратными бэкдорами, которые могли позволить кому угодно (например, CCP) для удаленного доступа, управления и наблюдения за пользователями на их устройствах.

- Открытые сетевые порты. Открытый порт в сети принимает трафик из удаленных мест, и в результате он может создать слабое место, которое может быть использовано хакерами. Хакеры обычно нацелены на неиспользуемые порты — это позволяет им устанавливать бэкдоры, которые получают доступ к вашему устройству, при этом никакое программное обеспечение не предупреждает вас о вторжении. Это не должно быть проблемой для большинства домашних пользователей, потому что порты наших маршрутизаторов по умолчанию закрыты. Однако технически подкованные пользователи и владельцы малого бизнеса должны быть очень осторожны с тем, какие порты они оставляют открытыми и какие уязвимости создают эти открытые порты. Многие ИТ-специалисты используют «Shodan» для обеспечения максимальной безопасности своих сетей.

- Слабые пароли. Слабый пароль может дать хакерам немедленный доступ к вашим учетным записям — как только хакеры взломали одну учетную запись, им будет очень легко получить доступ к другим вашим учетным записям и устройствам. Хорошим примером того, как хакеры используют пароли по умолчанию, является ботнет Mirai 2016 года, который затронул 2,5 миллиона устройств IoT по всему миру. Mirai был разработан для сканирования интернета в поисках устройств IoT с использованием паролей по умолчанию, взлома этих устройств и порабощения их ботнетом, просто вводя правильные пароли.

- Устаревшее программное обеспечение. Хакеры используют эксплойт-атаки для установки вредоносных программ (включая бэкдоры) на пользовательские устройства. Но если вы будете постоянно обновлять все свое программное обеспечение, вы, вероятно, не станете жертвой атаки с использованием эксплойтов.

- Доверчивые пользователи. Большинство атак вредоносного ПО зависит от ошибки пользователя — вы хотите получить бесплатную программу или торрент с последним фильмом Marvel, или вы нажимаете ссылку для большой продажи, а затем внезапно в конечном итоге отдаете свою информацию или устанавливаете файл вредоносной программы.

Лучшие способы предотвращения атак через бэкдор

Бэкдоры сложно обнаружить. Обычные пользователи не могут обнаружить бэкдор, просто открыв диспетчер задач.

Но есть несколько простых шагов, которые вы можете предпринять, чтобы обезопасить свое устройство от вирусных атак через бэкдоры, например:

Используйте антивирус

Всегда используйте передовое антивирусное программное обеспечение, которое может обнаруживать и предотвращать широкий спектр вредоносных программ, включая трояны, криптоджекинг, шпионское ПО и руткиты.

Антивирус обнаружит бэкдор-вирусы и устранит их, прежде чем они смогут заразить ваш компьютер.

Хорошее антивирусное программное обеспечение, такое как «Norton 360», также включает в себя такие инструменты, как мониторинг Wi-Fi, расширенный брандмауэр, веб-защиту, а также мониторинг конфиденциальности с помощью микрофона и веб-камеры, чтобы обеспечить максимальную безопасность в интернете.

Скачивайте с осторожностью

Бэкдоры часто связаны с, казалось бы, законными бесплатными программами, файлами и приложениями.

При загрузке любого файла из интернета проверьте, получаете ли вы только тот файл, который хотели, или есть какие-то неприятные попутчики.

Даже файл, который ведет себя как файл, который вы ищете, может быть трояном.

Всегда загружайте файлы с официальных сайтов, избегайте пиратских сайтов и устанавливайте антивирус с защитой в реальном времени, который может помечать вредоносные файлы, прежде чем вы даже загрузите их в свою систему.

Используйте брандмауэр

Брандмауэры необходимы для защиты от бэкдора — они контролируют весь входящий и исходящий трафик на вашем устройстве.

Если кто-то за пределами вашей одобренной сети пытается проникнуть на ваше устройство, брандмауэр заблокирует его, а если приложение на вашем устройстве пытается отправить данные в неизвестное сетевое расположение, брандмауэр также заблокирует это приложение.

Расширенные брандмауэры могут обнаруживать неавторизованный бэкдор-трафик, даже если обнаружение вредоносного ПО вашим устройством было обманом.

Windows и macOS имеют довольно приличные встроенные брандмауэры, но они недостаточно хороши.

Существует несколько антивирусных программ с хорошими брандмауэрами (у «McAfee» отличная защита сети), и вы также можете рассмотреть возможность приобретения интеллектуального брандмауэра, который представляет собой физическое устройство, которое вы подключаете к маршрутизатору, чтобы обеспечить максимальную безопасность вашей сети.

Используйте менеджер паролей

Менеджеры паролей генерируют и хранят информацию для входа во все ваши учетные записи и даже помогают вам автоматически входить в них.

Вся эта информация надежно зашифрована с использованием 256-битного шифрования AES и заблокирована мастер-паролем.

Продвинутые менеджеры паролей, такие как «Dashlane», могут даже повысить безопасность вашего хранилища паролей с помощью биометрического входа в систему или инструментов 2FA, таких как генераторы TOTP и USB-токены.

Поскольку они генерируют случайные сложные пароли, менеджеры паролей значительно усложняют хакерам проникновение в вашу сеть или распространение по ней в случае, если в вашей системе установлен бэкдор.

Будьте в курсе обновлений / исправлений безопасности

Бэкдор-атаки довольно редки, и большинство хакеров просто повторно используют одни и те же эксплойты и вредоносные программы, потому что это дешево и легко для них. Плюс — это работает.

Каждый третий ИТ-специалист (34%) в Европе признал, что их компания была взломана в результате не исправленной уязвимости.

Разработчики программного обеспечения часто публикуют новые патчи для исправления уязвимостей в своем программном обеспечении, и установить эти обновления несложно.

Многие программы даже включают функцию автоматического обновления.

Если вы пользователь macOS или Windows, перейдите к своим настройкам и включите «Автоматические обновления» — особенно важно постоянно обновлять вашу ОС, потому что бэкдоры зависят от того, как обмануть вашу операционную систему.

Часто задаваемые вопросы об атаках через бэкдор

Что такое бэкдор в кибербезопасности?

Бэкдор является любым методом, который может позволить другому пользователю получить доступ к устройству без вашего ведома или согласия (и, как правило, без знания устройства).

Бэкдор может быть установлен разработчиками программного и аппаратного обеспечения или киберпреступниками для получения несанкционированного доступа к устройству, установки вредоносного ПО, кражи пользовательских данных или саботажа в сети.

Как работают бэкдорные атаки?

При атаке через бэкдор хакеры сначала находят на вашем устройстве слабое место или скомпрометированное приложение для использования — это может быть уязвимость в приложении, открытый порт в вашей сети, учетная запись со слабым паролем или вредоносное ПО, которое было установлено на вашем устройстве.

Затем хакер использует сложные инструменты, чтобы обмануть ваше устройство, вашу сеть или вашу онлайн-учетную запись, заставив их думать, что бэкдор является законным приложением.

После взлома вашего устройства бэкдор можно использовать для развертывания на нем вредоносных программ (например, криптоджекеров, руткитов или программ-вымогателей), кражи ваших данных и слежки за вашей деятельностью или просто установки вирусов, чтобы вывести устройство из строя.

Что киберпреступники могут делать с бэкдором?

В зависимости от того, насколько сложна программа-бэкдор, она может позволить хакерам выполнять вредоносные действия, такие как DDoS-атаки, отправка и получение файлов, изменение настроек системы, создание снимков экрана и трюки, такие как открытие и закрытие DVD-привода.

Хакеры могут даже получить удаленный доступ к вашему устройству со своего компьютера с помощью бэкдора, перемещаясь по всем вашим файлам и программному обеспечению, не выходя из собственного дома.

Эдвард Сноуден сообщил, что АНБ внедрило бэкдоры в тонны пользовательской электроники и даже в широко распространенные криптографические протоколы, что позволило им прослушивать чьи-либо разговоры, активировать микрофоны и камеры и удаленно собирать пользовательские данные.

Как предотвратить бэкдор-атаки?

Существуют стратегии, которые можно использовать для предотвращения и снижения риска бэкдор-атаки, но первым и наиболее важным шагом в защите от вредоносных программ является получение надежной антивирусной программы.

Например, «Norton 360» поставляется с защитой в реальном времени (которая может предотвратить установку вредоносного ПО на ваш компьютер), брандмауэром (который может обнаруживать и предотвращать нежелательный веб-трафик), менеджером паролей (который может предотвратить взлом ваших учетных записей), сканер уязвимостей (который может сказать вам, нужны ли вам обновления программного обеспечения) и мониторингом темной сети (который может предупредить, если ваши данные были взломаны).

Кроме того, просто руководствуйтесь здравым смыслом в интернете.

По возможности используйте только веб-сайты HTTPS, избегайте пиратских веб-сайтов, не передавайте свою личную информацию ненадежным сайтам и сканируйте любые файлы, которые вы загружаете, с помощью антивирусной программы.

Десять самых громких кибератак XXI века

Что такое кибератака и какой она бывает?

Кибератака — или хакерская атака — это вредоносное вмешательство в информационную систему компании, взлом сайтов и приложений, личных аккаунтов и устройств [1].

Главные цели — получить выгоду от использования этих данных или шантажа владельцев. Есть целые хакерские группы, которые взламывают сайты, инфраструктуры и сервисы, чтобы заявить о себе. Такие атаки сравнимы с террористическими.

Кибератаки различают по способу воздействия:

- Вредоносное ПО: вирусные программы, которые заражают устройство. Они блокируют работу устройства или отдельных сервисов, устанавливают программы для сбора данных и слежки, копируют и/или уничтожают файлы.

- Фишинг: рассылка сообщений или электронных писем с вредоносным кодом. При переходе по ссылке мошенники получают доступ к вашим личным и платежным данным.

- Кибератака через посредника (MitM): хакеры перехватывают данные и переписку между двумя людьми или устройствами. Это делают при помощи публичной Wi-Fi-сети или вредоносного ПО.

- «Отказ в обслуживании»(DDoS-атака): хакеры инициируют непрерывный поток запросов или посещений сайта или сервиса. В результате он обрушивается и перестает работать.

- Внедрение SQL-кода: вредоносный код внедряется на сервер, который обрабатывает SQL-запросы (Structured Query Language — структурированный язык запросов), то есть запросы к структурированным базам данных. Иногда достаточно просто ввести код в строке поиска.

- Уязвимость нулевого дня (0-day): когда атакуют уязвимости, которые сами разработчики еще не обнаружили и не успели устранить.

- Туннелирование DNS: кибератака с применением протокола DNS для передачи постороннего трафика HTTP и других протоколов через порт 53. DNS (англ. Domain Name System «система доменных имен») — распределенная система для получения информации о доменах: IP-адреса по имени хоста (компьютера или устройства), маршрутизации почты и др. Так хакеры извлекают данные из системы и перенаправляют их в свою среду или наоборот.

1. WannaCry — самый массовый вирус десятилетия

Когда: май 2017 года.

Кого или что атаковали: компьютеры на ОС Microsoft Windows.

Что произошло:

WannaCry — вредоносная программа-вымогатель, которая использовала уязвимость нулевого дня в различных версиях Windows. Проникая в компьютеры, вирус зашифровывал все содержимое, а затем начинал требовать деньги за разблокировку. Однако расшифровать файлы было невозможно.

Впервые его обнаружили в Испании, а затем и в других странах. Больше всего пострадали Россия, Украина и Индия. Из-за WannaCry остановилась работа банков, правительственных организаций, аэропортов. В ряде британских больниц не смогли провести срочные операции. Код вируса выглядел слишком примитивным и как будто недописанным. Поэтому появились версии, что разработчик случайно выпустил его раньше времени [2]. В пользу этого говорит и то, что коды для расшифровки не работали. Предполагают, что изначально WannaCry должен был поразить все устройства на Windows.

Остановить вирус удалось исследователю Маркусу Хатчинсу под ником Malwaretechblog. Он обратил внимание, что перед тем, как зашифровать файлы, программа отправляет запрос на несуществующий домен. Хатчинс зарегистрировал этот домен, после чего WannaCry перестал причинять вред. В создании вируса подозревают Lazarus Group и другие группировки, связанные с Агентством национальной безопасности США: данные об уязвимости были известны только АНБ.

Ущерб: вирус успел заразить 500 тыс. компьютеров в 150 странах мира и нанести ущерб в $1 млрд [3].

2. Petya/NotPetya/ExPetr — самый большой ущерб от кибератаки

Когда: июнь 2017 года.

Кого или что атаковали: крупные корпоративные сети компаний и госслужб по всему миру

Что произошло:

Первая версия вируса появилась еще в марте 2016 года, но серьезные кибератаки начались в 2017-м. Не все согласны с тем, что в обоих случаях это был один и тот же вирус, но значительная часть кода действительно совпадала. По поводу названия тоже возникли споры: исследователи из «Лаборатории Касперского» предпочитают называть вирус New Petya, NotPetya или ExPetr [4].

Так же, как и WannaCry, Petya и его поздние версии поражали компьютеры на ОС Microsoft Windows. Они зашифровывали файлы — точнее, базу данных с информацией обо всех файлах на диске — и данные для загрузки ОС. Затем вирус требовал выкуп в биткоинах.

Но коды для расшифровки не помогали, а, наоборот, уничтожали все данные на жестком диске. При этом вирус получал полный контроль над всей инфраструктурой компании, и защита от WannaCry против него уже не действовала.

Для создания NotPetya использовали коды хакерской группировки Equation, выложенные в открытый доступ. В октябре 2020 власти США обвинили хакерскую группировку Sandworm [5], состоящую из сотрудников российского ГУ ГШ, в причастности к вирусу NotPetya и другим кибератакам.

Больше всего от вируса пострадала Украина. Позднее пришли к выводу [6], что именно отсюда началось заражение. Причина — в автоматическом обновлении бухгалтерской программы M.T.doc, которой пользуется большинство компаний и госорганов в стране.

Ущерб: Вирус затронул компании и госорганы Европы, США, Австралии, России, Украины, Индии, Китая. Среди пострадавших — российские компании «Роснефть» и «Башнефть», международные корпорации Merck, Maersk, TNT Express, Saint-Gobain, Mondelez, Reckitt Benckiser. На Украине пострадало более 300 компаний, включая «Запорожьеоблэнерго», «Днепроэнерго», Киевский метрополитен, украинские мобильные операторы «Киевстар», LifeCell и «Укртелеком», магазин «Ашан», Приватбанк, аэропорт Борисполь. 10% памяти всех компьютеров в стране оказалось стерто. Общая сумма ущерба от деятельности хакеров составила более $10 млрд [7].

3. Выборы в США — главный политический скандал

Когда: июль 2016 года.

Кого или что атаковали: серверы Национального комитета Демократической партии США (DNC) и комитета Демократической партии по выборам в Конгресс (DCCC).

Что произошло:

Хакеры использовали вредоносное ПО для удаленного управления серверами и передачи файлов, а также слежки за всеми действиями пользователей в рамках сети. После кибератаки хакеры вычистили все следы своей активности.

Хакерам удалось получить доступ к электронной почте кандидата в президенты от демократов Хилари Клинтон и ее команды. В итоге 30 тыс. электронных писем были опубликованы на WikiLeaks [8], включая 7,5 тыс. документов, отправленных самой Клинтон. Многие документы были секретными и касались террористических атак на консульство США в Бенгази в 2012 году. Остальные содержали персональные данные членов и спонсоров демократической партии, включая номера их кредитных карт.

Американские эксперты по интернет-безопасности обвинили в этих атаках действующие из России хакерские группировки под названием Cozy Bear и Fancy Bear [9].

Ущерб: История с перепиской вызвала раскол внутри демократов и сильно пошатнула их позиции накануне выборов. Скандал негативно повлиял на рейтинги Клинтон и помешал ей победить Дональда Трампа на президентских выборах. Она же положила начало Пиццагейту — одной из самых масштабных теорий заговора в США [10].

Накануне новых американских выборов в 2020 году вышел доклад Microsoft [11]. В нем сообщается о 200 хакерских атаках, связанных с выборами. И вновь в числе главных виновных называют Россию [12].

4. Взлом Facebook — самая громкая утечка данных из соцсети

Когда: 2020 год.

Кого или что атаковали: персональные данные пользователей Facebook.

Что произошло:

В марте 2020 года британская компания Comparitech сообщила об утечке данных более 267 млн пользователей Facebook [13]. Большая часть из них принадлежит американцам [14]. Их могли использовать для рассылки фишинговых ссылок.

В августе 2020 года эксперты из компании DarkNet Data Leakage & Breach Intelligence (DLBI) обнаружили в Cети персональные данные 150 млн пользователей Facebook, Instagram и LinkedIn [15]. На этот раз данные похитили с сервера в США, который принадлежит китайской компании Shenzhen Benniao Social Technology (socialarks.com) [16]. Она продает рекламу и продвижение в соцсетях.

Ущерб: После первых утечек Федеральная торговая комиссия США обязала Facebook выплатить рекордные $5 млрд штрафа [17]. Это в 20 раз выше самых крупных санкций, которые применялись за утечки данных. Репутация самой компании на фоне регулярных утечек сильно пошатнулась — как и позиции на фондовой бирже [18].

Психическая кибератака: взлом клиники в Финляндии

В сентябре 2020 года киберпреступники взломали базу Vastaamo — одного из крупнейших психотерапевтических центров в Финляндии [19]. Они похитили личные данные десятков тысяч пациентов, включая записи сессий с терапевтами. В обмен на данные хакеры потребовали выкуп в €200-540 с каждого пациента и €450 тыс. (около 40 млн руб.) — с самого центра [20]. Правительство Финляндии собрало экстренное заседание с участием министра обороны. Однако злоумышленников так и не поймали, а данные пациентов оказались в даркнете [21].

5. Нашумевший взлом аккаунтов знаменитостей в Twitter

Когда: июль 2020 года.

Кого или что атаковали: Twitter-аккаунты Билла Гейтса, Илона Маска, Барака Обамы, Джеффа Безоса, Канье Уэста и других известных личностей в США.

Что произошло:

Во взломанных профилях злоумышленники, от имени американских звезд, политиков и бизнесменов, призывали отправлять биткоины на указанный криптокошелек [22]. Каждый перевод они обещали вернуть в двойном размере. Пострадали также корпоративные аккаунты Apple и Uber.