WannaCry: как не стать жертвой вируса

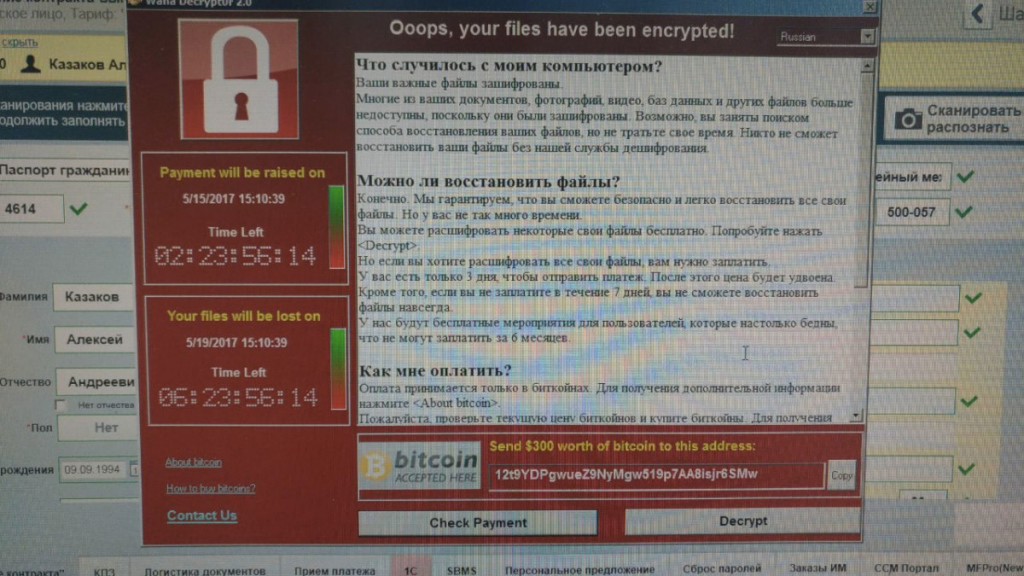

Вчера, 12 мая, компьютеры под управлением операционных систем Windows по всему миру подверглись самой масштабной атаке за последнее время. Речь идёт о вирусе WannaCry (WNCRY, Wana Decrypt0r 2.0), относящемуся к классу Ransomware, то есть вредоносным программам-вымогателям, шифрующим пользовательские файлы и требующим выкуп за восстановление доступа к ним. В данном случае речь идёт о суммах от $300 до $600, которые жертва должна перечислить на определённый кошелёк в биткойнах. Размер выкупа зависит от времени, прошедшего с момента заражения — через определённый интервал она повышается.

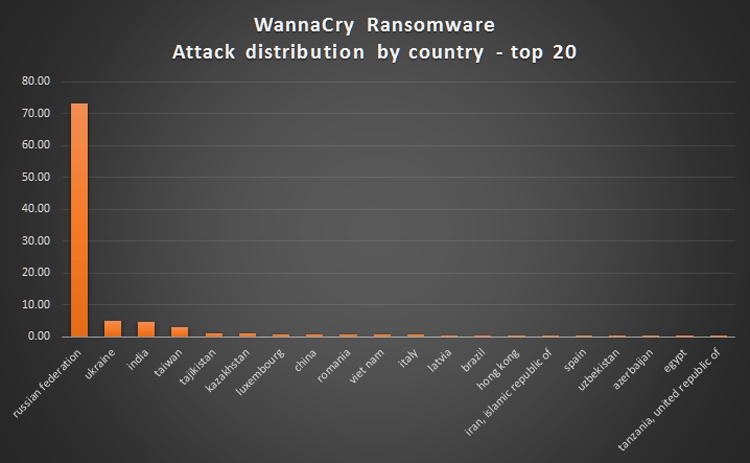

По данным «Лаборатории Касперского», наибольшее распространение WannaCry получил в России

Чтобы не пополнить ряды тех, чей компьютер оказался заражён, необходимо понимать, как зловред проникает в систему. По данным «Лаборатории Касперского», атака происходит с использованием уязвимости в протоколе SMB, позволяющей удалённо запускать программный код. В его основе лежит эксплойт EternalBlue, созданный в стенах Агентства национальной безопасности США (АНБ) и выложенный хакерами в открытый доступ.

Исправление проблемы EternalBlue корпорация Microsoft представила в бюллетене MS17-010 от 14 марта 2017 года, поэтому первой и главной мерой по защите от WannaCry должна стать установка этого обновления безопасности для Windows. Именно тот факт, что многие пользователи и системные администраторы до сих пор не сделали этого, и послужил причиной для столь масштабной атаки, ущерб от которой ещё предстоит оценить. Правда, апдейт рассчитан на те версии Windows, поддержка которых ещё не прекратилась. Но и для устаревших ОС, таких как Windows XP, Windows 8 и Windows Server 2003, Microsoft также выпустила патчи. Загрузить их можно с этой страницы.

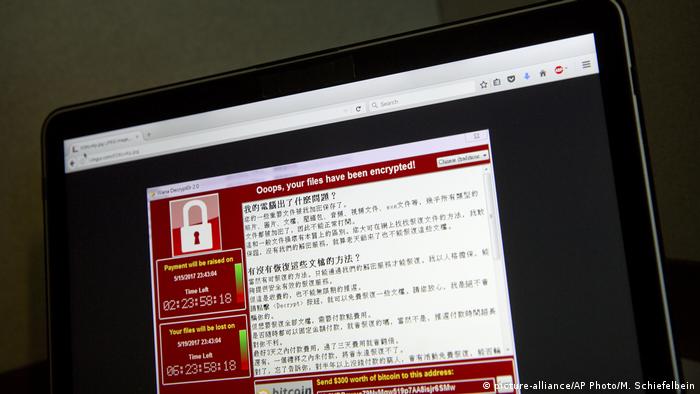

Окно шифровальщика-вымогателя WannaCry (Wana Decrypt0r 2.0)

Также рекомендуется быть бдительным в отношении рассылок, которые приходят по электронной почте и другим каналам, пользоваться обновлённым антивирусом в режиме мониторинга, по возможности проверить систему на наличие угроз. В случае обнаружения и ликвидации активности MEM:Trojan.Win64.EquationDrug.gen перезагрузить систему, после чего убедиться в том, что MS17-010 установлен. На текущий момент известно восемь наименований вируса:

- Trojan-Ransom.Win32.Gen.djd;

- Trojan-Ransom.Win32.Scatter.tr;

- Trojan-Ransom.Win32.Wanna.b;

- Trojan-Ransom.Win32.Wanna.c;

- Trojan-Ransom.Win32.Wanna.d;

- Trojan-Ransom.Win32.Wanna.f;

- Trojan-Ransom.Win32.Zapchast.i;

- PDM:Trojan.Win32.Generic.

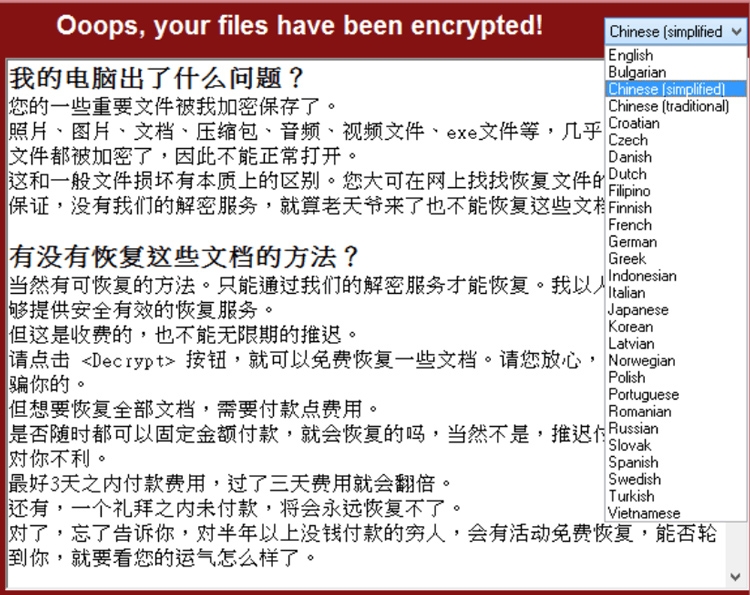

Вирус «владеет» многими языками

Нельзя забывать и про регулярное резервное копирование важных данных. При этом следует учесть, что мишенью WannaCry являются следующие категории файлов:

- наиболее распространённые офисные документы (.ppt, .doc, .docx, .xlsx, .sxi).

- некоторые менее популярные типы документов (.sxw, .odt, .hwp).

- архивы и медиафайлы (.zip, .rar, .tar, .bz2, .mp4, .mkv)

- файлы электронной почты (.eml, .msg, .ost, .pst, .edb).

- базы данных (.sql, .accdb, .mdb, .dbf, .odb, .myd).

- файлы проектов и исходные коды (.php, .java, .cpp, .pas, .asm).

- ключи шифрования и сертификаты (.key, .pfx, .pem, .p12, .csr, .gpg, .aes).

- графические форматы (.vsd, .odg, .raw, .nef, .svg, .psd).

- файлы виртуальных машин (.vmx, .vmdk, .vdi).

И в заключение: если заражения избежать всё же не удалось, платить злоумышленникам всё равно нельзя. Во-первых, даже в случае перечисления денег на указанный Bitcoin-кошелёк никто не гарантирует дешифрование файлов. Во-вторых, нельзя быть уверенным в том, что атака на этот же компьютер не повторится, и при этом киберпреступники не потребуют большую сумму выкупа. И, наконец, в-третьих, оплата «услуги» разблокировки будет поощрением тех, кто ведёт преступную деятельность в Сети и служить им стимулом для проведения новых атак.

Атакующий весь мир вирус WannaCry: откуда он взялся, как работает и чем опасен?

12 мая несколько компаний и ведомств в разных странах мира, в том числе в России, были атакованы вирусом-шифровальщиком. Специалисты по информационной безопасность идентифицировали в нём вирус WanaCrypt0r 2.0 (он же WCry и WannaCry), который шифрует некоторые типы файлов и меняет у них расширения на .WNCRY.

Компьютеры, заражённые WannaCry, оказываются заблокированы окном с сообщением, где говорится, что у пользователя есть 3 дня на выплату выкупа (обычно эквивалент 300 долларов США в биткоинах), после чего цена будет удвоена. Если не заплатить деньги в течение 7 дней, файлы якобы будет невозможно восстановить.

WannaCry попадает только на компьютеры, работающие на базе Windows. Он использует уязвимость, которая была закрыта компанией Microsoft в марте. Атаке подверглись те устройства, на которые не был установлен свежий патч безопасности. Компьютеры обычных пользователей, как правило, обновляются оперативно, а в крупных организациях за обновление систем отвечают специальные специалисты, которые зачастую с подозрением относятся к апдейтам и откладывают их установку.

WannaCry относится к категории вирусов ransomware, это шифровальщик, который в фоновом режиме незаметно от пользователя шифрует важные файлы и программы и меняет их расширения, а затем требует деньги за дешифровку. Окно блокировки показывает обратный отсчёт времени, когда файлы будут окончательно заблокированы или удалены. Вирус может попасть на компьютер с помощью удалённой атаки через известную хакерам и не закрытую в операционной системе уязвимость. Вирусный код автоматически активируется на заражённой машине и связывается с центральным сервером, получая указания о том, какую информацию вывести на экран. Иногда хакерам достаточно заразить всего один компьютер, а он разносит вирус по локальной сети по другим машинам.

По данным сайта The Intercept, WannaCry создан на основе утекших в сеть инструментов, которые использовались Агентством национальной безопасности США. Вероятно, для инъекции вируса на компьютеры хакеры использовали уязвимость в Windows, которая прежде была известна только американским спецслужбам.

Вирус WannaCry опасен тем, что умеет восстанавливаться даже после форматирования винчестера, то есть, вероятно, записывает свой код в скрытую от пользователя область.

Ранняя версия этого вируса называлась WeCry, она появилась в феврале 2017 года и вымогала 0,1 биткоина (177 долларов США по текущему курсу). WanaCrypt0r — усовершенствованная версия этого вредоноса, в ней злоумышленники могут указать любую сумму и увеличивать её с течением времени. Разработчики вируса неизвестны и не факт, что именно они стоят за атаками. Они вполне могут продавать вредоносную программу всем желающим, получая единоразовую выплату.

Известно, что организаторы атаки 12 мая получили от двух десятков жертв в общей сложности как минимум 3,5 биткоина, то есть чуть более 6 тысяч долларов. Получилось ли у пользователей разблокировать компьютеры и вернуть зашифрованные файлы, неизвестно. Чаще всего жертвам хакеров, выплатившим выкуп, действительно приходит ключ или инструмент для дешифрации файлов, но иногда они не получают в ответ ничего.

12 мая Microsoft выпустила патч безопасности для обнаружения и обезвреживания вируса Ransom:Win32/Wannacrypt. Его можно установить через «Центр обновления Windows». Чтобы обезопасить свой компьютер от WannaCry, необходимо установить все обновления Windows и убедиться, что работает встроенный антивирус Windows Defender. Кроме того, будет не лишним скопировать все ценные данные в облако. Даже если они зашифруются на вашем компьютере, вы всё равно сможете восстановить их из облачного хранилища или его корзины, куда попадают удалённые файлы.

Программа WannaCry взяла в заложники компьютеры по всему миру. Обобщение

Компании и ведомства подверглись одной из самых масштабных кибератак

Москва. 13 мая. INTERFAX.RU – Файлы на десятках тысяч компьютеров были заблокированы вирусом-вымогателем WannaCry. Среди пострадавших – как обычные пользователи, так и крупные компании, а также государственные структуры.

Что такое WannaCry

Программа WannaCry — это так называемый Ransomware — софт, предназначенный для вымогания. После установки на компьютер жертвы программа либо зашифровывает часть важных файлов, требуя деньги за инструкцию и пароль для расшифровки, либо блокирует работу системы, выводя на экран окно с угрозами. WannaCry делает и то, и другое: шифрует базы данных, блокирует компьютер и выводит сообщение с требованием внести сумму выкупа на биткоин-кошелек злоумышленника.

В “Лаборатории Касперского” пояснили, что атака происходила через известную сетевую уязвимость Microsoft Security Bulletin MS17-010, после чего на зараженную систему устанавливался набор скриптов, используя который злоумышленники запускали программу-шифровальщик.

Суммы выкупа разнятся: хакеры требуют от $200 до $600. Если в течение двух дней жертва не оплатит выкуп, его сумма будет увеличена. Если пользователь откажется платить в течение недели, зашифрованные файлы удалятся. Судя по тому, что на одном из таких кошельков (сообщается, что их несколько) уже лежит 4 биткоина (более $6700), кто-то испугался угроз: 22 транзакции датируются 13 мая.

Атаку 12 мая специалисты уже называют крупнейшим Ransomware-взломом с самой высокой эффективностью в первые 8 часов работы.

I think we should wait some days before saying this.

But, for sure: there was no RW campaign w/ success like this within the first 8 hours. https://t.co/G4RuOPlVU3

Кто пострадал

Первым громким случаем появления WannaCry стала атака на часть компьютерной сети компании Telefonica, парализовавшая ее. Тех ее сотрудников, кто не пострадал от атаки, предупредили о необходимости выключить компьютеры, в том числе компьютеры внешних работников, подключенных через VPN.

Затем WannaCry появился компьютерах Национальной службы здравоохранения Великобритании (NHS). Атака коснулась медицинских учреждений в Лондоне, а также английских городах Блэкберн, Ноттингем и графствах Камбрия и Хартфордшир. Из-за атаки некоторые медучреждения предупредили, что будут принимать только экстренных пациентов.

Позже премьер-министр Великобритании Тереза Мэй отдельно отметила, что никакие данные пациентов больниц не попали в руки злоумышленников.

Всего, по данным российской “Лаборатории Касперского”, было совершено около 45 тысяч атак программы-шифровальщика WannaCry в 74 странах по всему миру. Посмотреть, как распространялся вирус, можно на инфографике газеты The New York Times.

Check out this NYT post, they made a really cool time based map with my data https://t.co/K7lVjagq29

WannaCry в России

Одновременно с новостями в Великобритании о WannaCry сообщили в России: в СМИ появилась информация об атаке на сотовых операторов, МВД и СК.

Представитель компании “Мегафон” сообщил, что никакого влияния на качество связи это не оказало. “IT-специалисты “Мегафона” продолжают работу над устранением последствий атаки. К 21:00 была восстановлена работоспособность центров поддержки абонентов, в работе которой в течение нескольких часов были сбои из-за проблем с компьютерами сотрудников. Ситуация под контролем, правоохранительные органы были проинформированы в установленном порядке”, – заявили в компании.

Официальный представитель СК Светлана Петренко заявила, что сообщения о хакерской атаке не соответствуют действительности, а все ресурсы ведомства работают в штатном режиме. В МВД факт появления WannaCry признали – заразились около тысячи компьютеров, — но отчитались об успешной локализации вируса. Зараженные машины отключили от сети, на остальных обновили антивирусную защиту. Источник “Интерфакса”, а затем и официальный представитель ведомства Ирина Волк отметили, что во время атаки удалось избежать утечки информации.

Российский Минздрав после новостей о британских коллегах оперативно отразил начавшиеся атаки и закрыл уязвимости. Об этом в твиттере сообщил помощник министра здравоохранения Никита Одинцов.

Сбербанк привел службы, отвечающие за кибербезопасность, в повышенную готовность и также выдержал атаку. “Сеть банка предусматривает защиту от подобных атак. Проникновений вирусов в систему не произошло”, – сообщили в пресс-службе Сбербанка.

WannaCry и американские спецслужбы

Эдвард Сноуден, бывший сотрудник Агентства национальной безопасности, обвинил спецслужбы в том, что они не предотвратили глобальную кибератаку. По его словам, АНБ, чьи разработки были украдены и использованы хакерами, знало об опасности данных программ.

Despite warnings, @NSAGov built dangerous attack tools that could target Western software. Today we see the cost: https://t.co/u6J3bcHnXE

Он также призвал АНБ рассказать о вероятности уязвимости американского ПО, чтобы не повторился британский сценарий.

In light of today’s attack, Congress needs to be asking @NSAgov if it knows of any other vulnerabilities in software used in our hospitals.

О связи программы-вымогателя и спецслужб США заявили также в твиттере Wikileaks.

NOTE: The current hospital ‘ransom ware’ directly relates to computer viruses produced by the NSA. Not to WikiLeaks’ CIA #Vault7 series.

В свою очередь, в министерстве внутренней безопасности США предложили помощь в борьбе с WannaCry как внутри страны, так и за рубежом.

“Мы активно обмениваемся информацией, связанной с этим событием, и готовы оказывать техническую поддержку и помощь, если это необходимо, нашим партнерам, как в Соединенных Штатах, так и на международном уровне. В министерстве работают профессионалы в области кибербезопасности, которые могут предоставить экспертные знания и поддержку критически важным объектам инфраструктуры”, — говорится в официальном заявлении ведомства.

Как уберечься от WannaCry

Вирус использует уязвимость в ОС Windows. Однако компания Microsoft закрыла ее еще в марте. Если на вашем компьютере включена автоматическая установка обновлений, “вымогатель” вам не грозит. Если вы обновляете систему вручную, вам нужно выполнить эту инструкцию.

WannaCry — что это было и как не заразиться опасным вирусом шифровальщиком

Что произошло?

В течение прошлый выходных множество компьютеров под управлением Windows в самых разных уголках планеты оказались заблокированы вирусом, который требовал за разблокировку примерно 300 долларов биткоинами. Простая переустановка операционной системы не имела смысла — зловред не просто лишал пользователя возможности управления компьютером, но также шифровал на нём данные, чтобы вы не смогли получить к ним доступ без специального ключа.

Идти на уступки преступникам считается плохой практикой в любой ситуации, ведь так вы только провоцируете их на новые попытки обобрать вас. С другой стороны, порой информация стоит гораздо дороже 300 долларов. Однако несмотря на то, что сотни людей всё же поддались соблазну перевести злоумышленникам деньги, и те собрали уже несколько десятков тысяч долларов, нет ни одного зарегистрированного случая возвращения данных. Скорее всего, у преступников просто нет технической возможности отслеживать, владелец какого заблокированного компьютера совершил платёж.

Кто пострадал?

Как обычно, жертвами стали пользователи Windows. Но, конечно, не все. Если у вас Windows Vista, Windows 7, Windows 8.1, Windows 10, Windows Server 2008, Windows Server 2012 или Windows Server 2016 и, что самое важное, ваша ОС настроена на автоматические обновления, то ваш компьютер вне опасности. Другие версии, включая Windows XP, Windows 8, Server 20003, уже не поддерживаются Microsoft и не получают обновлений, в том числе закрывающих критические уязвимости. Однако еще целых 7 процентов Windows-пользователей «сидят» на XP. Не все из них паранойики и скряги. Часть — корпорации, которые используют софт, не работающий адекватно на более новых системах. Впрочем, в этот раз Microsoft пошла на уступки и выпустила патч для уже неподдерживаемых ОС, который закрывает ту самую уязвимость, через которую червь проникает в ваш ПК.

В общей сложности атаки WannaCry были зарегистрированы в 73 странах. В России с вирусом-шифровальщиком столкнулись «Сбербанк», «Мегафон» и МВД, в Британии — городские больницы, работа которых была серьёзно нарушена, в Испании — телекоммуникационная компания Telefonica. Также сообщения с требованием выкупа можно было увидеть на цифровых табло на станциях электричек в Германии, а Renault даже пришлось остановить несколько фабрик во Франции.

Кто виноват?

Конечно, в первую очередь нужно винить создателеь WannaCry. Но не только их усилия привели к подобной ситуации. В основе зловреда WannaCry используется эксплойт (код, использующий уязвимость; позже многие эксплойты становятся основой вирусов) под кодовым названием EternalBlue. Информация об этом эксплойте была в утечках из Агенства Национальной Безопасности США — спецслужба, вероятно, планировала использовать уязвимость в своих целях. А EternalBlue, в свою очередь, эксплуатировал уязвимость в SMB-протоколе (он отвечает за «Сетевое окружение») для того, чтобы распространяться среди компьютеров, которые еще не были вовремя обновлены необходимой «заплаткой» от Microsoft.

Мы все не раз слышали о страстном желании различных правительств получать доступ ко всей информации любыми способами, как с помощью требований к IT-компаниям сотрудничать и предоставлять возможность «взламывать» их устройства, так и без их участия. И тут, как с военными складами — если их ограбят террористы и унесут оружие в неизвестном направлении, никто не сможет чувствовать себя в безопасности.

Кто всех спас?

Не обошлось и без героя, усилиями которого удалось если не предотвратить, то заметно притормозить дальнейшее распространение WannaCry. Им стал 22-летний британский программист Маркус Хатчис, известный в твиттере под псевдонимом MalwareTech. Он выяснил, что вирус сначала обращается к несуществующему домену в интернете и только потом начинает процесс зашифровки данных и блокировки компьютера. В противном случае, если связь с сайтом установлена, вирус деактивируется.

Специалисты по кибербезопасности предполагают, что такое поведение — элемент маскировки. Дело в том, что исследовательские среды часто настроены так, чтобы изучаемые вирусы получали ответ при обращении к вообще любом домену. WannaCry, вероятно, проверял заведомо несуществующий домен iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com, чтобы затаиться, если «поймёт», что он под наблюдением.

Татчис зарегистрировал домен, к которому пытается обратится зловред, и, как только он стал видимым для копий WannaCry по всему миру, вирус прекратил свою активность. Наверное, исследователю не стоило сразу хвастаться тем, что он остановил глобальную компьютерную эпидемию — его посты в Твиттере быстро подвхатили СМИ, и об этом узнали в том числе и создатели WannaCry.

Как избежать заражения в будущем?

К сожалению, злоумышленникам не составило труда исправить оставленный по недосмотру «рубильник», и заражение продолжилось —но только для тех, кто игнорирует обновления Windows. Однако есть способ обойтись и без обновления, и о нём рассказывается на форуме Microsoft. Там же есть и ссылка на инструмент, который просто выключает уязвимый протокол, через который WannaCry попадает в систему.

WannaCry 2.0: наглядное подтверждение того, что вам обязательно нужно правильное решение для надежного бэкапа

Как мы уже рассказывали, на прошлой неделе, в пятницу, 12 мая более чем 75000 компьютеров на Windows по всему миру пострадали от атаки червя-вымогателя, известного как WannaCry, WCry или WanaCrypt0r 2.0. Данная атака была довольно хорошо спланирована киберпреступниками и осуществлена в пятницу прямо перед выходными на крупные телекоммуникационные и транспортные компании, правительственные и правоохранительные органы, больницы и образовательные учреждения.

Эпидемия программы-вымогателя WannaCry затронула более 100 стран на прошлой неделе и стала самой крупной за всю историю. Сообщений о массовых проблемах у домашних пользователей пока не поступало, по-видимому в связи с тем, что большинство домашних пользователей используют версии Windows 7 и Windows 10 с автоматической установкой обновлений безопасности и получили исправление данной проблемы от Microsoft еще в марте.

Несмотря на то, что большое количество компаний и частных пользователей пострадало в результате кибератаки, есть и хорошие новости. В новой версии Acronis True Image 2017 New Generation мы внедрили технологию проактивного обнаружения и нейтрализации программ-вымогателей – Active Protection. Все пользователи, которые включили Acronis Active Protection на своих компьютерах, были защищены в этой критической ситуации. Кстати, для бизнеса такая возможность борьбы с программами-вымогателями уже тоже есть, пока в предварительной версии Acronis Backup 12 Advanced Beta и в ближайшем будущем будет доступна для всех пользователей.

Поскольку WannaCry атакуют и резервные копии, мы заранее предусмотрели надежную защиту собственных файлов с помощью технологии Active Protection, которая не дает вредоносному программному обеспечению испортить программу-агент для резервного копирования или созданные копии файлов, включая облачные.

Коротко о том, что нужно знать о WannaCry

WannaCry стал одним из первых червей-вымогателей. Данное зловредное программное обеспечение не только работает как вымогатель, но и пытается инфицировать как можно больше систем в сети, сканируя сеть, где он оказался, и заражая соседние компьютеры. Данную атаку очень тяжело обнаружить традиционными системами безопасности, потому что он скрытно использует недавно обнаруженную уязвимость в операционных системах Microsoft. После проникновения в систему WannaCry шифрует все локальные диски и сетевые папки. Именно функционал компьютерного червя делают данную атаку такой опасной для компаний и частных пользователей, потому что распространение его происходит через два источника – зараженное вложение в электронной почте и распространение как компьютерный червь.

Как мы и предсказывали ранее, сегодня наблюдается новое поколение программ-вымогателей, атакующих как локальные резервные копии файлов, так и удаляющие созданные теневые копии сервиса Volume Shadow Copy Service, встроенного в Microsoft Windows.

WannaCry применяет стойкий алгоритм шифрования, который не может быть просто и быстро дешифрован.

В данный момент атака происходит только на компьютеры под управлением ОС Windows, но похожие уязвимости и программы для их реализации возможны и для других операционных систем. Мы ожидаем, что появление атаки такого же масштаба на другие ОС и устройства – дело времени.

Жертвы из разных индустрий — это не случайность

Киберпреступники специально выбирали жертв для атаки из компаний, которые не могут себе простоя и, вероятнее всего, предпочтут быстро заплатить выкуп: телекоммуникационные, логистические и энергетические компании, общественный транспорт, больницы, школы и университеты. Злоумышленники не побоялись атаковать даже подразделения МВД России! Краткий список компаний-жертв атаки червя-вымогателя:

- Национальная служба здравоохранения Великобритании NHS переносит прием пациентов, т.к. не может проводить диагностику больных. (Список пострадавших больниц)

- Завод Nissan в Великобритании

- Телекоммуникационная компания Telefonica в Испании

- Энергетические компании Iberdrola и Gas Natural (Испания)

- Логистическая компания FedEx (США)

- Университет Ватерлоо (США)

- МВД и Мегафон в России

- ВТБ (один из крупнейших российских банков)

- Российские Железные Дороги (РЖД)

- Португальская телекоммуникационная компания Portugal Telecom

- Сбербанк Россия (крупнейший банк в России)

- Индийская авиакомпания Shaheen Airlines

- Немецкая железная дорога Deutche Bahn (@farbenstau)

- Школы и университеты в Китае (источник)

- Библиотека Омана (@99arwan1)

- Бюро общественной безопасности провинции Яаншуи в Китае

- Автопроизводитель Renault во Франции

- Школы во Франции

- Университет Милано-Бикокка (Италия)

- Торговый центр в Сингапуре

- Банкоматы в Китае

- Телекоммуникационная компания Саудовской Аравии и ряда других стран STC telecom (Источник)

Список жертв, который постоянно пополняется, находится тут.

Как распространяется вымогатель WannaCry?

Червь-вымогатель WannaCry проникает в частные и корпоративные сети с помощью рассылок нежелательной почты, которая содержит вредоносные вложения, которые, в свою очередь, содержат макрос или ссылку на вредоносную программу, начинающую первоначальное заражение. И хотя на текущий момент нет примеров таких писем, все аналитики, включая экспертов Microsoft, сходятся в том, что именно таким образом происходило заражение на первом этапе.

Дальнейшая активность WannaCry зависит от двух утекших элементов криптоэлементов: бекдор DOUBLEPULSAR и эксплоит ETERNALBLUE.

При использовании ETERNALBLUE происходит внедрение DOUBLEPULSAR в систему и DOUBLEPULSAR использует уязвимость драйвера режима ядра ОС SRV.SYS (файловый сервер SMB), которая позволяет встроить и выполнить код опасной DLL в любом процессе на скомпрометированной системе.

После установки вредоносной программы, она начинает действовать как программа-червь, сканируя сеть и подключаясь по порту 445 к другим компьютерам для обнаружения работающих бекдоров DOUBLEPULSAR, передает зараженные файлы, которые запускают процесс на новом компьютере, распространяя инфекцию подобно пожару в лесу. Если же атакованная система не содержит бекдора DOUBLEPULSAR, то червь сначала устанавливает его через эксплоит ETERNALBLUE, и процесс продолжается.

Особенности механизма распространения червя

Перед началом своей активности, WannaCry проверяет существование специального домена «выключателя» и если он находит его, то программа прекращает свою работу. Первая версия червя была остановлена именно путем активации такого домена «выключателя». Если же «выключатель» не существует, то червь начинает загрузку своих модулей, регистрирует сервис, сканирует случайные IP-адреса по порту 445, проверяет наличие бекдора DOUBLEPULSAR и подготавливает пакет для внедрения.

Процесс подготовки пакета для внедрения реализован в виде функции, которую мы называем initNetworkInjectingExecutables в псевдокоде ниже. initNetworkInjectingExecutables читает DLL-загрузчик из червя, создает пакет для внедрения, добавляет к нему червя и пересылает на скомпрометированный системный порт. На этой системе загрузчик получает контроль через бекдор DOUBLEPULSAR и запускает червь. Данный процесс вновь повторяется на зараженной машине, раздувая лесной пожар дальше.

Новые варианты червя.

С момента первой атаки появились уже два новых варианта червя.

Первый (SHA256: 32f24601153be0885f11d62e0a8a2f0280a2034fc981d8184180c5d3b1b9e8cf) использует другое имя для домена «выключателя», а другая версия (SHA256: 07c44729e2c570b37db695323249474831f5861d45318bf49ccf5d2f5c8ea1cd) вообще не использует домен «выключатель», но архив поврежден, и работает только механизм червя. Что интересно, домен «выключатель» был заменен в виде заплатки путем обнуления строки URL, следовательно, у злоумышленников, скорее всего, не было доступа к исходному коду, что позволяет предположить, что другие злоумышленники пытаются переиспользовать вредонос, чтобы легко нажиться на его успехе. Также возможно, что вымогать был просто заказан разработчику, а распространитель не силен в программировании или не имеет исходных кодов, и пытается решить проблему подобным путем, не обращаясь еще один раз к разработчику вредоносного ПО.

Зловредная часть в этом семпле из tasksche.exe была слегка изменена:

Сравнение файлов MSSECSVC.EXE_3 и MSSECSVC.EXE_2

Это привело к неработоспособности криптора. Было ли это сделано по ошибке или с какой-то иной целью, пока до конца не ясно.

Если у вас нет современной системы для создания резервных копий, ваши файлы будут утеряны

Зловредное программное обеспечение на инфицированной системе удаляет все теневые копии VSS всеми доступными способами:

Так же отключается консоль восстановления на скомпрометированной системе:

Как WannaCry шифрует файлы

Вредоносная часть червя запускает по расписанию программу-шифровальщик tasksche.exe, которую она распаковывает из загрузочного пакета. Шифровальщик сканирует все диски и сетевые папки на системе, ищет файлы с расширениями из внутренней таблицы и шифрует их алгоритмом RSA с 2048-битным ключом. В новой папке с именем Tor/ он создает tor.exe и сопутствующие файлы. Туда же копируются два файла: taskdl.exe и taskse.exe. Последняя программа удаляет следы работы червя и далее запускает @wanadecryptor@.exe. Данная программа показывает заставку с требование выкупа и осуществляет связь через сеть Tor.

Шифровальщик шифрует файлы более чем 160 различных расширений:

.doc, .docx, .xls, .xlsx, .ppt, .pptx, .pst, .ost, .msg, .eml, .vsd, .vsdx, .txt, .csv, .rtf, .123, .wks, .wk1, .pdf, .dwg, .onetoc2, .snt, .jpeg, .jpg, .docb, .docm, .dot, .dotm, .dotx, .xlsm, .xlsb, .xlw, .xlt, .xlm, .xlc, .xltx, .xltm, .pptm, .pot, .pps, .ppsm, .ppsx, .ppam, .potx, .potm, .edb, .hwp, .602, .sxi, .sti, .sldx, .sldm, .sldm, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .bz2, .tbk, .bak, .tar, .tgz, .gz, .7z, .rar, .zip, .backup, .iso, .vcd, .bmp, .png, .gif, .raw, .cgm, .tif, .tiff, .nef, .psd, .ai, .svg, .djvu, .m4u, .m3u, .mid, .wma, .flv, .3g2, .mkv, .3gp, .mp4, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .mp3, .sh, .class, .jar, .java, .rb, .asp, .php, .jsp, .brd, .sch, .dch, .dip, .pl, .vb, .vbs, .ps1, .bat, .cmd, .js, .asm, .h, .pas, .cpp, .c, .cs, .suo, .sln, .ldf, .mdf, .ibd, .myi, .myd, .frm, .odb, .dbf, .db, .mdb, .accdb, .sql, .sqlitedb, .sqlite3, .asc, .lay6, .lay, .mml, .sxm, .otg, .odg, .uop, .std, .sxd, .otp, .odp, .wb2, .slk, .dif, .stc, .sxc, .ots, .ods, .3dm, .max, .3ds, .uot, .stw, .sxw, .ott, .odt, .pem, .p12, .csr, .crt, .key, .pfx, .der

Если система не защищена пользователь увидит неприятное сообщение:

Остается только надеяться, что файлы можно будет расшифровать после уплаты выкупа или смириться с потерей данных, если нет защищенной резервной копии.

Как защитить ваши системы от атак WannaCry и других программ-вымогателей

Первым делом, все пользователи, которые обновили свои компьютеры с Windows с марта с.г. защищены от этой уязвимости.

- Включите автоматическую установку обновлений Windows. Если вы не обновляли ОС продолжительное время или используете старую версию ОС, проверьте наличие программы-заплатки от Microsoft как можно скорее. Исправления доступны даже для снятых с поддержки версий Windows XP и Windows Server 2003. Все домашние и офисные компьютеры, которые не имеют свежих обновлений, могут быть заражены.

Установите на компьютерах современную систему защиты от зловредного программного обеспечения. Это может значительно снизить угрозу заражения и потенциально остановить программы-вымогатели.

Установленный на компьютере пользователя Acronis True Image 2017 New Generation с активированной функцией Acronis Active Protection обнаруживает работу WannaCry и других программ-вымогателей.

- Примите за правило не открывать какие-либо подозрительные вложения или ссылки из электронной почты. Не кликайте на подозрительные ссылки в веб-браузере, не ходите на веб-сайты, которые вы не знаете. Всегда наводите курсор на ссылку, чтобы посмотреть реальную ссылку и не попадайтесь на фишинг.

Обращайте внимание только на электронные письма, которые отправлены вам и ваш адрес есть в полях «Кому» и «Копия», иначе не открывайте подобное письмо и уж точно не открывайте вложения и ссылки из него!

Убедитесь, что электронный адрес отправителя вам знаком, даже если имя вам кажется похожим. Иногда злоумышленники используют механизмы спуфинга для подмены адресов.

Все поврежденные файлы практически мгновенно восстанавливаются Acronis Active Protection без уплаты выкупа киберпреступникам.

Если не верите нам, то вот подробный видеоролик на популярном youtube канале:

→ Скачать триальную версию или купить лицензию Acronis True Image 2017 New Generation можно по ссылке.

→ Данную статью можно прочесть на английском языке в нашем блоге.

Что мы знаем о вирусе-вымогателе WannaCry

Компьютеры по всему миру подверглись кибератаке на минувших выходных. Полностью угроза еще не устранена. Кто пострадал от вируса WannaCry и как от него защититься?

Подвергшийся нападению вируса WannaCry компьютер в Китае

Многие наблюдатели в понедельник, 15 мая, с тревогой ждут, какой силы будет вторая волна кибератак, охвативших на минувших выходных не менее 200 тысяч компьютеров из 150 стран мира. Больницы, крупные промышленные компании, министерства, частные лица – программа-вымогатель не делала особых различий в выборе жертв. Сегодня многие люди выходят на работу и включают компьютеры, но не все защищены от нового вируса. DW – о том, что известно на данный момент о вредоносной программе, известной под названием WannaCry.

Метод злоумышленников

Кибератака преследует цель вымогать у жертв деньги – 300 долларов США, но в цифровой валюте, так называемых биткоинах. Для этого вирус-вымогатель шифрует данные компьютера пользователя, требуя выкуп за расшифровку. Требования WannaCry коварны: если в течение трех дней пользователь не заплатит выкуп, требуемая сумма увеличивается до 600 долларов. После семи дней восстановить данные будет невозможно, угрожают нападающие. Атака считается опасной, потому что вирус копирует сам себя до бесконечности, если находит другие компьютеры, в которых есть аналогичная дыра в системе безопасности.

Откуда вирус?

Несколько IT-специалистов в Германии вслед за президентом Microsoft Брэдом Смитом утверждают, что код для вируса WannaCry родился в недрах американского Агентства национальной безопасности (АНБ). Считается, что его сотрудники обнаружили дыру в защите операционной системы Windows компании Microsoft и использовали ее для разработки своей программы-шпиона, получившей кодовое название EternalBlue.

В марте 2017 года компания Microsoft предоставила всем пользователям обновление Windows, чтобы залатать эту дыру. Спустя месяц программа АНБ стала общедоступной: неизвестная группа хакеров, называющих себя Shadow Brokers, взломала и опубликовала целый ряд секретов американских спецслужб, включая EternalBlue. Обозреватели предполагают, что злоумышленники воспользовались именно программой EternalBlue для создания вируса WannaCry, который и нанес столь серьезный ущерб по всему миру в минувшие выходные.

Кто пострадал или может еще пострадать

Вирус распространяется только на компьютеры, на которых установлена операционная система Windows и угрожает только тем пользователям, которые отключили функцию автоматического обновления системы. Обновления в виде исключения доступны даже для владельцев старых версий Windows, которые уже не обновляются: XP, Windows 8 и Windows Server 2003.

От вируса-вымогателя пострадали многие крупные компании, в том числе Deutsche Bahn

Но многие отключают автоматические обновления. Microsoft объясняет это частично тем, что значительная часть установленных по всему миру Windows – пиратские копии, а только легальные версии обычно дают возможность автоматических обновлений. Так или иначе, начиная с вечера пятницы, 12 мая, атакам WannaCry, также известного под именем Wanna Decryptor 2.0, подверглись, в частности, компьютерные системы российского “Мегафона”, МВД РФ, Следственного комитета и РЖД, а также многие цели на Украине.

В Центральной и Западной Европе пострадали компьютеры немецкого железнодорожного концерна Deutsche Bahn (DB), испанской телекоммуникационной компании Telefonica. Французский автопроизводитель Renault был вынужден приостановить некоторые из своих заводов во Франции и Словении. В Великобритании вирус заблокировал работу сразу нескольких больниц. В США пострадала экспресс-почта FedEx. Большой урон WannaCry нанес Тайваню.

Всего, по данным Интерпола, пострадало не менее 200 тысяч компьютеров в 150 странах. Эти цифры – предварительные и не учитывают новых потенциальных жертв вируса, которые включили свои компьютеры после выходных.

Новая атака возможна?

Об угрозе новой атаки предупреждает, в частности, молодой IT-специалист из Великобритании, пишущий в Twitter под именем MalwareTech. Считается, что он был одним из тех, кому удалось остановить распространение вируса, обнаружив в нем недоработку.

Контекст

Хакеры на службе государства: Германия создает киберармию

Новые кибервойска бундесвера призваны защитить киберпространство страны. Нападать в ответ они будут только в крайнем случае. (06.04.2017)

Как защитить свои персональные данные: пять советов пользователям

В России начали действовать основные положения “антитеррористического пакета” Ирины Яровой. Теперь спецслужбы могут получить доступ к любым данным в Сети. Что делать пользователям? (20.07.2016)

В 2016 году в Германии резко возросла киберпреступность

Полиция зарегистрировала 82 649 преступления с использованием интернет-технологий. Но и уровень раскрываемости подобных преступлений в целом повысился на 5,9 процента. (24.04.2017)

Но этот же британец, а вместе с ним и многие другие специалисты по безопасности, предупреждают, что существует новая версия вируса, в которой недоработка устранена. В Европе пик хакерской атаки пройден, утверждают в Европоле. Число пострадавших, по данным полицейской организации ЕС, не увеличивается.

Кто стоит за атакой?

До сих пор об организаторах и исполнителях кибератаки ничего не известно. Многие IT-специалисты, опрошенные немецкими, британскими и американскими СМИ, считают, что атаку организовала группа киберпреступников с целью наживы.

Преступники, возможно, станут заложниками собственного успеха, предполагают журналисты газеты Süddeutsche Zeitung. Уголовные дела по факту кибератаки заведены не только в Германии, но и во многих странах мира. И если в интернете еще достаточно легко скрыть свои следы, то путь добытых путем вымогательства денег проследить проще, пишет газета.

Как защититься от кибератак?

Главная рекомендация всех опрошенных экспертов по цифровой безопасности – как можно скорее обновить как операционную систему, так и антивирусные программы. Второй необходимый шаг – регулярно делать резервные копии своих данных, как минимум, наиболее важных из них. Тогда угрозы киберпреступников будут по-прежнему неприятны, но не так страшны.

Взломай меня полностью: громкие кибератаки и утечки данных последних лет

Личные данные немецких политиков оказались в Сети

Как стало известно 4 января, в конце 2018 года в Twitter появились ссылки на личные данные – в том числе, паспортные и кредитных карт – 994 немецких политиков, актеров, журналистов, музыкантов. Уже 6 января по подозрению в совершении взлома арестовали 20-летнего ученика гимназии в Гессене. По данным полиции, он много времени проводил у компьютера, однако специального образования у него нет.

Взломай меня полностью: громкие кибератаки и утечки данных последних лет

Российские “мишки”

За последние годы новости о хакерах и кибератаках стали уже обыденностью. Зачастую авторство взломов приписывается нескольким группам хакеров – Cozy Bear (дословно “уютный медведь”, известна еще как APT29), Fancy Bear (“модный медведь”, APT28) и Energetic Bear (“энерегетический медведь”), которые связывают с российскими спецслужбами. Улики косвенные, но с каждым разом их становится все больше.

Взломай меня полностью: громкие кибератаки и утечки данных последних лет

Атаки на энергосети США и Германии

Летом 2018 года стало известно об атаках хакерской группировки Energetic Bear на энергосети США и Германии. По оценкам америкаснких спецслужб, в США взломщики даже дошли до этапа, когда могли включать и выключать электричество и вывели из строя потоки энергии. В ФРГ же хакерам удалось проникнуть в сети лишь нескольких компаний до того, как немецкие спецслужбы взяли ситуацию под контроль.

Взломай меня полностью: громкие кибератаки и утечки данных последних лет

США обвинили ГРУшников в кибератаках

13 июля 2018 года Минюст США (на фото – офис ведомства в Вашингтоне) обвинил 12 граждан РФ в попытке вмешаться в выборы американского президента в 2016 году. По версии следствия, сотрудники Главного разведывательного управления (ГРУ) Генштаба вооруженных сил России участвовали во взломе компьютерных систем Демократической партии и предвыборного штаба Хиллари Клинтон.

Взломай меня полностью: громкие кибератаки и утечки данных последних лет

США и Великобритания обвинили РФ в масштабной кибератаке

ФБР, министерство внутренней безопасности США и британский Центр национальной компьютерной безопасности 16 апреля 2018 года заявили, что российские хакеры атаковали госструктуры и частные компании в попытке завладеть интеллектуальной собственностью и получить доступ к сетям своих жертв. Аналогичные обвинения в тот же день озвучила министр обороны Австралии Мариз Пейн.

Взломай меня полностью: громкие кибератаки и утечки данных последних лет

Bad Rabbit поразил Россию и Украину

Новый вирус Bad Rabbit поразил 24 октября серверы нескольких российских СМИ. Кроме того, хакеры атаковали несколько государственных учреждений на Украине, а также системы киевского метрополитена, министерства инфраструктуры и аэропорта Одессы. Ранее атаки Bad Rabbit были зафиксированы в Турции и Германии. Эксперты считают, что вирус распространяется методом, схожим с ExPetr (он же Petya).

Взломай меня полностью: громкие кибератаки и утечки данных последних лет

Кибератака века

12 мая 2017 года стало известно, что десятки тысяч компьютеров в 74 странах подверглись кибератаке небывалого масштаба. Вирус WannaCry шифрует данные на компьютерах, хакеры обещают снять блокировку за выкуп в 300 долларов в биткоинах. Особо пострадали медучреждения Великобритании, компания Deutsche Bahn в ФРГ, компьютеры МВД РФ, Следственного комитета и РЖД, а также Испания, Индия и другие страны.

Взломай меня полностью: громкие кибератаки и утечки данных последних лет

Вирус Petya

В июне 2017 года по всему миру были зафиксированы атаки мощного вируса Petya.A. Он парализовал работу серверов правительства Украины, национальной почты, метрополитена Киева. Вирус также затронул ряд компаний в РФ. Зараженными оказались компьютеры в ФРГ, Великобритании, Дании, Нидерландах, США. Данных о том, кто стоял за распространением вируса, нет.

Взломай меня полностью: громкие кибератаки и утечки данных последних лет

Атака на бундестаг

В мае 2015 года обнаружилось, что взломщики проникли во внутреннюю компьютерную сеть бундестага с помощью вредоносной программы (“трояна”). IT-эксперты обнаружили в этой атаке следы группы APT28. В пользу российского происхождения хакеров свидетельствовали, среди прочего, русскоязычные настройки вирусной программы и время проводимых ими операций, совпадавшее с московскими офисными часами работы.

Взломай меня полностью: громкие кибератаки и утечки данных последних лет

Против Хиллари

В ходе предвыборной гонки за пост президента США хакеры дважды получали доступ к серверам Демократической партии кандидата Хиллари Клинтон. Американские спецслужбы и IT-компании установили, что летом 2015 года действовали представители Cozy Bear, а весной 2016-го – Fancy Bear. По мнению разведслужб США, кибератаки были санкционированы высокопоставленными российскими чиновниками.

Взломай меня полностью: громкие кибератаки и утечки данных последних лет

Партия Меркель под прицелом

В мае 2016 года стало известно о том, что штаб-квартира партии Христианско-демократический союз (ХДС) канцлера ФРГ Ангелы Меркель подверглась хакерской атаке. IT-специалисты утверждали, что это взломщики из Cozy Bear пытались получить доступ к базам данных ХДС с помощью фишинга (рассылка писем со ссылками на сайты, не отличимые от настоящих), но попытки не увенчались успехом.

Взломай меня полностью: громкие кибератаки и утечки данных последних лет

Допинговый взлом

В сентябре 2016 года Всемирное антидопинговое агентство (WADA) сообщило о взломе своей базы данных. Группа Fancy Bear выложила в Сеть документы со списком атлетов, которым WADA разрешило использовать в связи с лечением заболеваний препараты из списка запрещенных (терапевтические исключения). Среди них были американские теннисистки Серена и Винус Уильямс и гимнастка Симона Байлз.

Взломай меня полностью: громкие кибератаки и утечки данных последних лет

500 млн аккаунтов Yahoo

В феврале 2017 года Минюст США выдвинул обвинения в краже данных более 500 млн аккаунтов в Yahoo против двух офицеров ФСБ Дмитрия Докучаева и Игоря Сущина. Кибератака произошла в конце 2014 года. По версии обвинения, сотрудники ФСБ наняли для этого двух хакеров. Среди жертв взлома оказались российские журналисты, правительственные чиновники из России и США и многие другие.

Новая ARеальность: заводы Петербурга начали внедрять “умные” очки

Lenovo запускает новую модель AR–очков, а умные очки от Apple ждут в этом году. Чем больше новых моделей, тем выше шанс на массовое применение. Повсеместным использование видеоочков не стало, однако петербургские заводы уже внедряют их.

Петербургские предприятия с нетерпением ждут новинок от производителей AR–гарнитуры. Так, компания “Газпромнефть–Цифровые решения” ждёт очки дополненной реальности для бизнеса ThinkReality A3 от Lenovo, которые выйдут в 2021 году. Гаджет, однако, имеет существенный недостаток — его необходимо подключать к ПК либо к телефону Motorola по USB–C.

Урок виртуальности. Петербургский VR/AR–разработчик получил 20 млн рублей на платформу для школ

“AR–очки хороши тем, что для них не нужно никаких проводов. Многие VR–гарнитуры (за исключением Oculus) подключаются к оборудованию через кабель. Гарнитуры AR же выигрывают за счёт того, что, как правило, они легче, человек видит, что происходит в пространстве, и всё железо имеется “на борту” — никуда не нужно подключать. Очки от Lenovo будут лишены этого преимущества”, — считает CMO AR–платформы ARgument Александр Мацнев.

Компания “Северсталь” ждёт другой новинки — умных очков от Apple. Они должны были быть представлены ещё в 2020 году, теперь рынок надеется на 2021–й. Нетерпение объяснимо: эксперты предполагают, что выход устройства перевернёт рынок. Ведь Apple, в отличие от производителей–конкурентов, делает гаджет для личного потребления (об этом говорит и низкая цена устройства — всего $499, тогда как бизнес–модели обходятся клиентам в $1000 и более).

“Каждое новое устройство — это надежда на то, что AR–очки станут массовым явлением”, — подчёркивает директор по акселерации по направлению технологий виртуальной и дополнительной реальности кластера информационных технологий фонда “Сколково” Алексей Каленчук.

Так закалялась AR

Опробовали технологию дополненной реальности уже многие компании, однако масштабировать решились не все. “Я не ошибусь, если скажу, что 9 из 10 крупных промышленных компаний проводили пилотные внедрения AR. Чаще всего это сценарий “удалённый помощник”. Основные пользователи — инженерно–технический персонал. При этом на масштабирование данная технология выходит гораздо реже, хорошо если одна из 10 компаний делает “роллаут”, а то и меньше”, — отмечает Алексей Каленчук.

Так или иначе, “рискнувшим” внедрить новинку компаниям технология экономит десятки дней и десятки миллионов рублей. Например, так произошло на заводе Coca–Cola в Петербурге. “Технологии дополненной реальности позволили всему подразделению Coca–Сola в России сократить в 2 раза издержки на обучение персонала: новый сотрудник сначала самостоятельно изучает объём работ с помощью загруженного в видеоочки контента, а наставник подключается уже на стадии практики”, — говорит Юрий Артюх, менеджер по AR–решениям компании Epson.

Виртуальный и в маске. Петербургский разработчик AR–масок намерен в 2020 году выйти на рынок США

Устройства и технологии дополненной реальности уже вовсю используются и в “Газпром нефти” — это удалённая поддержка технологических операций, проведение шеф–монтажных работ, пусконаладочные работы, строительный контроль, обучение. “Основные эффекты от использования — это сокращение времени и стоимости работ, повышение эффективности сотрудников. Например, один из цифровых продуктов, внедряемых Центром технологий AR / VR “Газпром нефти”, в ряде случаев позволяет сократить сроки проведения шеф–монтажных работ на промышленных объектах с 17 дней до нескольких часов”, — сообщают представители дирекции инновационного развития компании “Газпромнефть–Цифровые решения”.

“Разработанный нами продукт “Удалённый эксперт AR”, который включает очки дополненной реальности и AR–платформу, стал особенно востребованным в период пандемии и карантинных ограничений. Он помог поддержать бесперебойный режим работы производств благодаря возможности делать ремонт и решать другие задачи и без очных визитов специалистов на предприятия, — отмечает владелец продукта AR компании “СИБУР Диджитал” Георгий Прутковский. — За 2020 год мы провели несколько сотен сеансов со специалистами из Европы и Азии, а экономический эффект от применения инструмента исчисляется десятками миллионов рублей”.

Специалисты “Северстали” тестировали AR–очки в качестве решения удалённой экспертизы, оно должно позволить сотрудникам получать консультации от коллег по видеосвязи. В идеале нужно было найти способ использовать дополненную реальность так, чтобы эксперт мог мышкой рисовать пометки, которые сотрудник увидит сквозь умные очки. Решение тестируется на очках RealWear, но пока повсеместно они не внедрены. “Наши специалисты видят перспективу в использовании дополненной реальности для интерактивных инструкций, например когда рабочий видит перед собой 3D–модель оборудования и её поэтапную сборку”, — отмечают в компании.

AR–очки также используются в хирургии, причём это одно из самых перспективных направлений, считают эксперты.

По словам Александра Мацнева, в НМИЦ Блохина применяют Microsoft Hololens во время операций. Хирург общается с иностранными коллегами, которые издалека видят всю картину и дают свои рекомендации (“замечания” появляются на экране очков хирурга). Кроме того, информация о состоянии пациента в реальном времени тоже проецируется на очки: доктору не надо отворачиваться на специальные мониторы, чтобы увидеть показатели пациента.

Рынок надо дополнить

Хотя предприятия уже активно внедряют AR, российские производители пока на рынке не представлены. Как отмечает Александр Мацнев, было несколько попыток выпуска очков от компаний из “Сколково”, но большим успехом они не увенчались.

“Если сравнивать с мировым уровнем, мы очень сильно проигрываем в объёме инвестиций в исследования и разработку, связанную с AR–очками, так как это очень капиталоёмкие исследования в сфере оптики, компьютерного зрения”, — считает Алексей Каленчук.

С другой стороны, в России есть сильные IT–интеграторы, способные написать под гаджеты нужное ПО. В целом и по количеству пилотов, и по технологической сложности мы находимся на уровне, сравнимом с мировым. Проигрываем только в объёмах конкретного масштабирования.

Какие недостатки технологии отпугивают бизнес? По словам Алексея Каленчука, прежде всего это проблемы, связанные с оптической системой: узкие углы обзора, низкая контрастность, искажение цветов. Во вторую очередь — проблемы, связанные с громоздкостью и характеристиками носимых устройств: вес и эргономика устройства, время автономной работы, вычислительная мощность, пыле–, влаго–, морозоустойчивость, допуски к работе с взрывоопасными веществами. В третью — многие подобные устройства официально не сертифицированы и не допущены на рынок РФ — это особенно критично для корпоративных заказчиков.Не в последнюю очередь играет роль и цена. Внедрить пилот (включает расходы на гаджеты и на разработку ПО) стоит около 2 млн рублей, мелкую серию — от 7 млн до 10 млн рублей. Но чем сложнее требования, тем больше возрастает конечный чек. В отдельных проектах счёт может идти на десятки миллионов рублей и даже больше.