Как узнать, есть ли в вашем телефоне вирус, и как его удалить

Когда вы представляете себе хакеров, вы, вероятно, думаете о двух вещах: либо крупномасштабные атаки на предприятия, которые наносят многомиллионный ущерб, либо микрофишинговые атаки, которые преследуют наиболее уязвимых пользователей Интернета. Если вы, живущий в эпоху Интернета, уверены в полной защищенности своего устройства, то вам порой трудно представить себе вирус, сеющий хаос на вашем телефоне и незаметно добывающий ваши данные.

Но по мере того, как цифровая эра переключалась с настольных компьютеров на мобильные устройства, то же самое делали и хакеры. Сегодня ваш мобильный телефон также может быть уязвим, как и ноутбук. Так как же вы узнаете, есть ли на вашем телефоне вирус? Следите за явными признаками неоптимальной производительности, а затем эффективно устраняйте неполадки, чтобы удалить вирус.

Могут ли телефоны заражаться вирусами?

Телефон может заразиться вирусом. По мере того как в качестве персонального устройства популярность смартфонов обошла компьютеры, хакеры также воспользовались данной тенденцией: стали активно развиваться вредоносные программы для мобильных устройств. В то время как традиционный вирус воспроизводит себя во время работы, вирусы на мобильных устройствах нацелены на слабые места в вашей операционной системе для интеллектуального анализа данных, получения финансовой выгоды или повреждения сети.

Возможности обмена данными обычно блокируются между приложениями, но некоторые приложения были тщательно изучены на предмет неправильной обработки данных, в результате чего их пользователи являются более уязвимыми к этим типам атак.

8 признаков того, что ваш телефон заражен вирусом

В то время как некоторые вирусы просто ограничивают функции вашего телефона, другие имеют более злонамеренный умысел украсть и удалить ваши данные или сделать от вашего имени несанкционированные покупки. Зачастую, сложно сразу распознать вирус, так как вредоносное ПО может находиться в спящем режиме в то время, пока вы используете свой телефон привычным способом.

Некоторые проблемы, связанные с неоптимальной производительностью телефона, являются обычным симптомом его «износа». Однако эти симптомы также могут быть признаком того, что на вашем телефоне работает вредоносная программа. Если у вас есть проблемы с производительностью на вашем телефоне, устраните неполадки, попытавшись удалить вирус.

Эти 8 признаков указывают на то, что ваш телефон может быть заражен вирусом:

- Чрезмерное использование данных: зараженный телефон может иметь вирус, который незаметно работает в фоновом режиме и способен значительно увеличить общее использование данных.

- Мошеннические поборы: некоторые формы троянов могут увеличить ваш телефонный счет, т.к. могут сами совершать покупки в определенных приложениях, подписываться на премиум-аккаунты и т.д. – все это будущие доходы хакеров.

- Сбой приложений: если ваш телефон заражен, то это может привести к повторяющимся сбоям в работе приложений. Существует несколько причин, по которым приложения будут аварийно завершать работу, поэтому прежде чем предполагать худшее дважды проверьте, что ваше дисковое пространство не заполнено полностью, и у вас не работает одновременно слишком много приложений.

- Всплывающие окна:в то время как некоторые всплывающие окна являются нормальной функцией рекламы во время просмотра веб-страниц, но если ваш браузер закрыт, а вам часто показываются всплывающие окна, то это может быть признаком наличия на вашем телефоне рекламного ПО – типа вредоносных программ, целью которых является интеллектуальный анализ данных.

- Телефон намного быстрее разряжается: если вирус, например вредоносное ПО, работает в фоновом режиме во время нормального использования сотовой связи, то вы можете столкнуться с необъяснимо быстрым разрядом батареи по мере увеличения использования оперативной памяти вашего телефона.

- Неизвестные приложения: когда вы видите неизвестно откуда появившиеся приложения, то они могут быть вредоносными программами (или появиться в результате работы вредоносной программы). Трояны также могут «прикрепляться» к легальным приложениям с целью причинения ущерба.

- Перегрев: вредоносные программы могут потреблять много оперативной памяти и ресурсов процессора, что может привести к перегреву вашего телефона. Хотя это нормально, когда ваш телефон иногда перегревается, но постоянные перегревы могут быть сигналом опасности.

- Спам-тексты: распространенная форма вредоносного ПО, которую можно найти на мобильном телефоне, будет собирать конфиденциальные данные и пытаться также заразить ваши контакты, отправляя тексты с опасными ссылками и вложениями.

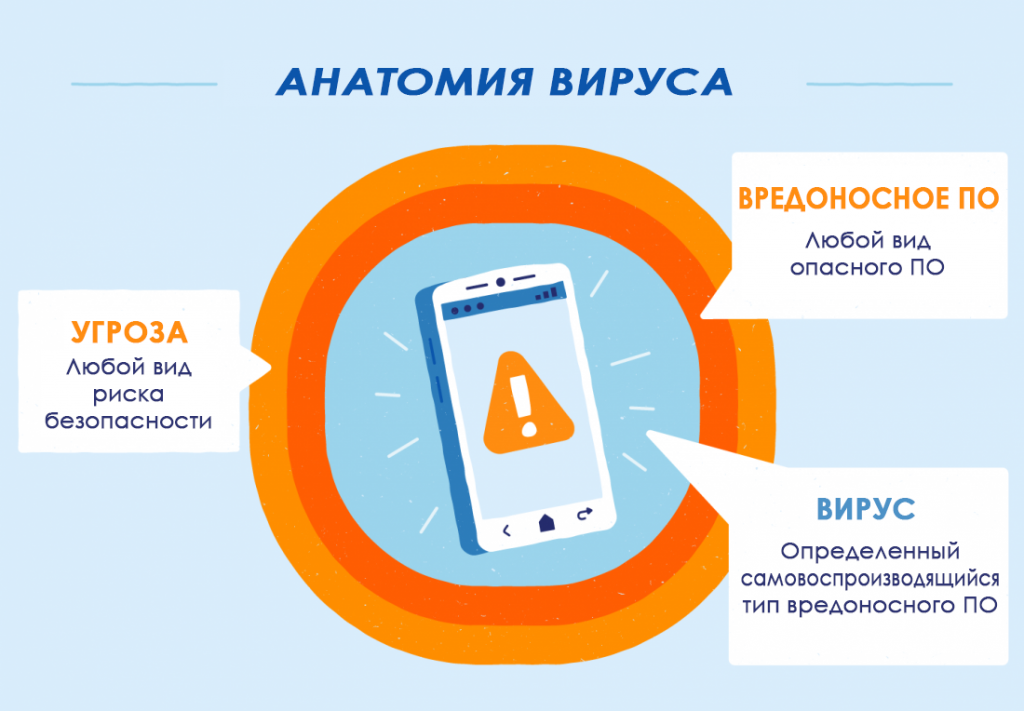

Типы мобильных вирусов

Наиболее распространенными мобильными вирусами являются рекламное ПО, шифровальщики, шпионские программы, трояны и черви. В то время как термин «вирус» стал широко распространенным термином для любого вида угрозы безопасности, на самом деле вирус представляет собой специфическую форму вредоносного ПО, т.е. это всего лишь один тип технологической угрозы.

Вирусы могут быть скрыты в легальных приложениях, фейковых электронных письмах или зараженных вложениях. Хакеры постоянно совершенствуют свое «ремесло», чтобы проникнуть в ваше устройство неожиданными способами во избежание обнаружения.

- Рекламное ПО (Adware): в то время как некоторые всплывающие окна являются ожидаемой частью маркетинговых акций, все же резкий рост их количества может быть признаком наличия рекламного ПО. В лучшем случае они могут вызывать раздражение. В худшем случае такие вредоносные программы могут отслеживать вашу активность и получить доступ к вашему устройству для кражи данных.

- Шифровальщик (Ransomware): впервые появившись на настольных компьютерах, шифровальщики шифруют личную информацию, чтобы пользователь не мог получить к ней доступ. Затем они требуют выкуп за доступ к зашифрованным файлам.

- Шпионское ПО (Spyware): шпионские программы часто скрываются в, казалось бы, легальных приложениях. Затем программа-шпион загружается на ваше устройство и отслеживает вашу активность, местоположение, имена пользователей и пароли. Скорее всего, вы даже не заметите, что такая опасная программа появилась на вашем телефоне.

- Троян (Trojan): троян на вашем мобильном телефоне обычно появляется в виде текстового сообщения. Затем он будет отправлять премиум-сообщения, увеличивая ваш телефонный счет. А совсем недавно, например, банковский троян проник на устройства с Android и стал перехватывать сообщения с личной финансовой информацией.

- Червь (Worm): еще один вирус, распространяемый через текстовые сообщения, – червь, которому для распространения хаоса не требуется взаимодействие с пользователем. Его главная цель – распространить себя на как можно большем количестве устройств, чтобы хакеры могли загружать вредоносное ПО на телефоны и красть данные.

Как удалить вирус с iPhone

В то время как считается, что операционная система на iPhone очень безопасна, вирусы все же могут преодолевать встроенные системы безопасности, особенно на «перепрограммированных» телефонах. Чтобы удалить вирус с iPhone, начните с очистки истории данных. Если проблема не устранена, восстановите свой телефон с помощью старой резервной копии. Если вы все еще видите подозрительную активность, сбросьте телефон до заводских настроек (при этом стираются сохраненные данные и предполагаемый вирус).

Шаг 1: Очистите данные браузинга и историю.Откройте настройки, выберите ваш браузер, нажмите на кнопку для очистки истории и просмотра веб-сайтов.

Шаг 2: Восстановите ваш телефон с помощью резервной копии.Откройте настройки, затем Apple ID, выберите iCloud, затем перейдите к управлению хранилищем и резервным копиям. Выберите самую последнюю резервную копию и восстановите устройство.

Шаг 3: Сбросьте до заводских настроек.Это должно быть последним средством. Откройте Настройки и выберите раздел Общие. Там вы сможете найти возможность сброса с опцией удаления всего содержимого и всех настроек. В результате этого ваш телефон будет сброшен до заводских настроек.

Как удалить вирус с телефона Android

Из-за своего открытого исходного кода устройства Android особенно уязвимы для вредоносных атак. Антивирусное программное обеспечение – это самый надежный способ защитить ваш Android от вирусов. Чтобы удалить вирус с Android, сначала перезагрузите устройство в безопасном режиме.

Затем откройте Настройки и просмотрите недавно установленные приложения, чтобы попытаться найти любую подозрительную активность. Удалите все сомнительные программы и включите Play Protect. Периодически сканируйте устройство на наличие угроз и управляйте ими по мере необходимости.

Шаг 1: Очистите кэш.Выберите приложения и уведомления, затем найдите Chrome. Перейдите к его хранилищу и выберите опцию очистки кэша.

Шаг 2: Загрузите устройство в безопасном режиме.Нажмите и удерживайте кнопку питания. Когда появится диалоговое окно, выберите опцию перезагрузки в безопасном режиме.

Шаг 3: найдите подозрительные приложения.Откройте Настройки, выберите приложения и просмотрите установленные приложения, чтобы найти любые подозрительные загрузки. Если нашли подозрительное приложение, просмотрите информацию о нем и при необходимости удалите его.

Шаг 4: Включите Play Protect.В то время как антивирус является наиболее безопасным способом защиты вашего Android от вредоносных программ, Play Protect – это встроенная программа, которая может быть полезна в качестве вторичной меры защиты. Чтобы включить ее, выберите приложение Play Store, откройте меню в левом верхнем углу и включите опцию сканирования вашего устройства на наличие угроз безопасности.

Как защитить себя от телефонного вируса

В качестве первой линии защиты используйте антивирусное программное обеспечение для защиты вашего телефона от вредоносных программ. Будьте осторожны при установке новых приложений. Прочтите отзывы и внимательно ознакомьтесь с правилами и условиями использования интересующей программы, где может быть указано на доступ к персональным данным. Регулярно создавайте резервные копии вашего телефона, чтобы вы могли восстановить предыдущую версию, если вирус действительно проникнет в ваше устройство.

- Загружайте только проверенные приложения: избегайте сторонних магазинов приложений. Это сводит к минимуму риск установки опасных приложений, выдающих себя за легитимное программное обеспечение.

- Пользуйтесь безопаснымWiFi: всегда используйте защищенный Wi-Fi или VPN, что позволит защитить вас от хакеров, которые хотели бы перехватить поток ваших данных на телефон и с него.

- Проверьте разрешения для приложения: прочитайте правила и условия использования перед загрузкой незнакомого приложения. Обратите внимание, что любое подозрительное приложение способно использовать личную информацию или изменять условия без предварительного уведомления.

- Установите антивирусную программу:антивирус является лучшей защитой от мобильных вредоносных программ. Регулярно запускайте антивирусные проверки и удаляйте все обнаруженные угрозы.

- Обновляйте вашу операционную систему: обновления операционной системы часто исправляют ошибки, обнаруженные в ее предыдущих версиях.

- Не открывайте подозрительные сообщения: вредоносные программы могут приходить в виде вложений электронной почты, текстов и ссылок. Не нажимайте на незнакомые ссылки или сообщения, так как они могут быть шлюзом для фишинговых атак.

- Не перепрограммируйте (jailbreak) ваш телефон: оставив ваш телефон в оригинальном состоянии, вы получаете необходимые обновления и патчи для своей операционной системы, поскольку iOS постоянно усиливает свою безопасность. Когда вы делаете джейлбрейк для вашего телефона, вы становитесь уязвимы для дыр безопасности, найденных в предыдущих версиях, а также опасностей, которые может представлять открытый исходный код.

Некоторые вирусы на мобильных телефонах дремлют до тех пор, пока не активируются, что позволяет им подключиться к как можно большему объему пользовательских данных прежде, чем они будут обнаружены. Антивирусное программное обеспечение может защитить ваши мобильные устройства от кибер-атак. Будьте бдительны при загрузке новых приложений и обращайте внимание на проблемы производительности, которые могут являться признаками работы вредоносных программ на вашем мобильном устройстве.

Оригинал статьи: How to Know If Your Phone Has a Virus + How to Remove It

Хакеры ошиблись, программисты проморгали. История вирусов, «укравших» $100 миллиардов

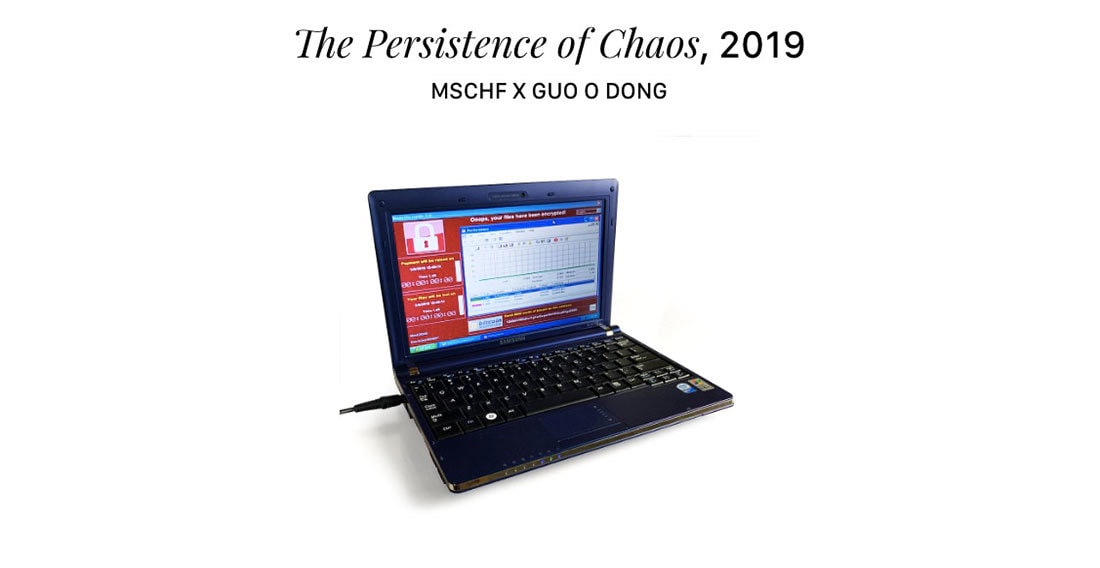

Весной на продажу выставили ноутбук Samsung NC10-14GB, выпущенный в 2008 году, с установленной на нем Windows XP SP3. Однако интерес вызывал не сам компьютер, а то, что у него внутри — шесть вирусов: ILOVEYOU, MyDoom, SoBig, WannaCry, DarkTequila и BlackEnergy, которые нанесли прямой и косвенный ущерб почти на $100 млрд.

Хотя и цена на устройство также заслуживает внимания: на сайте лота указана последняя ставка в $1,35 млн. Это с учетом того, что никакой ценности ни ноутбук, ни вредоносное программное обеспечение на нем не имеют.

Содержание

- ILOVEYOU

- Sobig

- Mydoom

- BlackEnergy

- DarkTequila

- WannaCry

Ноутбук получил название The Persistence of Chaos, хотя лучше сравнить его с «Бубонной чумой», способной уничтожить мир. Даже с учетом того, что некоторые вирусы устарели, они нанесут ущерб, вырвавшись на свободу: в мире полно компьютеров под управлением откровенно древних версий операционной системы Microsoft (да и свежие могут пасть).

The Persistence of Chaos отрезан от интернета и локальной сети — «интернет-художник», выставивший компьютер на продажу, решил по возможности обезопасить внешний мир от этого ящика Пандоры. Покупатель же соглашался с тем, что не будет использовать это «оружие массового поражения», а лишь поставит его на полку и будет изучать в свое удовольствие.

ILOVEYOU

Весьма заметный ущерб из вирусов, что на ноутбуке, нанес ILOVEYOU, который начал свое черное дело в 2000 году, — $15 млрд, из которых $5,5 млрд пришлись на первую неделю активности. По другим данным, экономика потеряла до $8,7 млрд, стоимость «очистки» обошлась еще в $15 млрд.

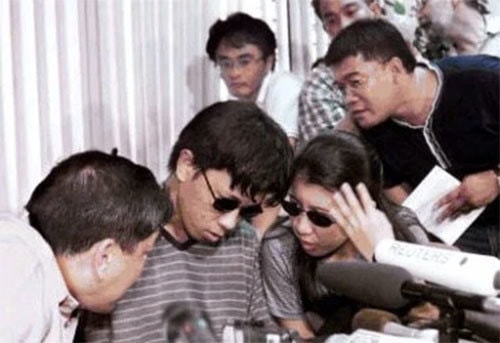

ILOVEYOU начал свой путь с Филиппин, вирус рассылал свои копии по адресным книгам, поэтому единственный пользователь с обширной базой адресатов заражал огромное количество машин.

Предполагается, что авторы вируса, Онел Де Гузман и Реонэл Рамонес с Филиппин, которые якобы хотели проверить гипотезы дипломной работы, не ожидали случившейся бури. Позже молодых людей задержали (помог анализ кода оригинальной версии ILOVEYOU), но после расследования отпустили.

Вирус использовал уязвимость в операционной системе Windows и программе Outlook в частности, которая по умолчанию разрешала обработку скриптов. Причиной эпидемии называют то, что разработчики из MS в то время не считали скриптовые языки угрозой, поэтому эффективной защиты от нее не предусмотрели. Кроме того, авторы ILOVEYOU намеренно или по незнанию выпустили в мир не только инструмент для уничтожения — они предоставили конструктор, который можно изменять под свои нужды. Это привело к появлению десятков модификаций вредоноса.

Тем не менее стороннее ПО отлавливало ILOVEYOU. Как рассказал один из сисадминов того времени, придя утром на работу, он решил посмотреть, сколько вирусов попало в сети почтовых фильтров. В напряженную ночь таких отлавливали до 50 штук, утром 4 мая 2000 года их было больше 100. «День становится все интереснее», — подумал тогда Пол Флетчер из Star Labs. Действительно, через полчаса счетчик показал 450, к концу дня — 13 тыс.

Как следует из рассказов представителей компаний, которые занимались обеспечением информационной безопасности, вокруг творилась истерика, телефоны звонили безостановочно. Распространению вируса способствовала социальная инженерия: модифицированные его версии поступали от имени друзей, предлагающих встретиться, письма якобы содержали информацию о том, как получить подарок, предлагали почитать анекдоты и так далее. Знакомая классика.

Все было так плохо, что некоторые крупные военные ведомства (тот же Пентагон) и компании были вынуждены полностью остановить почтовые сервисы. Позже источники называли разные цифры, отражающие количество зараженных компьютеров, — от сотен тысяч до десятков миллионов.

Что делал ILOVEYOU? Червь, получив доступ к системе после своего запуска (куда уж без участия пользователя), всего-то изменял и уничтожал файлы. А бэкапов тогда практически никто не делал.

Sobig

Вирус Sobig впервые заметили в 2002 году. Считается, что он заразил миллионы компьютеров по всему миру, действуя вначале под другим названием. По некоторым данным, экономический ущерб от его действий превысил $35 млрд, однако, как и в остальных случаях, подсчеты носят приблизительный и отчасти гипотетический характер.

Начали появляться новые версии, которые обозначались Sobig.A, Sobig.B и так далее. Наибольшее распространение получил Sobig.F. Это один из наиболее активных вирусов, который действует как червь и троян. И вновь авторы вредоноса прибегли к социальной инженерии, завлекая пользователя заголовками писем «Re: Кино», «Re: Документы» и так далее, имитируя ответы на прошлые письма. К слову, так же действуют и сегодня отправители спама и «плохого» ПО.

Ну а дальше дело за вложениями с двойными (например, .mpeg.pif) или обычными расширениями (просто .pif или .scr) — пользователь сам инфицировал систему.

На самом деле называть Sobig вирусом не совсем корректно: он не вредил системе напрямую. Вредонос загружал дополнительные файлы из сети, пинговал адрес 0@pagers.icq.com (предположительно, для подсчета зараженных компьютеров) и применялся для формирования спам-рассылок. Поэтому его называют одним из первых червей для организации спам-ботнетов. Или даже первым.

В то же время код Sobig был «кривым» и недописанным — поэтому Sobig.F, например, не мог распространяться в локальных сетях. Зато в нем начали применять спуфинг — грубо говоря, маскировку.

Microsoft пыталась бороться с вирусом, выпустив патч, позволяющий блокировать некоторые типы файлов, но .zip среди них не было, чем и воспользовались хакеры. Потом софтверная корпорация предложила награду в четверть миллиона долларов за голову автора (не за голову, за имя, конечно), но его так и не нашли. По одной из гипотез, автором червя является программист Руслан Ибрагимов, но он с этим не согласен.

Mydoom

Mydoom, который появился в 2004 году, побил рекорды ILOVEYOU и Sobig по скорости распространения. А также рекорд Sobig по нанесенному экономическому ущербу — якобы более $38 млрд.

По данным Symantec, в ней было реализовано два триггера. Один был ответственным за организацию DoS-атак начиная с 1 февраля 2004 года, второй останавливал распространение вируса 12 февраля того же года, но бэкдоры оставались активными. Правда, это касалось одной из версий, последующие имели более поздние сроки запуска и отключения. Так что никаких совестливых хакеров.

Его распространяли через файлообменник KaZaA и электронную почту (темы писем, как обычно, звучали «Привет!», «Ошибка», «Ошибка доставки», «Тест» и так далее — играли на любопытстве пользователей). Внутри были приложения с двойными расширениями: первое имитировало что-нибудь безобидное типа .txt или .doc, а вторым были .bat, .exe, .cmd и так далее — то есть исполняемые.

Вирус прописывался в системе, вносил изменения в реестр, «присасывался» к портам и мог загружать файлы извне. Действовал вредонос очень избирательно, грамотно подбирая серверы — получатели писем, избегая отправки на ряд «опасных» для него доменов (значились avp, .gov, *sopho*, *icrosof* и множество других) и адресов (abuse@, @postmaster и др.) — условий было очень много.

Основной целью вируса, вероятно, была организация DoS-атак, а также рассылка нежелательной почты. Побочным эффектом стало повсеместное снижение скорости доступа в интернет, рост объемов спама, ограничение доступа к некоторым ресурсам и блокировка работы антивирусного ПО.

Вирус и цифровой фотоаппарат?

Опции темы

- Версия для печати

Вирус и цифровой фотоаппарат?

Только не смейтесь, но вы слышали о вирусах в цифровых фотаппапатах? Моей жене вернули флэшку из фотоателье, заявив, что она заражена вирусом. Она сейчас звонила – это на полном серьёзе!

![]()

Надоело быть жертвой? Стань профи по информационной безопасности, получай самую свежую информацию об угрозах и средствах защиты от ведущего российского аналитического центра Anti-Malware.ru:

Непосредственно в фотоаппаратах – вряд ли, но если флэшка читалась или писалась компьютером через USB или Card Reader, то исключить попадание на неё зараженного файла невозможно.

Угу, на фотоаппаратной флэшке вполне может быть вирус.

Я на днях переустанавливал систему одному соседу. Он утверждает, что притащил вирус к себе на комп с компа друга на фотоаппаратной флэшке.

Каспер, которого я поставил, все вредоносные файлы пролечил/поубивал, но Винда начала жутко тормозить. Кроме тормозов были и ещё всякие непонятные глюки. Пришлось сбросить все его документы на внешний винчестер, всё отформатировать и установить Винду заново. Я понимаю, что переустановка Винды это не красивое решение проблемы, но. Если бы это был мой комп, то я бы обязательно попытался с помощью уважаемых экспертов отремонтировать Винду. В данных же обстоятельствах я решил, что самое быстрое и надёжное это просто тупо переустановить систему.

И что примечательно, ещё до проверки Касперским, я подсоединял к его компу свой обычный USB-флэш-диск. И что вы думаете? Вся зараза моментально оказалась на моей флешке.

Так что, вполне может быть, что на фотоаппаратной флешке есть вредоносные программы.

Хорошо, я понимаю, что теоретически возможно существование вредоносной программы на любом носителе информации. Теперь, ответьте пожалуйста, возможно ли пролечить фотоаппаратную флэшку следующим способом – так как картридера у меня нет, я вставляю флэшку в фотоаппарат – у меня Nikon Coolpix L1, подключаю через USB к компьютеру и сканирую, как диск. У меня McAfee VirusScan Enterprise 8.0.0. К сожалению, я попробовать это смогу только послезавтра, потому и хочу заранее спросить, получится ли?

Если ПК распознаёт флэшку, как носитель информации, поключённый на USB-Порт, Вашему McAfee должно быть пофигу, какой это носитель.

Пожалуйста в любом случае сообщите о результатах.

Ну, если при таком подключении комп “видит” флэшку в фотоаппарате, как “съёмный диск”, то почему нет? Конечно получиться.

Другое дело, что надо у McAfee VirusScan Enterprise 8.0.0. обновить антивирусные базы перед сканированием. Я, к сожалению, не очень хорошо знаю этот антивирус. Вот у AVP есть такая фишка “расширенные базы”. С расширенными базами он “видит” и блокирует те вредоносные программы, которые не являются классическими вирусами. А есть такая фича у McAfee VirusScan Enterprise 8.0.0.? Если есть, то нужно включить и обновиться.

А в качестве подстраховки можно ещё воспользоваться бесплатным, но очень мощным и грамотно сделанным антивирусным сканером DrWeb’а.

Он называется CureIT и скачивается здесь: ftp://ftp.drweb.com/pub/drweb/cureit/drweb-cureit

Преимуществом этого сканера является, то что он имеет относительно маленький размер, не требует инсталляции, не конфликтует с уже установленными антивирусными продуктами, грамотно лечит файлы, если их надо лечить, а не удалять. Те которые надо удалять — грамотно удаляет. Простой и понятный интерфейс.

Короче, надо:

сначало обновить базы у McAfee VirusScan Enterprise 8.0.0.

скачать CureIT

и поочереди прогнать весь комп и флэшку двумя сканерами (сначала McAfee, потом CureIT).

Бывает, что один антивирус “видит” зверя, а другой — нет. Так что подстраховка не помешает.

Ну вот послезавтра и посмотрим, тем более, что этот фотоаппарат я ещё к компьютеру не разу не подключал, естественно. базы будут предварительно обновлены. а сканировать вторым полифагом. Думаю, в данной ситуации – лишнее, я McAfee доверяю; на флэшке только фотки, к ним вирус не прицепится, скорее всего что-то типа загрузочного вируса, так что на крайняк фотки сброшу на диск, флэшку отформатирую. Спасибо за помощь.

ЗЫ. Кстати, я не в курсе, на основе чего в фотосалоне сделали вывод об инфицировании этой флешь-карты, чем сканировали, какое сообщение выдано было, так что ложное срабатывание или же юзерскую панику исключать тоже нельзя.

Пять простых шагов для того, чтобы защитить ваш компьютер от вирусов, майнеров и шифровальщиков

Многие из нас встречали на форумах и в комментариях в интернете людей, которые перестали воспринимать вирусную угрозу всерьез и даже высмеивают пользователей, пользующихся антивирусом.

реклама

“Антивирус в 2020 году? Серьезно? Ахахах!”. Надо скептически относиться к подобным высказываниям, тем более учитывая то, что большинства этих весельчаков пользуется Windows 10 с отличным встроенным антивирусом “Защитник Windows”. Который теперь называется “Microsoft Defender” и, кстати, становится лучше и надежнее с каждым новым выпуском.

Раньше я относился к “Защитнику Windows”, как к раздражающему костылю в операционной системе, но постепенно стал пользоваться только им, полностью отказавшись от бесплатных антивирусов.

У него есть неоспоримое преимущество перед бесплатными антивирусами, заключающееся в том, что он тих, незаметен и не показывает рекламу.

Для удобства далее в блоге я буду называть трояны, вирусы, майнеры и шифровальщики – зловредами или вредоносами.

Чтобы защитить свои данные от программ зловредов, надо понять, что им нужно. А нужно им в последние годы стало многое. Если в 90-е и нулевые годы эти программы писались в основном для баловства и стремления разрушить как можно больше всего, то теперь зловреды сильно изменились.

Они стали тихи и незаметны, умудряясь прятаться даже от многих антивирусов. А нужно им от ваших компьютеров очень многое.

Во-первых, электронные деньги. Сейчас, когда электронные кошельки есть у каждого второго, они становятся целью номер один для большинства зловредов.

реклама

Во-вторых, аккаунты. В почтовых сервисах, соцсетях, игровых сервисах и т.д.. Эти аккаунты потом используются ботами или продаются массово.

реклама

В-третьих, ресурсы вашего компьютера. Всплеск стоимости криптовалют породил целое полчище зловредов-майнеров, которые используют как вашу видеокарту, так и процессор. Причем эти зловреды хитро прячутся и начинают работу, когда пользователь отошел от компьютера или когда у него есть свободные ресурсы.

Иногда им даже не надо попадать к вам на жесткий диск, были такие сайты, при заходе на которые компьютер начинал майнить владельцу сайта криптовалюту.

реклама

В-четвертых, деньги, которые вымогают программы вымогатели.

Небезызвестный вымогатель WannaCry, устроивший массовую эпидемию в 2017 – наиболее яркий пример. А менее популярных вымогателей были сотни, если не тысячи.

Самые простые просто блокировали работу на компьютере, а самые опасные – шифровали все важные файлы без возможности восстановления.

Теперь, когда мы разобрались с угрозой и поняли, какие наши данные под угрозой, можно рассмотреть шаги, которые помогут их сохранить в целости.

Первый шаг – обезопасить свои электронные кошельки

Для этого надо использовать надежные пароли, двухфакторную авторизацию, и не хранить пароли в браузере.

Почему не стоит хранить важные пароли в браузере? В блоге “Полезные секреты Mozilla Firefox: работа с сотнями вкладок, сохранение в PDF, бекапы и восстановление” я писал про простенькую программу MozBackup, которая делает слепок вашего браузера, открывая его на новом компьютере или после переустановки Windows.

Точно также вредонос, попавший к вам на компьютер, может получить доступ к вашим электронным кошелькам, почте и соцсетям, обойдя двухфакторную авторизацию.

Поэтому пароли стоит хранить в памяти, менеджере паролей или даже текстовом файле, упакованном в архив с паролем.

Второй шаг – обязательно используйте антивирус

Антивирус в 2020 году, во времена массового использования SSD-накопителей и 8-16 Гб памяти на среднестатистических компьютерах, работает практически незаметно, не затормаживая работу системы.

Если вы не доверяете Защитнику Windows, установите бесплатный антивирус, но не первый попавшийся, а от известных разработчиков, например Лаборатории Каперского или Dr.Web.

Kaspersky Free бесплатен постоянно. Dr.Web дает бесплатный пробный период на Dr.Web Security Space от месяца, до трех. Защитник Windows сам отключится при наличии другой антивирусной программы.

Dr.Web также выпускает бесплатную и популярную утилиту Dr.Web CureIt!, которую можно регулярно использовать как антивирусный сканер.

Антивирус – это не панацея от заражения, но с ним хуже не будет.

Третий шаг – строгий контроль источников программ и игр

Дело в том, что многие ссылки, которые ведут якобы на сайты разработчиков, на самом деле могут вести на рекламные сайты, сайты с вредоносами или потенциально небезопасными программами.

Попробуйте, к примеру, ввести в поиск “скачать winrar“. Ни на первой, ни даже на второй странице с результатами поиска не будет официального сайта разработчиков WinRAR – rarlab.com.

Точно также осложняется поиск любой популярной бесплатной или условно-бесплатной программы.

Простой способ узнать настоящий сайт разработчиков программы – посмотреть в Википедии. Не ленитесь это делать и вы сильно обезопасите свой компьютер от заражения.

Все вышеописанное относится и к скачиванию драйверов для ваших устройств. Сачивайте их на сайте производителя устройства. А про всякие “Драйверпаки” и “Драйвербустеры” нужно забыть как про страшный сон.

Если же вы не можете полностью отказаться от пиратства и иногда заходите на торрент-трекеры за играми и программами, то выбирайте то, что будете качать оттуда, с умом.

Не качайте оттуда образы операционных систем, особенно сборки всяких “Супер Хакеров”. Образы большинства ОС Windows можно скачать с сайта разработчика, а сборки – это почти 100% вероятность обрести себе проблемы.

Если игра, которую вы собираетесь скачать, стоит совсем недорого, подумайте – а может есть смысл купить ее?

В Epic Games в мае-июне 2020 года идет грандиозная распродажа. А некоторые игры отдают бесплатно.

Если же вы твердо намерены скачать новинку с торрент-трекера, то выбирайте, у кого вы будете ее качать.

Популярные “релизеры”, известные большинству любителей пиратских игр, и десятки тысяч скачиваний игры у них – это хоть какой-то залог того, что в ней не будет вредоноса. “Миллионы леммингов не могут ошибаться” и когда с релизом что-то не так, поднимается сильная шумиха.

Но и это правило может подвести в важный момент. Один из самых популярных у нас релизеров уже попадался несколько лет назад с майнером в игре-новинке.

А вот игра, упакованная “Васяном777”, с тремя раздающими, это огромный риск, и ее стоит обойти стороной.

Четвертый шаг – использование белого списка программ на вашем компьютере

Даже если вы просто ограничите автоматический выход в интернет любой программе – это уже будет огромный плюс для безопасности системы.

Многие зловреды докачивают свой основной модуль уже после того, как попадают на компьютер и “файрвол” с белым списком программ просто не даст им этого сделать.

Мало того, вы очень удивитесь, сколько программ на вашем компьютере “хотят” доступа в интернет, хотя он им совершенно не требуется.

Реализовать белый список “файрвола” очень просто, можно делать это вручную с помощью брандмауера Windows, можно установить удобную надстройку для него – Windows Firewall Control.

Есть еще удобные, бесплатные и мощные Comodo Firewall или Simplewall.

Как бонус, такой метод отсекает телеметрию, которую сейчас собирают все, кому не лень.

Пятый шаг – минимизация ущерба, если заражение все-таки произойдет

Чтобы минимизировать ущерб от вирусного заражения, или заражения шифровальщиком, надо подготовиться заранее.

Все ваши аккаунты должны иметь привязку к телефону для надежного восстановления. Все ваши важные файлы должны быть продублированы и сохранены на внешние носители или облака.

Сделайте пять шагов, описанных в этом блоге и вы серьезно повысите защищенность своего компьютера или ноутбука. А времени это потребует совсем немного.

Пишите в комментарии, пользуетесь ли вы антивирусом? И бывали ли у вас случаи заражения вирусами и троянами?

Как защитить компьютер от вирусов и взлома

Содержание

Содержание

Несмотря на повсеместное распространение компьютеров, для многих они остаются загадочными черными ящиками. А информация, которая хранится на компьютерах, становится все интереснее: банковские карты, электронные подписи, всевозможные личные кабинеты, цифровые валюты и кошельки, персональные данные — злоумышленникам есть чем поживиться. Даже если компьютер не содержит никакой информации и используется только для игр, его мощности хакер может использовать для своих целей: например, для рассылки назойливой рекламы или майнинга криптовалюты. О том, какие напасти окружают ваш компьютер и как от них защититься — эта статья.

Вирусы: безобиднее, чем вы думаете…

Благодаря кинематографу и новостным сюжетам о существовании компьютерных вирусов знают все — даже те, кто никаких дел с компьютерами не имеет. Однако знания эти не всегда соответствуют действительности — благодаря Голливуду многие представляют компьютерные вирусы как некую форму квази-жизни, способную распространяться по проводам и заражать любые электроприборы, вызывая в них ненависть к людям.

На самом же деле, вирусы — это всего лишь программы, способные запускаться и распространяться на компьютере самостоятельно, без ведома пользователя. Для лучшего понимания желательно считать вирусами только те программы, которые действительно распространяются и запускаются самостоятельно.

Классический, знакомый многим формат вируса — «авторан», который, за счет недочетов в операционной системе, мог автоматически запуститься при подключении «флэшки».

Но недочеты в системе постоянно исправляются и вирусам сложнее запуститься самостоятельно. А если вирус не запустился, то вредить и распространяться дальше он не может. Поэтому нужен какой-то способ, чтобы запускать заразу. И такой способ есть — это вы сами.

Трояны: пятая колонна

Что такое троян, можно легко понять из его названия. Эти программы, так же, как и знаменитый троянский конь из древнегреческих мифов, маскируются под что-то другое — полезную утилиту или вспомогательную программу в составе какого-нибудь ПО. Так же, как троянцы сами занесли коня в осажденную Трою, пользователь сам запускает трояна на своем компьютере.

«Троян» — практически тот же вирус, но запускаете вы его самостоятельно, добровольно и по собственному желанию. При этом троянами можно считать и «зараженные» документы, их ведь тоже запускает пользователь.

С троянами получается неприятная ситуация: вы точно не знаете, что именно вы запускаете. Действительно ли это безобидный документ по работе? Это точно фотография и ничего более? Эта программа действительно будет выполнять только то, что заявлено в описании?

Не все сайты одинаково полезны: вредоносные скрипты

Первоначально веб-сайты представляли собой исключительно текст с изображениями. Единственная опасность, которая подстерегала беспечного любителя «полазать по ссылкам», заключалась в скачиваемых из сети программах: можно было получить «трояна», а не то, что было обещано на сайте.

Теперь веб-сайты стали интерактивными. На экран не только выводятся текст и картинки — невидимо для вашего глаза запускается кучка скриптов, встроенных в просматриваемую страницу. Чаще всего они безвредны и даже полезны: проверяют вводимые данные, предлагают выбрать варианты из списка, подгружают продолжение страницы, реагируют «спецэффектами» на движения мыши и т. д. Но теперь веб-сайт — это не страница, а, скорее, программа, которая выполняется в браузере.

Возросшие возможности веб-страниц привели к появлению уязвимостей, которыми не замедлили воспользоваться злоумышленники: теперь просто посещение сайта, даже без нажатия кнопок и скачивания документов, может привести к заражению вашего компьютера или перехвату информации.

И вы, опять же, скорее всего ничего не заметите.

Самооборона бессильна?

Можно ли самостоятельно противостоять всем этим угрозам, без использования дополнительных программ? Конечно, можно и нужно! Это очень просто:

Не запускайте всё подряд. Любые сомнительные файлы, которые непонятно как оказались у вас в загрузках, на рабочем столе, в присланном письме или где-то еще, могут оказаться заражены. Казалось бы, вы их запустили и ничего не произошло. Но вирус уже начал работать и остановить его непросто. Троян при этом гораздо хитрее: файл будет запускаться и даже делать то, что нужно. Но одновременно с ним запустится вредоносный процесс.

Скачивайте программы только из официальных источников. Если программа бесплатная, то ее можно загрузить со страницы компании-разработчика. Если программа платная, а вам ее предлагают даром, подумайте: с чего такая щедрость?

Посещайте только проверенные сайты. Сегодня для авиакомпаний, интернет-магазинов и прочих организаций, где принято расплачиваться картой, могут создаваться сайты-клоны, которые выглядят правильно, но работают не совсем так, как вы предполагаете.

Вот и все правила. На первый взгляд все просто и очевидно. Но будете ли вы каждый раз лично звонить друзьям и коллегам, чтобы убедиться, что именно они послали вам это электронное письмо с прикрепленным файлом или ссылку в социальной сети? Знаете ли вы наизусть официальные сайты всех компаний и авторов программ, чтобы им доверять? Да и где взять список проверенных сайтов?

Кроме того, даже официальные сайты иногда взламываются и под видом настоящих программ распространяются зараженные. Если уж продвинутые пользователи могут не заметить такого, то что говорить об обычных интернет-путешественниках, которые только начинают осваивать просторы сети?

В конце концов, постоянная поддержка обороны — это стресс. Если подозревать каждого отправителя письма или сообщения, каждую программу, каждый сайт и каждый файл — проще выключить компьютер и не включать его вообще.

Или можно просто возложить часть обязанностей по защите компьютера на специальные программы.

Антивирус: от чего защищает?

Установить антивирус — мысль логичная. При этом правильнее будет пойти в магазин и этот антивирус приобрести за деньги, а не скачивать в сети первый попавшийся бесплатный. Во-первых, бесплатные антивирусы часто навязывают свои платные версии, что логично. Во-вторых, по незнанию можно вместо антивируса установить бесполезную, а то и вредную программу.

Но установить антивирус — только половина дела. Почему так? Потому что любой антивирус со 100% надежностью определяет только «знакомые» ему вирусы. Новые же виды компьютерной «заразы» появляются каждую секунду — и это не преувеличение. Так что антивирус должен регулярно обновляться. А если антивирус не обновляется, то вреда от него может быть больше чем пользы — нагрузка на процессор идет, компьютер «тормозит», а вирусы спокойно проскальзывают.

Исторически антивирусы занимались только поиском и удалением вирусов, лечением зараженных документов — то есть работали с файлами на диске и информацией в оперативной памяти. Именно так они работают и сегодня: постоянно проверяют свежие файлы, сканируют подключаемые карты памяти и флешки, тщательно наблюдают за работающими программами и теми, которые вы только собираетесь запустить.

За безопасность сети отвечают не антивирусы, а другие программы — брандмауэры (или файрволы). Но сегодня, когда практически все процессы, документы, сервисы и даже компании «переехали» в сеть, важна именно сетевая безопасность.

Файрвол — защищаемся от сетевых атак и хакеров

На хакерах Голливуд «оттоптался» даже тщательней, чем на компьютерных вирусах, поэтому всякому известно, что хакер, даже вися на одной руке под потолком, может мгновенно подобрать пароль к самому защищенному банковскому компьютеру и за пару секунд вывести из него все деньги прямо в свой бумажник.

Реальность очень далека от этой картинки, в ней работа хакера больше похожа на работу бухгалтера своей кропотливостью и вниманием к деталям. А рутинные задачи — так же, как у бухгалтеров — решаются с помощью автоматизации. Поэтому не надо думать, что раз ваш компьютер не стоит в банке или на ракетной базе, то хакерам он неинтересен. Хакерская программа не станет разбираться — «наткнувшись» в сети на ваш компьютер, она обязательно попробует проникнуть в него через какую-нибудь уязвимость или открытую по недосмотру «дверь». Незащищенный компьютер, напрямую подключенный к Интернету, заражается в среднем за 4 минуты.

Компьютеры домашних пользователей защищают роутеры — те самые маленькие «коробочки», которые раздают вам интернет по Wi-Fi, на любую попытку внешнего подключения не отвечают, а молчат, как партизаны. Точнее, должны молчать, но не всегда и не все модели с этим хорошо справляются.

В самом компьютере, чтобы закрыть «двери», через которые хакеры могут получить доступ, используются специальные программы — брандмауэры или файрволы (от английского firewall — «огненная стена»).

В состав современных операционных систем (Mac OS, Windows) они входят по умолчанию. В них не очень много настроек, но они вполне понятны для обычного пользователя.

Более надежной выглядит защита сторонним брандмауэром — если он настроен на блокирование любых соединений от неизвестных программ, деятельность трояна он пресечет на корню. Штатный брандмауэр Windows по умолчанию этого делать не будет, а настройка его — дело не такое уж простое.

Если вы хотите иметь полный контроль над сетевой деятельностью программ, то существуют гибкие в настройке файрволы, например, бесплатные ZoneAlarm Free Firewall, Glasswire, Comodo и другие.

Брандмауэры бывают разной степени дружелюбности. Некоторые дают только общую информацию об угрозах, без технических деталей. Другие, напротив, во всех подробностях сообщают, что «процесс с нечитаемым набором букв пытается соединиться с нечитаемым набором цифр» — неподготовленному пользователю такой программой управлять сложно.

Антивирусные комплексы

Многие производители антивирусов оперативно отреагировали на возросшие сетевые угрозы и выпустили программные комплексы, которые не только защищают от вирусов, но и следят за сетевой безопасностью. Такой набор защитит домашний компьютер от фальшивых сайтов, вредоносных скриптов, попыток вторжения из сети, обычных троянов и вирусов. По функционалу такие программы нередко лучше набора «антивирус + файрвол» за счет более простого и понятного процесса настройки — для домашних пользователей в самый раз.

Здравый смысл как лучшая защита

Любой специалист по информационной безопасности согласится с тем, что самым слабым звеном в защите информации является человек. Социальные методы взлома аккаунтов намного эффективнее подбора пароля перебором, а на каждый единичный случай появления «неуловимого» вируса найдется сотня пользователей, собственноручно запустивших «троян».

Никакая защита не поможет, если вы сами не будете соблюдать при работе за компьютером определенные правила безопасности:

- Никогда и никому не сообщайте конфиденциальную информацию (персональные данные, фото и сканы документов, данные банковских карт и т.п), кем бы ни представлялся ваш собеседник. Если информацию необходимо передать, убедитесь, что ваш собеседник — действительно тот, за кого себя выдает: перезвоните ему на телефон, спросите о чем-нибудь, что известно только вам двоим и т.п.

- Не открывайте никаких вложений и не переходите ни по каким ссылкам из писем и сообщений, присланных якобы банком, налоговой полицией, администрацией социальной сети и т.п. Если друг, с которым вы давно не общались, вдруг шлет вам сообщение с предложением «взглянуть на что-то интересное», то скорее всего его аккаунт взломан, а ссылка ведет на вирус или вредоносный сайт.

- Никогда не открывайте файлы и документы, в которых вы точно не уверены. Если видите незнакомый вам ярлык или документ — не стоит его открывать, чтобы посмотреть, что же это такое.

- Не скачивайте программы с сомнительных порталов, пользуйтесь официальными сайтами разработчиков или проверенными репозиториями программ наподобие Filepuma, Ninite и т.п. К сожалению, среди них практически нет русскоязычных.

Компьютерные вирусы

Ваш компьютер ведёт себя как-то не так? В папке в углу рабочего стола завелись неприличные картинки? Из системника запахло гарью? В мониторе образовались аккуратные сквозные отверстия? Виноваты компьютерные вирусы, а что ещё может быть?

Создание и применение компьютерных вирусов — особая форма компьютерной магии, используемая хакерами для получения желаемых разрушений/эффектов. Используя вирус, хакер может сделать то, чего компьютер делать не должен физически: взорвать, получить удалённое управление даже при отсутствии каких-либо подключений, проводных или беспроводных и т. д. Как они это делают? Оноижевирусы, и этим всё сказано. Откуда вирусы берутся? Некоторые из них создают гениальные хакеры, бормоча под нос заклинания на неведомом мёртвом языке. Уже написанный вирус способен заразить любой компьютер любой архитектуры под любой ОС, даже инопланетный: для этого хакеру не нужно ничего знать об атакуемой системе, достаточно обладать высоким IQ и опытом взлома Пентагона в 13 лет. Более того, для этого не обязательно даже запускать на системе заражённый файл: некоторые вирусы могут заражать компьютер через бумажные фотографии, а то и вовсе передаваться воздушно-капельным путём от стоящего рядом заражённого компьютера. А ещё, иногда вирусы самостоятельно зарождаются в компьютерных сетях. Применяя вирус, хакер часто не знает ни о его происхождении, ни о принципе работы — просто выпускает зверушку из клетки и она сама делает своё чёрное дело.

В примерах к этой статье — невероятные, абсурдные, неграмотные или просто забавные примеры упоминания компьютерных вирусов.

Содержание

- 1 История

- 2 Немного теории

- 3 Где встречается

- 3.1 Фольклор

- 3.2 Литература

- 3.3 Кино

- 3.4 Телесериалы

- 3.5 Мультсериалы

- 3.6 Комиксы

- 3.7 Аниме, манга, ранобэ

- 3.8 Видеоигры

История [ править ]

Хотя идея самораспространяющихся программ возникла ещё на заре компьютерной эры, до середины 80-х вирусы если и существовали, то в единичных экземплярах. Слишком у них были ограниченные возможности для распространения: на мейнфреймах и суперкомпьютерах никто не стал бы запускать что попало, а у персоналки была волшебная кнопка «Reset», по нажатии которой очищалась вся память без остатка. Ну или если не было — достаточно было его выключить и включить.

Но всё изменилось с появлением IBM PC/XT — первого массового персонального компьютера с жёстким диском в базовой комплектации. Теперь всегда можно прописаться в автозагрузку, или тупо внутрь какого-нибудь компонента системы и стартовать при включении компьютера, попутно расселяясь на вставляемые в него дискеты. Следом подтянулись электронная почта и интернет — можно мгновенно преодолевать огромные расстояния и заражать всё больше и больше компьютеров. Плюс всё снижающийся порог вхождения приводил ко всё снижающейся (в среднем по больнице) компетенции пользователей, которые с радостью запускали сомнительные файлики, которые им присылали по почте.

Дальше возникла вирусная паника: люди стали так бояться вирусов, что стали на их действие сваливать любую непонятную активность в компьютере. В 1995 году Билл Гейтс уверял всех, что в Шиндовс95 вирусов не будет, но что-то пошло не так — через пару лет прогремел знаменитый чернобыльский вирус, который окирпичил немало компьютеров по всему миру. А оно и понятно: защиты системных файлов в 95 винде считай не было никакой, защита памяти тоже хромала на обе ноги — половина программ тех лет имела уязвимость типа «переполнение буфера», когда любой безобидный файлик мог внезапно оказаться зловредом. А уж о знаменитом автозапуске флешек на WinXP, в результате которого каждая флешка в 2000—2010-х годах обязательно содержала какой-нибудь вирус, я думаю знают даже самые юные читатели.

https://geektimes.ru/post/291955/ вирус для заражения компьютеров записанный в …ДНК! (заражает устройства для расшифровки ДНК через эксплойт)

Немного теории [ править ]

Вирус — лишь одна из категорий ПО, которое всё вместе называется вредоносные программы, или просто зловреды (malware). Любой зловред — всего лишь программа, которая сама может копироваться как в пределах вашей системы, так и на другие компьютеры без вашего на то согласия.

Зловреды делят по механизмам распространения:

- Эксплойт (exploit) — программа или набор данных (ну или набор данных, исполняющийся как программа), эксплуатирующий уязвимость (баг или недокументированную возможность) в другом ПО.

- Долгое время наиболее популярным способом заражения была атака «переполнение буфера», когда сформированный определённым образом файл вылезал за пределы отведённой ему области и мог внедриться напрямую в исполнимый код открывшей его программы. Частный случай — переполнение стекового буфера (не путать с переполнением стека!), когда подменяется не сам код программы, а адрес возврата.

- Нюк (nuke) — дестабилизация другого компьютера по сети. Сейчас это дикость, но в 90-е было.

- Троянский конь (Trojan horse) — вредоносная программа, которую пользователь устанавливает самостоятельно. Различаются по принципам мимикрии, например:

- Прикидывающийся безвредным файлом в такой-то программе — например, Проводник Windows и часть почтового софта по умолчанию не показывает расширений файлов, и работает file.txt.exe . ICQ некоторое время можно было обмануть через file.txt .exe .

- В последнее время замечены вирусы, распространяющиеся в формате .msi — даже если пользователь понимает, что скачал вирус и пытается удалить файл, он запросто может выбрать пункт «Удалить» из допустимых действий с .msi-файлами вместо пункта «Удалить» проводника. А эта команда вместо удаления файла запускает его — бинго! Бонус в том, что взгляд человека рефлекторно движется по меню сверху вниз, а пункт «Удалить» из меню .msi находится почти в самом начале.

- Автозапускающийся — распространяется через автозагрузку сменных дисков. Появились с Windows 9x, которая на приставочный манер решила запускать диски, как только их вставляют в дисковод (для дискет момент вставки отследить невозможно) — и для компакт-дисков это нормально, а вот для флэшек рассадник вирусов.

- Лжеантивирус (rogue antivirus) — зловред, маскирующийся под антивирус.

- Прикидывающийся безвредным файлом в такой-то программе — например, Проводник Windows и часть почтового софта по умолчанию не показывает расширений файлов, и работает file.txt.exe . ICQ некоторое время можно было обмануть через file.txt .exe .

- Вирус (virus) — распространяется в пределах компьютера, заражая файлы и носители. Это был первый вид зловредов, получивший широкую известность, поэтому незнающие люди теперь называют вирусами всё подряд, вплоть до программ-шутеечек, например заставляющих отскакивать курсор мыши от края экрана.

- Файловый вирус — распространяется в исполняемых файлах.

- Загрузочный вирус — распространяется в загрузочных секторах.

- Макровирус — распространяется в макросах — небольших программках, предназначенных для различных мелких побочных действий, типа присвоения номера бланка при каждой печати, проверки на правильность заполнения и т. д. Макросы есть в том числе пакете Microsoft Office, а значит документы Word, Excel и т. д. вовсе не безобидны, как может показаться некоторым.

- Заражающий модули систем программирования — если вирус попадёт на комп к разработчику, весь софт, который он пишет, будет заражён. Прогу заражает ещё до того, как её подпишут — потому есть шанс пройти незамеченным. Редкий зверь. Нашумел вирус, распространявшийся через Delphi; был заражён даже QIP. В 2015 году была серьёзная атака на App Store вирусом XCodeGhost, заражено 2,5 тыс. программ и 128 млн телефонов, Apple замяла инцидент и он всплыл в тяжбе Apple/Epic (2021).

- Червь (worm) — распространяется по сети.

- Червь, работающий через эксплойт — например, Sasser (через ошибку в модуле LSASS.EXE), SQL Slammer (через ошибку в MS SQL Server).

- Червь, работающий через социальную инженерию — методы распространения близки к троянцам. Например, Love Letter (прикидывается признанием в любви).

- Логическая бомба — в принципе не пытается распространиться, её задача — нанести урон системе, в которую она попадает. Например, если почтовый клиент пользователя настроен автоматически распаковывать архивы, используя папку для временных файлов на системном диске, можно прислать ему файл, запакованный с очень высоким процентом сжатия (большой файл, состоящий целиком из одинаковых символов, можно сжать в тысячи раз) — забившийся на 100 % системный диск с нефиговой вероятностью завалит операционку. Всевозможные эксплойты, которые не пытаются перехватить контроль, а просто ломают систему — сюда же (например, немного подправленный заголовок письма, сводящий с ума почтовый сервер, или слишком длинный жетон авторизации, от которого падает сервер контроля доступа). Иногда используется как предварительный этап в хакерской атаке, иногда просто из хулиганских побуждений. Сильно потеряли позиции с развитием облачных сервисов и микросервисной архитектуры: уронить один модуль недостаточно из-за распараллеливания, к тому же упавший модуль через несколько секунд заметит, снесёт и заменит новой копией система управления.

…и по вредоносной нагрузке:

- Безвредный — если нагрузки как таковой нет. Только размножается. Правда, неудачная попытка размножиться может привести к тому, что заражённый файл перестанет работать.

- Бот (bot) — делает то, что прикажет центр, обычно не во вред заражённому. Сеть компьютеров, заражённых ботом, называется ботнет.

- Загрузчик (downloader) — загружает из интернета другого зловреда.

- Распаковщик, дроппер (dropper) — содержит другую вредоносную программу и, получив управление, распаковывает её.

- Руткит (rootkit) — получает права на те функции системы, на которые прав прикладной программе иметь не положено.

- Вымогатель (ransomware) — шифрует данные и просит заплатить, чтобы расшифровали.

- Бэкдор (backdoor) — даёт доступ к компьютеру посторонним.

- Шпионская программа (spyware) — посылает постороннему данные, которые знать не нужно.

- Кейлогер (keylogger) — посылает набранное на клавиатуре.

- Майнер (miner) — генерирует «монеты» криптовалюты.

- Специальная вредоносная нагрузка под определённую цель — например, Stuxnet писался для саботажа ядерной программы Ирана.

- …и другие.

Зловредами не являются, но часто распознаются антивирусами:

- Тестовая последовательность (например, EICAR-Test-File) — специальная безвредная строка, на которую антивирус обязан реагировать как на вирус. Служит для проверки сетевых антивирусов.

- Хакерская программа (hack tool) — взломщики программ и компьютеров, за которые в некоторых юрисдикциях могут посадить.

- Потенциально нежелательная программа (potentially unwanted application, PUA) — программа или библиотека, сама по себе вполне законная, однако ассоциирующаяся со зловредами. Обнаружение такой в необычных местах — повод насторожиться. К таким относятся открытые библиотеки перехвата клавиатуры, торрент-клиенты, программные маршрутизаторы, майнеры…

- Косвенные признаки зловредов — антивирус не видит в программе зловреда, однако видит нечто, что встречается чаще у зловредов, чем у настоящих программ (это называется эвристический анализ), и по формулам теории вероятностей вызывает или не вызывает тревогу. Программы с действующей электронной подписью подобным образом обычно не проверяют.

- Импорт подозрительных функций — программа может делать то, чем обычная прикладная не занимается.

- Самомодифицирующийся код — раньше часто использовался для увеличения быстродействия и получения более компактной программы. В современных системах выигрыша в быстродействии не даёт и даже наоборот — каждая модификация требует полного сброса кэша инструкций. А вот вирус должен уметь самомодифицироваться обязательно, иначе обнаружить и обезвредить его будет слишком легко.

- Обфускация — в код добавляются незначащие инструкции, чтобы программу было сложнее исследовать.

- Упаковщик — в современных реалиях, когда библиотеки и файлы данных намного превышают по размеру EXE-файл, упаковка программы бессмысленна и даже вредна (неупакованный EXE’шник может стать продолжением файла подкачки). А для зловреда упаковка — дополнительный способ не попасться антивирусу.

- Утёкшие сертификаты — программа подписана сертификатом, для которого известно, что его скрытый ключ утёк к посторонним.

Зловреды сейчас собирают как конструктор, и собственно вирус — это всего лишь носитель для зловредного функционала, средство доставки, позволяющее распространить зловредов на большое количество машин. Поэтому когда герой отправляет какую-то систему в нокаут, и говорит, что это он сделал с помощью вируса, а не эксплойта или руткита — полагается слегка усмехнуться. Если хакер загружает вирус непосредственно на один компьютер, и загрузка сопровождается строкой состояния — можно сметься во весь голос, этот хакер либо сам не знает, что такое вирус, либо любит забивать гвозди микроскопом.

В Москве введут особую правовую зону для искусственного интеллекта

(1).jpg)

Об актуальных изменениях в КС узнаете, став участником программы, разработанной совместно с АО “Сбербанк-АСТ”. Слушателям, успешно освоившим программу выдаются удостоверения установленного образца.

Программа разработана совместно с АО “Сбербанк-АСТ”. Слушателям, успешно освоившим программу, выдаются удостоверения установленного образца.

Обзор документа

Обзор документа

Постановление Правительства Москвы от 3 декабря 2020 г. N 2134-ПП “Об утверждении Положения о реализации в городе Москве экспериментального правового режима в сфере применения технологий искусственного интеллекта”

В целях реализации Федерального закона от 24 апреля 2020 г. N 123-ФЗ “О проведении эксперимента по установлению специального регулирования в целях создания необходимых условий для разработки и внедрения технологий искусственного интеллекта в субъекте Российской Федерации – городе федерального значения Москве и внесении изменений в статьи 6 и 10 Федерального закона “О персональных данных” Правительство Москвы постановляет:

1. Утвердить Положение о реализации в городе Москве экспериментального правового режима в сфере применения технологий искусственного интеллекта (приложение).

2. Контроль за выполнением настоящего постановления возложить на министра Правительства Москвы, руководителя Департамента информационных технологий города Москвы Лысенко Э.А.

| Мэр Москвы | С.С. Собянин |

Приложение

к постановлению Правительства Москвы

от 3 декабря 2020 г. N 2134-ПП

Положение

о реализации в городе Москве экспериментального правового режима в сфере применения технологий искусственного интеллекта

1. Положение о реализации в городе Москве экспериментального правового режима в сфере применения технологий искусственного интеллекта (далее – Положение) определяет условия и порядок разработки, создания, внедрения, реализации, оборота отдельных технологий искусственного интеллекта и производства, реализации, оборота отдельных товаров (работ, услуг) на основе указанных технологий, а также требования к указанным технологиям и (или) товарам (работам, услугам), случаи и порядок использования результатов применения искусственного интеллекта, случаи обязательного применения и (или) учета результатов применения искусственного интеллекта в деятельности органов исполнительной власти города Москвы и подведомственных им организаций.

2. При разработке отдельных технологий искусственного интеллекта должны соблюдаться следующие условия:

2.1. Обеспечение безопасности технологий искусственного интеллекта и соблюдения прав и свобод человека и гражданина, законных интересов юридических лиц, публичных интересов, а также недопустимость разработки технологий искусственного интеллекта в целях умышленного причинения вреда (ущерба) физическим и юридическим лицам, публично-правовым образованиям.

2.2. Недопустимость возникновения рисков причинения вреда жизни или здоровью человека, более высоких в сравнении с рисками, сопровождающими аналогичные процессы, проходящие без использования технологий искусственного интеллекта.

2.3. Соответствие технологий искусственного интеллекта требованиям федеральных законов, иных правовых актов Российской Федерации, законов города Москвы, иных правовых актов города Москвы.

2.4. Обязательность прогнозирования предполагаемого влияния разработок на охраняемые законом общественные отношения.

2.5. Принятие необходимых мер, направленных на защиту охраняемых законом общественных отношений, включая защиту информации ограниченного доступа, а также исключение возможности несанкционированного внесения изменений в программное обеспечение, алгоритмы работы искусственного интеллекта.

2.6. Обеспечение возможности осуществления контроля за применением технологий искусственного интеллекта, включая наличие возможности моментального, в том числе аварийного, отключения продукта (объекта), в котором применяются технологии искусственного интеллекта.

2.7. Нацеленность на прозрачность процесса функционирования технологии искусственного интеллекта, в том числе алгоритмов его работы.

2.8. Обеспечение фиксирования в установленном порядке информации о применении технологий искусственного интеллекта в течение срока действия экспериментального правового режима, а также хранения указанной информации по окончании эксперимента в течение 10 лет.

2.9. Обеспечение совместимости информационных систем и устройств (технических средств), применяемых при разработке технологий искусственного интеллекта (открытая среда разработки).

2.10. Преимущественное использование отечественных технологий.

3. Создание технологий искусственного интеллекта, а также производство отдельных товаров на их основе осуществляются при соблюдении условий, указанных в пункте 2 настоящего Положения, а также при соблюдении следующих условий:

3.1. Программирование технологий искусственного интеллекта и производимых на их основе отдельных товаров, учитывающее возможность возникновения аварийной ситуации.

3.2. Использование достоверных наборов данных, не допускающих дискриминации по какому-либо признаку.

4. Внедрение технологий искусственного интеллекта осуществляется при соблюдений# условий, указанных в пунктах 2 и 3 настоящего Положения, а также при соблюдении следующих условий:

4.1. Необходимость тестирования (апробации) технологий искусственного интеллекта.

4.2. Определение условий использования технологий искусственного интеллекта, включая возможность установления ограничений их применения, в том числе по кругу лиц, времени и месту.

5. Реализация и оборот технологий искусственного интеллекта, отдельных товаров (работ, услуг) на их основе осуществляются при соблюдении условий, указанных в пунктах 2-4 настоящего Положения, а также при соблюдении следующих условий:

5.1. Обеспечение участником экспериментального правового режима доступа к информации об условиях применения технологий искусственного интеллекта, использования отдельных товаров (выполнения работ, оказания услуг) на их основе государственным органам, а также иным лицам в случаях и порядке, установленных федеральными законами, иными правовыми актами Российской Федерации, законами города Москвы, иными правовыми актами города Москвы.

5.2. Наличие обязательного экземпляра товара или иного материального носителя, фиксирующего технологию искусственного интеллекта (исходный код, результаты выполнения работ, оказания услуг), который бессрочно хранится участником экспериментального правового режима, а также передается уполномоченному органу на хранение, осуществляемое в порядке и сроки, определенные уполномоченным органом.

6. Порядок разработки, создания, внедрения, реализации, оборота отдельных технологий искусственного интеллекта и (или) производства, реализации, оборота отдельных товаров (работ, услуг) на их основе, а также требования к указанным технологиям и (или) товарам (работам, услугам), случаи и порядок использования результатов применения искусственного интеллекта, случаи обязательного применения и (или) учета результатов применения искусственного интеллекта в деятельности органов исполнительной власти города Москвы и подведомственных им организаций определяются Правительством Москвы для сфер применения и (или) отдельных случаев применения технологий искусственного интеллекта, разработка и внедрение которых планируется в рамках экспериментального правового режима.

Обзор документа

Определены условия и порядок разработки, создания, внедрения, реализации и оборота отдельных технологий искусственного интеллекта и производства, реализации, оборота отдельных товаров (работ, услуг) на основе таких технологий.

Так, при разработке технологий предписывается соблюдать ряд условий, в том числе: обеспечение безопасности технологий искусственного интеллекта и соблюдения прав и свобод человека и гражданина; недопустимость возникновения рисков причинения вреда жизни или здоровью человека; обязательность прогнозирования предполагаемого влияния разработок на охраняемые законом общественные отношения; преимущественное использование отечественных разработок и т.д.

При создании технологий искусственного интеллекта должно обеспечиваться программирование технологий и производимых на их основе товаров, учитывающее возможность возникновения аварийных ситуаций; использование достоверных наборов данных, не допускающих дискриминацию по какому-либо признаку.

Перед внедрением технологии должны пройти тестирование (апробацию), должны быть определены условия использования таких технологий, включая возможность установления ограничений их применения.