Мобильное приложение Signal обходит государственную блокировку, пропуская трафик через Google App Engine

Схема обхода государственной цензуры через крышевание доменов, из научной работы 2015 года

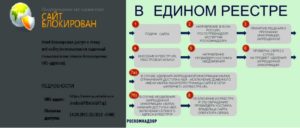

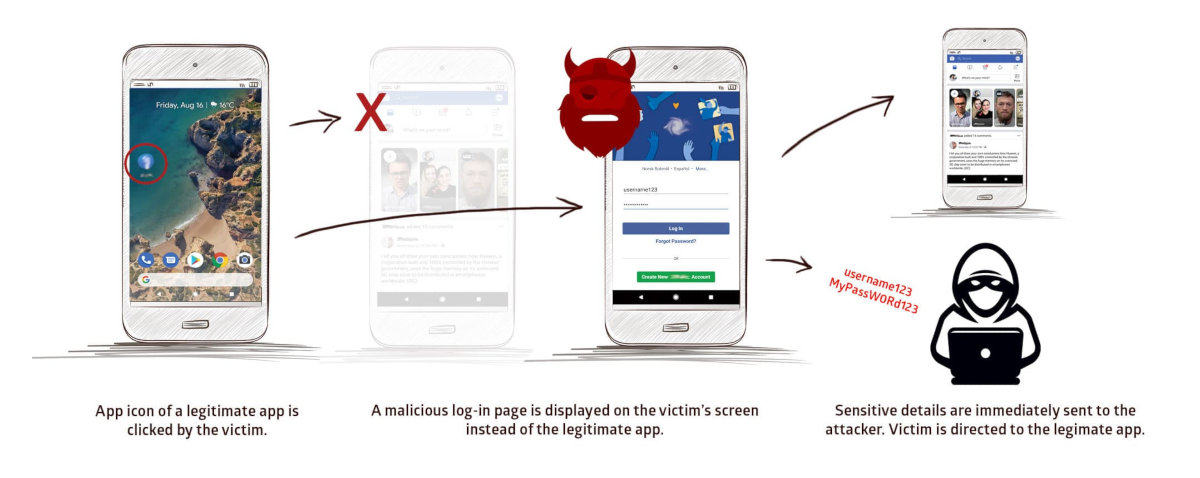

С 21 декабря 2016 года криптомессенджер Signal от Open Whisper Systems стал использовать оригинальный метод обхода государственной цензуры, из-за которой от сети оказались отключены пользователи из Египта и ОАЭ. Метод называется «крышевание доменов» (domain fronting) и подробно описан в 2015 году в научной работе исследователей из университетов Калифорнии, Беркли и Принстона.

Цензор видит только домены, указанные в DNS-запросе и в поле TLS SNI, но он не видит HTTP заголовок Host, в котором система и прячет реальное доменное имя для отправки трафика. Реальное доменное имя надёжно спрятано с помощью шифрования HTTPS.

С недавних пор правительства Египта и ОАЭ пытаются отключить в странах Signal, блокируя серверы для списка контактов. Теперь, когда пользователи из этих стран отправляют сообщение через Signal, оно проходит через рефлектор (простой скрипт на App Engine) и внешний прокси, но при этом выглядит как обычный HTTPS-запрос к www.google.com. Таким образом, чтобы заблокировать Signal, этим государствам придётся блокировать домены google.com, gmail.com, googleapis.com и многие другие домены, которые разрешено использовать в качестве «крыши» для приложения на Google App Engine. Похожий метод ретрансляторов применяется в других системах обхода государственной цензуры — Tor, Lantern и Psiphon.

Как понятно из иллюстрации внизу, схема предусматривает использование промежуточной «крыши» — это сервер фронтенда на промежуточном веб-сервисе. Для такой «крыши» используется легальный посторонний домен. Для этого подходят домены различных облачных сервисов, которые пропускают трафик. Самый надёжный — это домен Google.

Схема обхода государственной цензуры через крышевание доменов, из научной работы 2015 года

Кроме Google App Engine, для этой цели можно использовать Amazon CloudFront, Azure, Fastly, CloudFlare, Akamai, Level 3 и тому подобные сервисы CDN. По стоимости трафика предпочтительно выглядит и Azure, и Google App Engine, но стоимость трафика зависит от ряда условий, в том числе объёма трафика, количества инстансов, динамически поднятых для обслуживания трафика, количества часов их работы, района расположения дата-центра (такие тарифы в Amazon CloudFront) и некоторых других параметров. Отдельные CDN вроде Akamai вообще не публикуют тарифы для пропускаемого трафика, так что их приходится узнавать у реселлеров.

В целом, тарифы у разных «крыш» начинаются примерно от $0,08 за гигабайт. Для сервиса передачи текстовых сообщений, даже для бесплатного сервиса, восемь центов — не очень большие деньги. Даже великий Tor, который пропускает большое количество трафика, платит за «крышу» всего $2043 в месяц. Это цифра за май 2015 года, в тот месяц через эти каналы прошло 11 666 ГБ трафика. Tor использует Google App Engine, Amazon CloudFront и (предположительно) Microsoft Azure.

Приходится немного жертвовать скоростью передачи сообщений. Немного возрастает пинг и скорость передачи данных, но здесь издержки не такие уж большие. При передаче текстовых сообщений скоростью передачи данных вообще спокойно можно пожертвовать.

В общем, Signal подаёт очень хороший пример другим мобильным приложениям и сервисам, которые хотят обезопасить себя от государственной цензуры, а заодно дополнительно защитить секретность частной переписки своих пользователей. Вполне вероятно, что с такой проблемой ещё столкнутся многие приложения, поскольку правительства разных стран мира проявляют всё больший интерес к частной переписки граждан через интернет-сервисы и мобильные приложения, особенно если там применяется стойкая криптография.

Как показывает опыт Signal, когда государство теряет возможность прослушивать трафик, оно пытается его блокировать.

Ситуация особенно опасна для стран с небольшим количеством интернет-провайдеров, которые контролируют внешние каналы связи. В случае необходимости они могут вообще временно отключить связь с внешнем миром и оставить пользователям доступ только к внутреннему сегменту интернета. С этой позиции цель Signal — сделать блокировку сервиса возможной только в том случае, если государство полностью перекроет гражданам доступ к интернету.

После обновления мобильного приложения под Android пользователи Signal могут беспрепятственно пользоваться сервисом, спокойно путешествия даже по странам с действующей государственной цензурой. Теперь не требуется использовать услуги VPN. Соответствующая версия приложения Signal для iOS пока находится в бета-версии и тоже скоро выйдет в официальном релизе. В случае необходимости можно подписаться на бета-канал и получить бета-версию уже сейчас, отправив письмо на адрес support@whispersystems.org .

Специалисты по безопасности называют Signal одним из самых безопасных интернет-мессенджеров. Его открытый и проверенный протокол end-to-end шифрования используется и другими популярными мессенджерами, в том числе Facebook Messenger и WhatsApp.

Рейтинг защищенных мессенджеров 2021

- 6 ПОДЕЛИЛИСЬ

Вам когда-нибудь приходилось шептать другому человеку что-то на ухо, чтобы больше никто не услышал? Скорее всего, это в своей жизни делал каждый. В наши дни многие люди проводят больше времени в переписках в интернете, чем в общении лицом к лицу. Вам когда-нибудь случается говорить, писать или отправлять что-то, что другие не должны услышать, прочитать или увидеть? Если да, то в таком случае лучше всего пользоваться мессенджером с шифрованием.

- Зачем нужен защищённый мессенджер

- Лучшие защищённые мессенджеры с шифрованием

- Signal — самое безопасное приложение для обмена сообщениями

- Wickr Me — мессенджер с самоудаляемыми сообщениями

- Wire — безопасный обмен сообщениями и совместная работа

- Threema — анонимный мессенджер без сбора персональных данных

- Telegram — приложение для безопасного обмена сообщениями с более чем 500 млн пользователей

- Каких мессенджеров и практик при обмене сообщениями нужно избегать

- WhatsApp (принадлежит Facebook)

- Keybase (сейчас принадлежит Zoom)

- Обычные незашифрованные СМС-сообщения

- На какие характеристики смотреть при выборе мессенджера с шифрованием

- Сквозное шифрование

- Надёжные алгоритмы шифрования

- Сквозное шифрование должно быть включено

- Стороннее тестирование и обзоры

- Открытый исходный код

- Самоуничтожение контента

- Ограниченный сбор данных

- Определённые функции

- Сквозное шифрование

- Вопросы и ответы

- Какой мессенджер является самым защищённым и конфиденциальным?

- Заключение

В этой статье рассказывается о том, зачем нужен защищённый мессенджер. Мы рассмотрим последние версии нескольких защищённых мессенджеров и сервисов, а также важные характеристики при их выборе. У каждого из таких приложений есть достоинства и недостатки, каждое предлагает разный подход к обеспечению безопасности данных.

Зачем нужен защищённый мессенджер

Когда вы с кем-то переписываетесь в интернете, казалось бы, только вы и собеседник участвуете в общении. Однако, как показывают примеры прошлого, существует немало лиц, которое пытаются шпионить за общением людей в интернете. Это может быть корпоративное наблюдение или правительственные организации, которые следят не конкретно за вами, а за всеми подряд.

- Корпорации хотят читать переписку людей, чтобы точнее отправлять целенаправленную рекламу или продавать вашу персональную информацию тому, кто больше заплатит.

- Хакеры хотят использовать эту информацию для кражи ваших персональных данных, денег, продажи ваших планов конкурентам или шантажа.

- Правительства хотят знать обо всём, что вы думаете и делаете. Быть может, при этом они даже смогут поймать пару террористов.

Если вы не пользуетесь защищённым мессенджером, одна или сразу все категории описанных выше лиц могут легко перехватить ваши данные, если захотят.

Сейчас всё стало ещё хуже, поскольку множество людей работают и учатся из дома из-за пандемии коронавируса. Внутри компаний безопасность обычно выше, чем дома у их сотрудников. Это означает, что рабочая переписка подвергается более серьёзной угрозе, нежели раньше.

По этой причине сейчас наблюдается расцвет новых мессенджеров, которые обещают конфиденциальность, защиту, анонимность или всё сразу. Однако, по той или иной причине, эти обещания чаще всего не выполняются. Некоторые защищают сообщения только во время передачи, оставляя их доступными для чтения сотрудниками самого сервиса. Другие принадлежат компаниям с плохой репутацией в плане защиты конфиденциальности. Некоторые были взломаны АНБ или другими службами разведки разных стран. Однако, ещё не всё потеряно.

Как обойти блокировку сайтов на Android

Беспрепятственный доступ к ресурсам и свободный обмен информацией через интернет жизненно необходимы в постиндустриальном обществе. Однако современные реалии таковы, что власти иногда блокируют сайты «вредной направленности». Во многих странах некоторые ресурсы запрещены по разным причинам. В таких случаях искушенным пользователям гаджетов остается только обход блокировки сайтов для Android.

Почему невозможен вход на некоторые сайты

Если опустить чисто технические вопросы, связанные с проблемами провайдера, то препятствием для входа на сайт может служить:

- вирусная атака;

- блокировка ресурса.

Разновидностей вирусов очень много. В самом простом случае такой вредитель блокирует IP-адрес или подменяет адрес DNS-сервера. В результате пользователь никуда не попадает или открывает совсем другой сайт. Это временные неприятности, которые устраняются специалистами.

Но есть серьезная проблема – цензура в интернете. Если сайт распространяет запрещенную государством информацию, он будет блокирован. В нашей стране запретные темы определяются на законодательном уровне. Это федеральные законы «О защите детей» (N 139-ФЗ), «По вопросам защиты интеллектуальных прав» (N 187-ФЗ), так называемый закон Лугового о сайтах с экстремистским содержанием (N 398-ФЗ), законы об азартных играх и лотереях и другие.

За их исполнением следят Роскомнадзор, МВД, суды и другие органы, которые обязывают блокировать доступ к запрещенным сайтам. Ознакомиться со списком запрещенных ресурсов можно на rublacklist.net.

Как обойти блокировку

Еще совсем недавно поисковые запросы такого содержания, как «обойти блокировку Linkedin на Android», «обход блокировки RuTracker org на Android», лидировали в рунете. Сообщество уже дало ответы на все подобные вопросы. Известно несколько способов, позволяющих более или менее свободно заходить на блокированные сайты. Простые юзеры для этого чаще используют:

- Google-переводчик.

- Прокси.

- VPN.

- Возможности браузеров.

- Подмену DNS.

С помощью Google-переводчика

Сразу отметим, что данный способ работает не всегда и годится только для сайтов, не требующих авторизации. Но он самый простой. Основной объем запросов онлайн-переводчика Google Translate проходит через американские серверы, с которых и выдается перевод. А в этом случае ссылку на ресурс получает другой IP-адрес и по умолчанию не блокируется.

Выход на сайт происходит следующими образом:

- Копируем ссылку на требуемый ресурс.

- Открываем браузер Chrome, предварительно указав в настройках «Полная версия».

- Вбиваем в поисковую строку Google Translate.

- Переводим ранее скопированную ссылку с английского на русский.

- Нажимаем на уже выделенную ссылку в правом окне и переходим на искомый сайт.

Используя прокси-сервер

Зайти на запрещенный сайт можно с промежуточного сервера, расположенного в другой стране. Существует несколько вполне прилично работающих сайтов-анонимайзеров, предоставляющих такую возможность с помощью цепочки прокси – noblockme.ru, anonim.in.ua, proxfree.com, cameleo.xyz. Чтобы воспользоваться данным вариантом, нужно:

- Войти на один из таких ресурсов (тип браузера значения не имеет).

- Ввести в строку поиска на главной странице заблокированный адрес. Некоторые сервисы имеют списки популярных запрещенных сайтов – можно выбрать оттуда.

- Нажать кнопку «Перейти».

Важно учесть, что такая схема работает медленнее, чем обычно. Медиафайлы могут вообще не загружаться, да и сами эти ресурсы часто блокируются или падают.

С помощью VPN

Использование VPN считается более надежным способом. В такой сети данные передаются зашифрованными, а пользоваться можно не только поисковиком, но и всеми программами гаджета. Единственный минус – сниженная скорость загрузки.

Подключить к VPN можно устройство «из коробки». Для этого нужно:

- Войти в настройки.

- Найти и выбрать пункт VPN (он может находиться в разделах «Мобильные сети», «Дополнительные настройки» или «Подключения»).

- Система потребует установить ключ или пароль, если его пока нет.

- Нажать на «Добавить VPN».

- Указать название, адрес сервера, имя и пароль.

Подключение происходит вводом пароля и имени пользователя, а следить за статусом нужно в шторке уведомлений. Такой способ дает ответ на вопрос, как обойти блокировку Google на Android. Сторонних приложений для этого существует множество. Наиболее эффективны и популярны:

- TunnelBear;

- Hola;

- Hotspot Shield;

- ZenMate.

Они доступны бесплатно в Google Play, также имеются платные версии и аналоги.

Настройки и функционал утилит примерно идентичны. Чтобы пользоваться программой, нужно:

- Скачать и запустить приложение.

- Зарегистрироваться (указать email, иногда – и номер мобильного телефона).

- После входа выбрать страну, в которой будет использоваться сервер для доступа.

- Нажать Connect.

Информация об активном подключении сразу появится в полосе уведомлений. Чтобы прервать соединение с сервисом, нужно нажать на сообщение и выбрать «Отключить» или сделать то же самое в окне самого приложения.

Кстати, VPN помогает обойти блокировку Yota на Android.

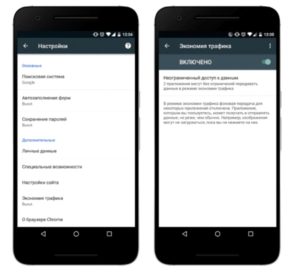

Через браузер Chrome

На ПК под Windows можно обойтись установкой специального расширения Chrome, но на мобильных версиях это не предусмотрено. Если на гаджете установлена последняя версия браузера, вопрос можно решить с помощью сжатия потока. А включается режим следующим образом:

- Выполняется вход в настройки браузера.

- Рядом с пунктом «Экономия трафика» ставится галочка.

После активации потоки обрабатываются на серверах Google, и прямого указания на IP-адрес пользователя не будет. Это означает, что привязки к стране, в которой ресурс блокируется, тоже нет, следовательно, сайт будет открыт.

С помощью подмены DNS

Имеется еще один великолепный способ оставаться в сети, несмотря на запреты. Для доступа к страницам в интернете используется система доменных имен, или DNS. Это своего рода адресная книга с цифровыми адресами, обращения к которым и блокирует провайдер. Чтобы получить результат, достаточно изменить DNS провайдера. Это делается либо в маршрутизаторе, либо прямо на Android следующим образом:

- Войти в настройки сети.

- Нажать на кнопку «Дополнительно».

- Вместо используемого DHCP в настройках IP выбрать «Статический».

- Откроется окно с дополнительными настройками. В пункты, содержащие гугловские DNS, прописать другие.

- Сохраниться.

С мобильным подключением чуть сложнее – понадобятся приложение (типа Set DNS) и рут-права. Итак, нужно:

- Скачать и открыть приложение.

- Выдать право на root.

- Войти меню со списком доступных DNS.

- Выбрать подходящий. Обычно используются Google DNS или Open DNS.

- Кликнуть Applay.

- Перезагрузить гаджет.

Способ иногда не лучшим образом сказывается на функциональности устройства и отличается сложностью из-за необходимости рутирования.

Приложения для обхода блокировки

Кроме VPN, может использоваться и другая программа на Android для обхода блокировки. Пользователям доступно несколько высокопроизводительных браузеров, изначально лишенных возможности быть легко заблокированными.

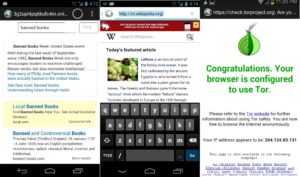

Браузер OrWeb

OrWeb позволяет сохранять анонимность при посещении любых сайтов даже в так называемом глубоком, или темном, интернете. Другими словами, для этого веб-браузера в сети закрытого пространства нет.

Рут-прав не требует и может устанавливаться на Android с версией от 2.3 и выше. Это красиво оформленный и простой в использовании браузер с открытым исходным кодом, автоматически удаляющий историю.

Работа основана на направлении зашифрованного трафика по цепочке удаленных серверов. Возможна настройка маскировки. К недостаткам можно отнести увеличенное время загрузки и невозможность использования JawaScript и Flash (браузер их отключает).

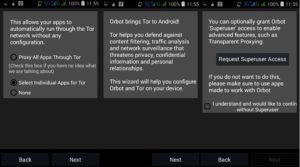

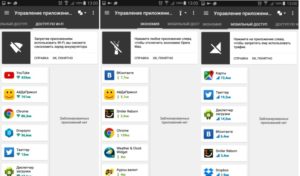

Приложение OrBot

Это мобильный клиент открытой сети Tor. Приложение содержит код для обхода защиты Android. Работает через прокси-соединения с использованием шифрования, препятствующего программам отслеживания трафика. Он проходит через несколько компьютеров в сети, адреса которых проследить очень сложно. Приложение используется в тех случаях, когда существует угроза частной жизни, утери конфиденциальности или за клиентом ведется слежка.

Скачать программу можно в Google Play. После установки приложение просит пройти процедуру настройки через Wizard, а при наличии root обещает больше возможностей.

При этом можно защитить все приложения на девайсе или по выбору с помощью так называемого прозрачного проксирования (экспертный режим). Как отмечают пользователи, скорость зашифрованного этим приложением трафика почти такая же, как обычного.

Opera Max

Opera Max – программа с функцией VPN, которая сжимает трафик не только в браузере, но и в любом приложении. Доступна в Google Play бесплатно.

При активации режимов экономии и конфиденциальности содержимое приложений, прежде чем отобразиться на экране Android, сжимается и шифруется на серверах Opera Max.

Утилита отслеживает расход трафика в приложениях и советует пользователю, как его снизить. Подробная статистика расхода трафика и угроз конфиденциальности помогает принимать решения по использованию приложений.

Незаметная работа приложения в фоне не сказывается на автономности и производительности устройства, а простота использования и полная автоматизация делают его функционирование идеальным.

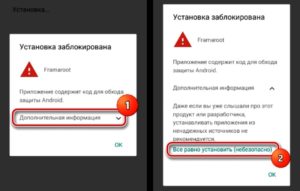

Сообщение о блокировке установки приложения

Многих пользователей ставит в тупик сообщение: «Установка заблокирована, приложение содержит код для обхода защиты в Android».

Уведомление появляется, когда устанавливается стороннее приложение, а система классифицирует его как небезопасное. Код для обхода защиты могут содержать не только полезные утилиты, но и вирусы, черви и прочие компьютерные монстры. В любом случае на сообщение стоит обратить внимание.

Как поступить

Если уровень доверия к новой программе высокий, можно сначала посмотреть код приложения на Android или сразу установить утилиту:

- Развернуть сообщение, нажав на «Дополнительная информация».

- Выбрать не «ОК», а небезопасный вариант установки.

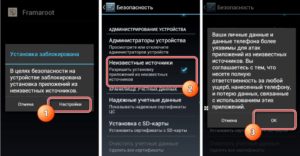

В дальнейшем, чтобы с установкой программ из неизвестных источников не возникало проблем, нужно дать особое разрешение девайсу:

- Открыть настройки.

- Войти в «Безопасность»

- Возле соответствующего пункта поставить галочку.

- Подтвердить согласие с личной ответственностью.

Обход блокировок сайтов в Андроиде на смартфонах: Видео

Android: уязвимость StrandHogg и обход ограничений на доступ к камере и микрофону

Содержание статьи

- Почитать

- StrandHogg — уязвимость с «подменой» приложений

- Обход защиты на снятие скриншотов

- Обход ограничения на доступ к камере, микрофону и местоположению в фоне

- Разработчику

- Хорошие и плохие приемы программирования на Kotlin

- Typealias в Kotlin

- Инлайновые классы в Kotlin

- Корректное выделение текста на фоне

- Статистика распределения версий Android

- Инструменты

- Библиотеки

Почитать

StrandHogg — уязвимость с «подменой» приложений

The StrandHogg vulnerability — подробности нашумевшей уязвимости всех версий Android (включая 10), позволяющей подменить экран (активность) одного приложения на экран другого.

Что произошло: специалисты норвежской компании Promon обнаружили в Android уязвимость, которая позволяет подменить экран (активность) легитимного приложения, подсунув вместо нее экран зловредного приложения. В результате у злоумышленников появляется возможность провести атаку с использованием фишинга или, например, запросить для зловредного приложения дополнительные полномочия якобы от лица другого приложения.

Что произошло на самом деле: в Android у активностей есть флаг taskAffinity . Он позволяет указать имя задачи (task), в стек активностей которой попадет указанное приложение. Это нужно для более тонкого управления стеками обратных переходов. Но есть одна проблема: по умолчанию значение taskAffinity равно имени пакета приложения, а это значит, что в ряде случаев можно незаметно всунуть активность своего приложения в стек активностей чужого. А если еще и указать флаг allowTaskReparenting=”true” , эту активность можно передвинуть на самый верх и при следующем клике по иконке целевого приложения она появится на экране первой (то есть будет находиться на вершине стека).

Страшно? Конечно, но, как и обычно, стоит копнуть глубже — и страх пройдет.

Во-первых, об этой «уязвимости» известно уже много лет. Предыдущая ее вариация называлась Android Task Hijacking, и мы писали о ней еще в 2017 году.

Во-вторых, эксплуатация уязвимости требует, чтобы и зловредное приложение, и приложение-жертва были уже запущены. Последовательность действий пользователя должна быть такой: он запускает приложение-жертву, возвращается на рабочий стол, затем запускает зловредное приложение, затем снова запускает приложение-жертву. В этот момент вместо холодного запуска Android просто показывает самую «верхнюю» активность в стеке, а ей оказывается активность зловредного приложения.

В-третьих, Google действительно отказывается исправлять уязвимость на протяжении нескольких лет. Просто потому, что это так называемый design flaw, то есть ошибка проектирования, исправление которой сломает существующий софт.

Наконец, в-четвертых, у проблемы уже давно есть решение. Достаточно указать taskAffinity=”” в элементе Application , и все активности твоего приложения станут неуязвимы к атаке.

Мораль: не читайте советских газет, читайте доки по безопасности.

Обход защиты на снятие скриншотов

Android Frida hooking: disabling FLAG_SECURE — статья о том, как с помощью Frida отключить защиту на снятие скриншота приложения.

Кратко: Android позволяет разработчику приложения запретить снимать скриншоты определенных активностей приложения. Для этого необходимо установить флаг FLAG_SECURE для окна:

Обойти эту защиту можно несколькими способами. Например, использовать модуль Xposed DisableFlagSecure, который перехватывает функцию setFlags и просто отфильтровывает флаг FLAG_SECURE :

Однако Xposed требует права root на устройстве (есть проект VirtualXposed, не требующий root, но многие модули в нем не работают). Frida, с другой стороны, может работать на любом устройстве без необходимости получать права root.

Вот как выглядит тот же код отключения в варианте для Frida:

Обход ограничения на доступ к камере, микрофону и местоположению в фоне

Androids Invisible Foreground Services and How to (Ab)use Them — доклад с конференции Black Hat Europe 2019 с описанием очень простой техники обхода защиты на доступ к камере, микрофону и местоположению в Android 9 и 10.

Проблема: в Android 9 появилось ограничение на доступ к камере и микрофону, если в данный момент приложение находится в фоне. В Android 10 добавилось ограничение на доступ к местоположению с возможностью выбрать, хочет ли пользователь, чтобы приложение могло получать координаты, только пока видимо на экране, или в фоне тоже.

Исключение дается только приложениям, имеющим активный foreground-сервис, который, в свою очередь, обязан вывести видимое пользователю уведомление и иконку в строке состояния.

Если мы хотим создать гипотетическую малварь, лучше оставаться скрытными и никаких уведомлений не показывать. Но как это сделать?

Решение: начиная с пятой версии в Android есть механизм JobScheduler, который позволяет запускать код периодически или при наступлении определенных событий (например, подключение к зарядному устройству). Мы могли бы использовать его для периодического запуска наших шпионских функций, но задачи JobScheduler’а тоже выполняются в фоне.

Выход состоит в том, чтобы при наступлении события JobScheduler’а запустить сервис, затем сделать его foreground-сервисом с помощью startForeground , быстро получить доступ к камере, микрофону и местоположению и остановить сервис:

Трюк состоит в том, что, если сделать работу достаточно быстро (по утверждению автора доклада — за пять секунд), система просто не покажет уведомление.

Proof of concept есть на GitHub. Баг уже исправлен, теперь уведомление будет показано в любом случае.

Разработчику

Хорошие и плохие приемы программирования на Kotlin

Good And Bad Practices Of Coding In Kotlin — статья о практиках программирования на Kotlin, хороших и плохих.

Первый пример

Это стандартный способ записи строки в файл: открываем файл и с помощью PrintWriter записываем строку. В завершение закрываем PrintWriter даже в том случае, если будет выброшено исключение.

Этот код можно переписать так:

В случае с объектами, реализующими интерфейс Closeable (здесь PrintWriter ), функция-расширение use автоматически вызывает метод close после выполнения кода лямбды.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Евгений Зобнин

Редактор рубрики X-Mobile. По совместительству сисадмин. Большой фанат Linux, Plan 9, гаджетов и древних видеоигр.

Лучшие Android-приложения, которые спрячут ваши данные от посторонних глаз

На сегодняшний день смартфон для многих это уже не просто средство связи, а самое настоящее хранилище всевозможной информации. Причем как общедоступной, так и информации личного характера вроде фотографий, деловых переписок и так далее. И эти данные неплохо бы каким-то образом защитить, так как стандартные средства безопасности Android не всегда обладают полным спектром функций, которые могут потребоваться. Давайте разберемся, как же не допустить утечки информации.

Сразу хочется оговориться: нижеприведенные программы могут умело скрывать самые разные вещи от посторонних пользователей, но это не значит, что при их использовании стоит пренебрегать стандартными мерами безопасности вроде антивирусов, паролей и биометрических сенсоров.

Сalculator Vault

Calculator Vault прячет за значком калькулятора программы, доступ к которым вы демонстрировать не хотели бы. Но даже если злоумышленник откроет такой «калькулятор», от он и увидит лишь калькулятор. Но на самом деле интерфейс программы — это замаскированное окно ввода пароля и лишь после ввода верной комбинации вам станет доступно внутреннее содержимое.

Parallel Space

Позволяет создать, как следует из названия, «параллельное пространство». Или, если угодно, дополнительный рабочий стол, который будет виден только вам. Приложение создает дополнительную рабочую область, на которую нужно перенести требуемые программы, после чего в «обычном» режиме работы эти программы будут скрыты от посторонних.

Hider

Приложение Hider работает по аналогии с Calculator Vault и за его иконкой также можно скрыть массу приложений. Помимо этого имеется возможность скрывать отдельные фото- и видеофайлы. Приложение требует ввода 4-значного пароля для доступа к «внутренностям». Также Hider может маскироваться под иконку другого приложения.

А какие программы для личной безопасности знаете вы? Поделитесь в нашем официальном чате в Телеграм.

Новости, статьи и анонсы публикаций

Свободное общение и обсуждение материалов

Вчера я впервые за много лет пересел на iPhone. О своём опыте использования этого смартфона я ещё расскажу, а пока сосредоточусь на первых шагах, которые мне предстояло сделать на iOS. Несмотря на то что я с 2011 года не изменяю iPad и использую Mac в качестве единственного компьютера, за которым я решаю рабочие и бытовые задачи, айфона у меня не было. Я предпочитал ему аппараты на Android, которые менял раз в 1,5-2 года и, в общем, горя не знал. Благо переход с Android на Android всегда был лёгким и непринуждённым. А вот каково это – перейти с Android на iOS?

Помню, как 6 лет назад, когда в iPhone впервые появился 3D Touch, Apple всячески пыталась доказать всем его пользу. Получалось это у неё довольно плохо, но как минимум одна функция этого интерфейса мне действительно приглянулась. Ей была функция предварительного просмотра веб-страниц. Пользователь мог нажать на ссылку и как бы приоткрыть её в небольшом окне, чтобы ознакомиться с содержимым, не запуская страницу во весь экран. Мне очень хотелось, чтобы такая штука появилась и на Android, но почему-то Google так не думала. По крайней мере, до выхода Chrome 89.

Даже если вы считаете себя опытным пользователем Android, думаю, время от времени вы всё равно сталкиваетесь с понятиями, сути которых либо не понимаете вообще, либо понимаете, но объяснить это посторонним уже не можете. Лаунчер, бутлоадер, буфер обмена – всё это терминология, которая в лексиконе большинства пользователей в принципе отсутствует. Другое дело, что мы ежедневно сталкиваемся с этими явлениями и просто не подозреваем об этом. Но если о лаунчерах мы уже рассказывали, о бутлоадерах – расскажем как-нибудь потом, то вот буфер обмена обходить стороной точно не будем.

У нормальных производителей такое по встроено. Зачем придумывать велосипед

Инцидент «Gatwick» — дроны заблокировали работу аэропорта на два дня

Странно, что этому инциденту уделено так мало внимания. Повторение его или подобного ему инцидента с ужасом ожидают все спецслужбы мира.

Произошел инцидент в пригороде Лондона, в аэропорту Гатвик за несколько дней до рождества. Гатвик — для справки, второй по загруженности аэропорт в UK. 19 декабря 2018 года он был атакован и заблокирован на 33 часа. Было отменено 760 рейсов, в терминалах застряло 140 000 человек.

Вся соль этого события в том, что заблокирован он был не привычными бородачами с автоматами, а неопределенной группой операторов с применением дронов. Никаких требований злоумышленники не выдвигали. Никого из нападавших поймать не удалось. Кто осуществил данную акцию не известно до сих пор.

Поздно вечером в 21:03 19 декабря, борт 737 EasyJet стоял на исполнительном и готовился к взлету. Дойдя по чеклисту до оценки состояния полосы, пилоты заметили барражирующее над ней дроны. Было уже темно, но пилоты их ясно видели, так как коптеры были специально увешаны мерцающими светодиодными лентами. Они доложили диспетчеру о необычном препятствии. Диспетчер долго пялился на экран Airport Surveillance Radar (ASR–11) безрезультатно пытаясь найти на нем необычных нарушителей, но нет. Простое ожидание в надежде, что у дронов кончатся аккумуляторы и они улетят так же не сработало. Одни улетали, на их место прилетали новые.

Взлетать самолетам было нельзя. Так началась блокада второго по величине аэропорта в Соединенном Королевстве.

Диспетчер запустил процедуру закрытия аэропорта на отправку и принятие рейсов. Все готовящиеся к посадке борта были направлены в Хитроу, Лутон, Бирмингем, Манчестер, Кардифф, Глазго, Париж и Амстердам. После чего он поднял по тревоге местный SS (security service) чтоб отработали свой хлеб и принесли ему головы этих дроноводов.

Счетчик накала силовиков всех уровней и ведомств включился и начал быстро набирать температуру. Местные аэродромые деды с пистолетами быстро поняли, что перед этой угрозой они бессильны. Несколько кругов на джипах вокруг аэропорта в надежде найти дроноводов у забора с пультами к результату не привела. Операторы дронов работали явно не на ближних подступах. Деды слили ситуацию полиции округа, а та передала федералам ввиду федерального подчинения объекта нападения – Аэропорта Gatwick.

Время шло, количество отмененных рейсов перевалило за сотню. Бывало, что дроны улетали с аэродрома совсем, но тут же возвращались если какой–либо самолет пытался выти на исполнительный. Ситуация приобретала совсем уж нездоровый характер. Не ясно кто и с какой целью блокирует крупнейший аэродром в самом центре Англии, в 30 км от Лондона. Блокирует, ничего не требует и никто ничего не может поделать!

Полиция очень нервничала и арестовывала всех известных местных и не очень дроноводов и допрашивала их. Супт Джастин Бертеншоу, глава вооруженной полиции Сассекса и Суррея, охарактеризовал попытки поймать того, кто управлял дронами, «кропотливыми», потому что «найти их было невозможно».

«Каждый раз, когда мы думаем, что приближаемся к оператору, дрон исчезает; когда мы пытаемся открыть аэродром, дрон снова появляется», — сказал он.

Дальше тянуть было унизительно и в аэропорт были вызваны спецподразделения армии Её Величества. А Министр обороны Гэвин Уильямсон даже разговорился, что: «Вооруженные силы обладают рядом уникальных возможностей, и мы обычно не используем их, но мы здесь, чтобы помогать и делать все возможное, чтобы они были в состоянии открыть аэропорт при первой же возможности.»

Но вся королевская конница с королевской ратью в придачу так же оказалась бесполезной. Дроны продолжали кружить в насмешку над серьезными людьми в погонах и над их высокобюджетной техникой противодействия.

Аэропорт открылся только тогда, когда дроны улетели сами к своим операторам, а операторы уехали в неизвестном направлении. Ни один аппарат не был сбит или обезврежен. Ни один оператор не был запеленгован и пойман. Кто и зачем двое суток держал крупнейший аэропорт на замке до сих пор не известно. Аэропорт открылся, когда ему позволили.

Инцидент показал, как выбранный нарратив заставляет думать и принимать решения в очерченных границах понятий дрона или квадрокоптера. И это помешало правильно идентифицировать и решить проблему. Все от дедов с пистолетами, до министра обороны были уверены что противодействуют квадрокоптерам в привычном им виде условного Фантома или Мавика – продукции DJI (или другой уважаемой фирмы) с известным набором частот и инструментов глушения. В это время стали крайне модными переделанные под направленную глушилку боевые ружья. И военные всех стран любили показывать их друг другу на выставках, хвалясь длиной антенны.

Но фантомо–подобная техника это лишь малая и самая беззащитная часть целого мира беспилотных цифролетов мультикоптерной схемы. Для силовиков припереться в аэропорт со средствами подавления и пеленгации техники, которая продается в магазинах игрушек, было все равно что прийти на перестрелку с ножами.

На аэродром неожиданно залетели совсем другие и ооооочень злые машинки со сложными частотными диапазонами связи, без GPS модулей и ракетными показателями энерговооруженности. Всё что готовили для борьбы с дронами, как их представляла себе полиция и спецподразделения, ожидаемо не сработало.

Автор: Егор Головин

П.С. странно, что ничто их расхваленного из противодроновых средств так и не использовали:

«Сначала использовали орлов»: как ловили дроны, помешавшие работе «Гатвика»

Лента новостей

- 10:25 В ДТП автобуса с грузовиком во Владимирской области пострадали 22 человека

- 09:58 Гидрометцентр предупредил о «небывалых дождях» в Крыму и на Кубани

- 09:37 На Кубани из-за непогоды режим ЧС введен в 14 муниципалитетах

- 09:12 Украинский политик считает, что ЕС снимет санкции с России из-за бездействия Киева

- 08:29 Стартует первая в истории детская экспедиция на Северный полюс

- 07:36 Каждый второй автовладелец в России оказался суеверным

- 06:30 Платок со слезами Месси выставили на торги за миллион долларов

- 05:27 Первый европейский завод Tesla построит в Берлине

- 02:24 Дания отменила ношение масок в общественном транспорте

- 01:27 В Балтийском море зафиксировали самую длительную тепловую волну

- 00:36 Amazon объявила о переносе места съемок сериала «Властелин колец»

- вчера, 23:31 МВД ищет людей, которые привлекали деньги граждан от имени компании Finiko

- вчера, 23:05 Из лагерей Кубани эвакуировано около тысячи детей

- вчера, 22:47 «Союзмультфильм» объявил о выходе на крупнейшие музплатформы

- вчера, 22:15 СМИ: Таиланд пустеет без иностранных туристов

- вчера, 21:45 В США стало меньше белых американцев

- вчера, 21:14 Омбудсмен высказалась против принудительной вакцинации

- вчера, 20:45 Комики записали видеообращение в поддержку Идрака Мирзализаде

- вчера, 20:44 Жару обвинили в росте смертности от COVID-19 в Москве

- вчера, 20:15 Российские дипломаты не будут эвакуированы из Кабула

- вчера, 19:44 РБК: ВТБ поднимет ставки по ипотеке

- вчера, 19:12 Банк России сообщил о снижении инфляции

- вчера, 18:38 АТОР предупредила россиян о трудностях при вылете из Египта

- вчера, 18:09 Эрмитаж обвинил лидера Rammstein в «грязной игре»

- вчера, 17:49 МВД Белоруссии грозит арестами за репосты с Тut.by и его аналогов

- вчера, 17:22 Минцифры усилило защиту данных на «Госуслугах»

- вчера, 16:51 Семьям погибших в Воронеже пообещали по миллиону рублей

- вчера, 16:22 Россия создаст реестр сельхозземель

- вчера, 15:53 Фургала-младшего не допустили до выборов в Госдуму

- вчера, 15:21 В «Аэрофлоте» рассказали о планах «Победы» летать в Египет

- вчера, 14:48 Возле дома на северо-востоке Москвы нашли новорожденного

- вчера, 14:30 Мосгорсуд 3 сентября рассмотрит иск Юрия Лозы к Первому каналу

- вчера, 14:18 Камчатскому депутату Редькину предъявлено обвинение в убийстве

- вчера, 13:47 ФАС обвинила «Магнит» в создании препятствий для проверок

- вчера, 13:20 Меркель посетит Россию и Украину на следующей неделе

- вчера, 12:48 Генпрокуратура признала нежелательной бельгийскую НПО

- вчера, 12:17 Тело пассажирки обнаружено на месте крушения Ми-8 в озере на Камчатке

- вчера, 11:47 В Анапе за ночь выпала трехмесячная норма осадков

- вчера, 11:20 В РФ зарегистрирован новый рекорд смертности от коронавируса

- вчера, 11:16 Отец Бритни Спирс откажется от опеки над дочерью

- вчера, 10:46 Потерпевший крушение на Камчатке Ми-8 обнаружен на глубине озера около 110 метров

- вчера, 10:24 Собянин смягчил коронавирусные ограничения

- вчера, 10:13 Скончалась вторая пострадавшая при взрыве в автобусе в Воронеже

- вчера, 09:59 «Ъ»: «Яндекс» отказался покупать «Азбуку вкуса»

- вчера, 09:36 В результате стрельбы в британском Плимуте погибли шесть человек

- вчера, 09:21 Футболисты «Сочи» и «Рубина» вылетели из Лиги конференций

- вчера, 08:49 Число пострадавших при взрыве в автобусе в Воронеже увеличилось до 19 человек

- вчера, 08:10 Российского олимпийца Полянского заподозрили в употреблении допинга

- вчера, 07:41 Талибы захватили столицу провинции Гильменд

- вчера, 07:11 На Кузбассе произошло землетрясение магнитудой 5,4

Все новости »

В лондонском аэропорту отменили сотни рейсов. 21 декабря он возобновил работу. Пострадали десятки тысяч пассажиров

Аэропорт «Гатвик». Лондон. Фото: Peter Nicholls/Reuters –>

Аэропорт «Гатвик». Лондон. Фото: Peter Nicholls/Reuters –>

Лондонский аэропорт «Гатвик» открылся. Вечером 20 декабря его работу временно приостановили из-за угрозы атаки при помощи дронов.

Сотни рейсов пришлось отменить после того, как в среду возле взлетно-посадочных полос были замечены неизвестные беспилотники. Так или иначе, пострадали десятки тысяч пассажиров. Полиция ищет злоумышленников.

Москвичка Екатерина, которая учится в Лондоне, накануне не смогла вылететь из столицы Великобритании в Рим. Вот что она рассказала Business FM:

«До аэропорта не дошла, я приехала на такси, и в такси мне моя авиакомпания сообщила, что рейс отменен. Меня таксист бесплатно довез домой. Я решила поехать обратно и купить еще один билет — на вечерний рейс из другого аэропорта, что обошлось мне в очень неприятную сумму. Людей я не видела в «Гатвике», там, где это произошло. Но у нас по телевизору целый день были новости. Сначала использовали для того, чтобы поймать дрон, орлов, потому что они очень хорошо маневрируют, большую скорость развивают, могут теоретически сбить. Но потом выяснилось, что дрон какой-то самодельный, очень большого размера, нестандартного, орлы с этим не справились. И когда я уже оказалась в Риме, по моим связям в Лондоне мне сообщили, что уже задействовали британскую армию. Очень многие рейсы были перенесены в другие города, в частности, в европейские города, например, в Париж, в Амстердам. Многие рейсы просто отменили. И авиакомпании, у меня была EasyJet, предложили либо вернуть деньги за перелет, либо отправить вас на ближайший рейс. Но поскольку я ехала всего на три дня, в предрождественскую поездку, не было актуальности брать другой рейс, тем более все было распродано до конца года, поэтому я попросила компенсацию, но не знаю, заплатят мне ее или нет. Мой рейс тоже задержали на два часа, это уже якобы не связан с дроном. Он был задержан так, что я приехала в Рим, весь общественный транспорт был уже недоступен, мне пришлось еще брать дорогое такси, в общем, это самая дорогая поездка в моей жизни. Причем есть информация, что такое же произошло вчера в Бразилии. Потому что друг моего друга как раз оттуда, и он тоже попал в такую неприятную ситуацию».

Согласно законам Великобритании, дроны не могут летать выше 122 метров и приближаться к аэропортам ближе, чем на километр.